Les acteurs de la menace à l’origine d’une campagne de malware en cours ciblant les développeurs de logiciels ont démontré de nouveaux malwares et de nouvelles tactiques, élargissant leur champ d’action pour inclure les systèmes Windows, Linux et macOS.

Le pôle d’activité, baptisé DÉVELOPPEUR#POPPER et lié à la Corée du Nord, aurait ciblé des victimes en Corée du Sud, en Amérique du Nord, en Europe et au Moyen-Orient.

« Cette forme d’attaque est une forme avancée d’ingénierie sociale, conçue pour manipuler les individus afin qu’ils divulguent des informations confidentielles ou effectuent des actions qu’ils ne feraient normalement pas », ont déclaré les chercheurs de Securonix Den Iuzvyk et Tim Peck dans un nouveau rapport. rapport partagé avec The Hacker News.

DEV#POPPER est le surnom attribué à une campagne active de malwares qui incite les développeurs de logiciels à télécharger des logiciels piégés hébergés sur GitHub sous couvert d’un entretien d’embauche. Cette campagne partage des points communs avec une campagne suivie par Palo Alto Networks Unit 42 sous le nom de Contagious Interview.

Des signes indiquant que la campagne était plus large et multiplateforme sont apparus plus tôt ce mois-ci lorsque les chercheurs ont découvert des artefacts ciblant à la fois Windows et macOS qui fournissaient une version mise à jour d’un malware appelé BeaverTail.

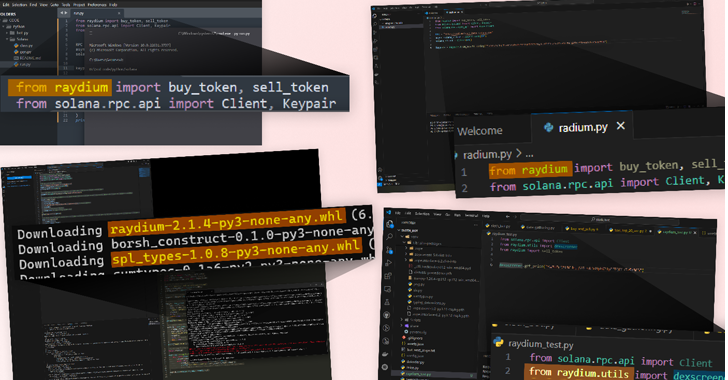

Le document de la chaîne d’attaque de Securonix est plus ou moins cohérent dans la mesure où les acteurs de la menace se font passer pour des intervieweurs pour un poste de développeur et exhortent les candidats à télécharger un fichier d’archive ZIP pour une mission de codage.

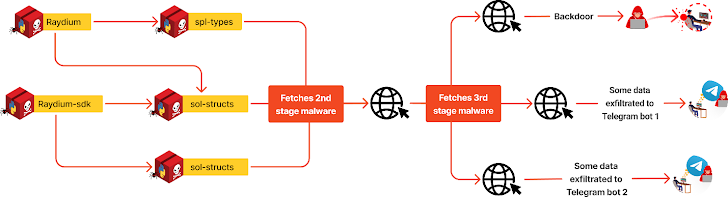

L’archive contient un module npm qui, une fois installé, déclenche l’exécution d’un JavaScript obscurci (c’est-à-dire BeaverTail) qui détermine le système d’exploitation sur lequel il s’exécute et établit un contact avec un serveur distant pour exfiltrer les données d’intérêt.

Il est également capable de télécharger des charges utiles de prochaine étape, y compris une porte dérobée Python appelée InvisibleFerret, conçue pour collecter des métadonnées système détaillées, accéder aux cookies stockés dans les navigateurs Web, exécuter des commandes, télécharger/télécharger des fichiers, ainsi que consigner les frappes au clavier et le contenu du presse-papiers.

Les nouvelles fonctionnalités ajoutées aux échantillons récents incluent l’utilisation d’une obfuscation améliorée, le logiciel de surveillance et de gestion à distance AnyDesk (RMM) pour la persistance et des améliorations du mécanisme FTP utilisé pour l’exfiltration des données.

De plus, le script Python agit comme un canal pour exécuter un script auxiliaire chargé de voler des informations sensibles à partir de divers navigateurs Web (Google Chrome, Opera et Brave) sur différents systèmes d’exploitation.

« Cette extension sophistiquée de la campagne DEV#POPPER originale continue d’exploiter des scripts Python pour exécuter une attaque en plusieurs étapes axée sur l’exfiltration d’informations sensibles des victimes, mais désormais avec des capacités beaucoup plus robustes », ont déclaré les chercheurs.