L’analyse comportementale, longtemps associée à la détection des menaces (c’est-à-dire UEBA ou UBA), connaît une renaissance. Autrefois principalement utilisé pour identifier les activités suspectes, il est désormais étant repensé comme une puissante technologie de post-détection qui améliore les processus de réponse aux incidents. En tirant parti des informations comportementales lors du tri et de l’enquête des alertes, les SOC peuvent transformer leurs flux de travail pour devenir plus précis, plus efficaces et plus percutants. Heureusement, de nombreux nouveaux produits de cybersécurité comme Analystes SOC IA sont capables d’intégrer ces techniques dans leurs capacités d’enquête, permettant ainsi aux SOC de les utiliser dans leurs processus de réponse.

Cet article fournira un bref aperçu de l’analyse comportementale, puis discutera de 5 façons dont elle est réinventée pour bouleverser le travail d’enquête et de réponse aux incidents du SOC.

L’analyse comportementale est de retour, mais pourquoi ?

L’analyse comportementale était un sujet brûlant en 2015, promettant de révolutionner les détections statiques SIEM et SOC avec la détection dynamique des anomalies pour découvrir les « inconnues inconnues ». En un an, les plateformes de comportement des utilisateurs ont été rapidement acquises par les fournisseurs SIEM, et bientôt le concept d’une optique comportementale des données de sécurité s’est répandu dans de nombreuses autres catégories de produits de détection.

Alors pourquoi ne fait-il plus de vagues ?

L’analyse comportementale est un peu comme le micro-ondes dans le sens où parfois la première application d’une technologie n’est pas la meilleure. Lorsque l’ingénieur américain Percy Spencer a accidentellement découvert la technologie des micro-ondes en remarquant du chocolat fondre dans sa poche lors d’une expérience de technologie radio, il n’avait probablement aucune idée que cela allait révolutionner les cuisines du monde entier. Au départ, les micro-ondes n’étaient pas destinés à la cuisson, mais au fil du temps, leur fonctionnalité pour réchauffer les aliments est devenue évidente, remodelant notre façon de penser leur utilisation. De même, l’analyse comportementale a été conçue à l’origine comme un outil de détection en cybersécurité, visant à repérer les menaces en temps réel. Cependant, cette utilisation précoce nécessitait une configuration et une maintenance approfondies et submergeait souvent les équipes de sécurité de faux positifs. Aujourd’hui, l’analyse comportementale joue un rôle bien plus efficace dans l’analyse post-détection. En réduisant la portée de l’analyse pour fournir des informations sur des alertes de sécurité spécifiques, il fournit des informations de grande valeur avec moins de fausses alarmes, ce qui en fait un élément inestimable du processus de réponse aux incidents plutôt qu’une source constante de bruit.

5 façons dont l’analyse comportementale révolutionne la réponse aux incidents

Voici cinq façons principales dont l’analyse comportementale améliore la réponse aux incidents, aidant ainsi les équipes de sécurité à réagir avec plus de rapidité et de précision.

1. Améliorer la précision des enquêtes sur les incidents

L’un des plus grands défis en matière de réponse aux incidents consiste à passer au crible les faux positifs pour identifier les menaces réelles. Grâce à l’analyse comportementale post-détection, les analystes peuvent répondre à des questions contextuelles clés qui clarifient les enquêtes sur les incidents. Sans comprendre le comportement normal d’un utilisateur, d’une entité ou d’un système, il est difficile de déterminer si une alerte indique une activité légitime ou une menace potentielle.

Par exemple, une alerte « voyage impossible », qui crée souvent de faux positifs, signale les connexions depuis des endroits humainement impossibles à atteindre en peu de temps (par exemple, une connexion à New York suivie d’une autre à Singapour cinq minutes plus tard). Les références comportementales et l’activité fournissent des données utiles pour évaluer efficacement ces alertes, telles que :

- Les déplacements vers cet endroit sont-ils typiques pour cet utilisateur ?

- Le comportement de connexion est-il habituel ?

- L’appareil vous est-il familier ?

- Utilisent-ils un proxy ou un VPN, et est-ce normal ?

L’analyse comportementale devient puissante dans l’enquête en fournissant un contexte qui permet aux analystes de filtrer les faux positifs en confirmant les comportements attendus, en particulier avec des alertes telles que l’identité qui seraient autrement difficiles à enquêter. De cette façon, les équipes SOC peuvent se concentrer sur les vrais points positifs avec plus de précision et de confiance.

2. Éliminer le besoin de contacter les utilisateurs finaux

Certaines alertes, notamment celles liées au comportement des utilisateurs, nécessitent que les analystes SOC contactent les utilisateurs finaux pour obtenir des informations supplémentaires. Ces interactions peuvent être lentes, frustrantes et parfois infructueuses si les utilisateurs hésitent à répondre ou ne comprennent pas clairement ce qui leur est demandé. En utilisant des modèles comportementaux qui capturent des modèles typiques, les outils SOC basés sur l’IA peuvent répondre automatiquement à bon nombre de ces questions contextuelles. Au lieu d’attendre pour demander aux utilisateurs : « Voyagez-vous actuellement en France ? » ou « utilisez-vous Chrome ? » le système le sait déjà, ce qui permet aux analystes de procéder sans interruption de l’utilisateur final, ce qui rationalise l’enquête.

3. Temps moyen de réponse plus rapide (MTTR)

La rapidité de réponse à un incident est dictée par la tâche la plus lente du processus. Les flux de travail traditionnels impliquent souvent des tâches manuelles répétitives pour chaque alerte, telles que l’exploration de données historiques, la vérification de modèles normaux ou la communication avec les utilisateurs finaux. Grâce aux outils d’IA capables d’effectuer des analyses comportementales après détection, ces requêtes et vérifications sont automatisées, ce qui signifie que les analystes n’ont plus besoin d’exécuter des requêtes manuelles lentes pour comprendre les modèles de comportement. En conséquence, les équipes SOC peuvent trier et enquêter sur les alertes plus rapidement, ce qui réduit considérablement le temps moyen de réponse (MTTR) de quelques jours à quelques minutes seulement.

4. Des informations améliorées pour une enquête plus approfondie

L’analyse comportementale permet aux SOC de capturer un large éventail d’informations qui autrement pourraient rester inexplorées. Par exemple, comprendre le comportement des applications, les modèles d’exécution des processus (par exemple, s’il est courant d’exécuter Firefox.exe à partir d’un emplacement donné) ou les interactions des utilisateurs peut fournir un contexte précieux lors des enquêtes. Bien que ces informations soient souvent difficiles ou longues à recueillir manuellement, les outils SOC intégrant des analyses comportementales post-détection peuvent automatiquement analyser et intégrer ces informations dans les enquêtes. Cela donne aux analystes des informations qu’ils n’auraient pas autrement, permettant une prise de décision plus éclairée lors du tri des alertes et de la réponse aux incidents.

5. Utilisation améliorée des ressources

La création et la maintenance de modèles comportementaux sont un processus gourmand en ressources, qui nécessite souvent un stockage de données, une puissance de traitement et un temps d’analyste importants. De nombreux SOC n’ont tout simplement pas l’expertise, les ressources ou la capacité nécessaires pour exploiter les informations comportementales pour les tâches post-détection. Cependant, les solutions AI SOC équipées d’analyses comportementales automatisées permettent aux organisations d’accéder à ces avantages sans augmenter les coûts d’infrastructure ou la charge de travail humaine. Cette fonctionnalité élimine le besoin de stockage supplémentaire et de requêtes complexes, fournissant des informations comportementales pour chaque alerte en quelques minutes et permettant aux analystes de se concentrer sur des tâches à plus forte valeur ajoutée.

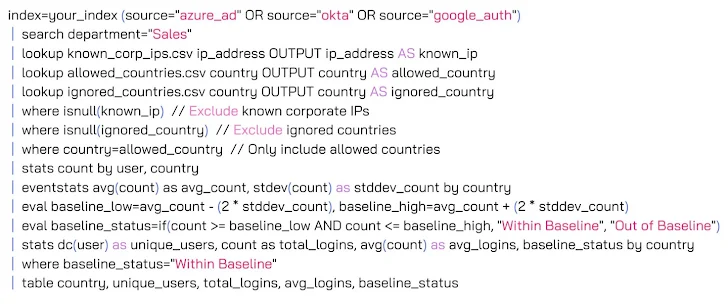

|

| Figure 1- Un exemple de requête Splunk qui référence les pays utilisés par les utilisateurs du service commercial et trouve des anomalies. |

L’analyse et l’analyse comportementales redéfinissent la manière dont les SOC abordent la réponse aux incidents. En passant d’un outil de détection de première ligne à un outil de post-détection, l’analyse comportementale fournit le contexte nécessaire pour distinguer les menaces réelles du bruit, éviter les perturbations pour les utilisateurs finaux et accélérer les temps de réponse. Les équipes SOC bénéficient d’enquêtes plus rapides et plus précises, d’informations améliorées et d’une allocation optimisée des ressources, tout en bénéficiant d’un avantage proactif en matière de détection des menaces. Comme Les SOC continuent d’adopter l’analyse comportementale basée sur l’IAla réponse aux incidents n’en deviendra que plus efficace, plus résiliente et plus percutante face au paysage dynamique des menaces d’aujourd’hui.

Téléchargez ce guide pour en savoir plus sur la façon de rendre le SOC plus efficace, ou faire une visite interactive du produit pour en savoir plus sur les analystes AI SOC.