Los investigadores de ciberseguridad han descubierto deficiencias de seguridad en Núcleo de inteligencia artificial de SAP plataforma basada en la nube para crear e implementar flujos de trabajo de inteligencia artificial (IA) predictivos que podrían explotarse para obtener tokens de acceso y datos de clientes.

Las cinco vulnerabilidades han sido denominadas colectivamente Propietario de SAP por la empresa de seguridad en la nube Wiz.

“Las vulnerabilidades que encontramos podrían haber permitido a los atacantes acceder a los datos de los clientes y contaminar los artefactos internos, extendiéndose a los servicios relacionados y a los entornos de otros clientes”, dijo el investigador de seguridad Hillai Ben-Sasson. dicho en un informe compartido con The Hacker News.

Tras la divulgación responsable el 25 de enero de 2024, las debilidades fueron abordadas por SAP a partir del 15 de mayo de 2024.

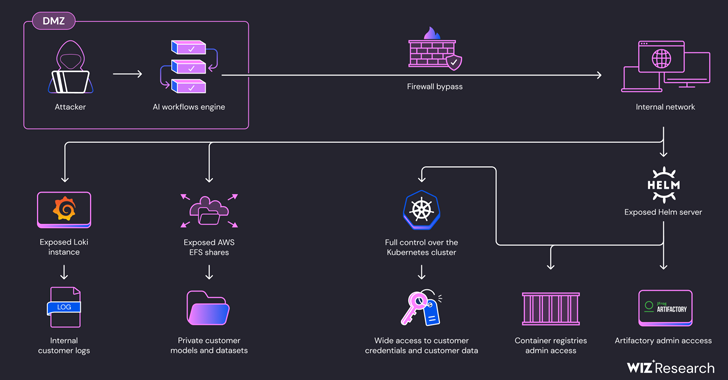

En pocas palabras, las fallas permiten obtener acceso no autorizado a los artefactos privados y credenciales de los clientes en entornos de nube como Amazon Web Services (AWS), Microsoft Azure y SAP HANA Cloud.

También podrían usarse para modificar imágenes de Docker en el registro de contenedores interno de SAP, imágenes de Docker de SAP en Google Container Registry y artefactos alojados en el servidor Artifactory interno de SAP, lo que da como resultado un ataque a la cadena de suministro en los servicios SAP AI Core.

Además, el acceso podría utilizarse como arma para obtener privilegios de administrador de clúster en el clúster Kubernetes de SAP AI Core aprovechando el hecho de que el servidor del administrador de paquetes Helm estaba expuesto a operaciones de lectura y escritura.

“Con este nivel de acceso, un atacante podría acceder directamente a los Pods de otros clientes y robar datos confidenciales, como modelos, conjuntos de datos y código”, explicó Ben-Sasson. “Este acceso también permite a los atacantes interferir con los Pods de los clientes, contaminar los datos de IA y manipular la inferencia de los modelos”.

Wiz dijo que los problemas surgen debido a que la plataforma hace posible ejecutar modelos de IA maliciosos y procedimientos de entrenamiento sin mecanismos adecuados de aislamiento y sandbox.

Como resultado, un actor de amenazas podría crear una aplicación de IA normal en SAP AI Core, eludir las restricciones de la red y sondear la red interna del pod de Kubernetes para obtener tokens de AWS y acceder al código del cliente y a los conjuntos de datos de capacitación explotando configuraciones erróneas en los recursos compartidos del sistema de archivos elásticos (EFS) de AWS.

“El entrenamiento de IA requiere ejecutar código arbitrario por definición; por lo tanto, deben implementarse medidas de protección adecuadas para garantizar que el código no confiable esté separado adecuadamente de los activos internos y otros inquilinos”, dijo Ben-Sasson.

Los hallazgos llegan cuando Netskope reveló que el creciente uso empresarial de IA generativa ha llevado a las organizaciones a utilizar controles de bloqueo, herramientas de prevención de pérdida de datos (DLP), entrenamiento en tiempo real y otros mecanismos para mitigar el riesgo.

“Los datos regulados (datos que las organizaciones tienen el deber legal de proteger) representan más de un tercio de los datos confidenciales que se comparten con las aplicaciones de IA generativa (genAI), lo que presenta un riesgo potencial para las empresas de costosas violaciones de datos”, dijo la empresa. dicho.

También siguen el surgimiento de un nuevo grupo de amenazas cibernéticas llamado NullBulge que ha puesto sus miras en entidades centradas en la IA y los juegos desde abril de 2024 con el objetivo de robar datos confidenciales y vender claves API de OpenAI comprometidas en foros clandestinos mientras afirman ser un equipo de hacktivistas “que protege a los artistas de todo el mundo” contra la IA.

“NullBulge ataca la cadena de suministro de software al convertir en arma el código en repositorios disponibles públicamente en GitHub y Hugging Face, lo que lleva a las víctimas a importar bibliotecas maliciosas o a través de paquetes de modificaciones utilizados por software de juegos y modelado”, dijo el investigador de seguridad de SentinelOne, Jim Walter. dicho.

“El grupo utiliza herramientas como AsyncRAT y XWorm antes de distribuir las cargas útiles de LockBit creadas con el generador filtrado LockBit Black. Grupos como NullBulge representan la amenaza constante del ransomware de baja barrera de entrada, combinado con el efecto perenne de las infecciones de robo de información”.