Investigadores de ciberseguridad han revelado detalles de un actor de amenazas conocido como Sticky Werewolf que ha sido vinculado a ciberataques dirigidos a entidades en Rusia y Bielorrusia.

Los ataques de phishing estaban dirigidos a una empresa farmacéutica, a un instituto de investigación ruso que se ocupa de microbiología y desarrollo de vacunas, y al sector de la aviación, expandiéndose más allá de su enfoque inicial de organizaciones gubernamentales, Morphisec. dicho en un informe la semana pasada.

“En campañas anteriores, la cadena de infección comenzaba con correos electrónicos de phishing que contenían un enlace para descargar un archivo malicioso desde plataformas como gofile.io”, dijo el investigador de seguridad Arnold Osipov. “Esta última campaña utilizó archivos que contenían archivos LNK que apuntaban a una carga útil almacenada en servidores WebDAV”.

Sticky Werewolf, uno de los muchos actores de amenazas que apuntan a Rusia y Bielorrusia, como hombre lobo nube (también conocido como Inception y Cloud Atlas), Lobo de cuarzo, Lobo rojo (también conocido como RedCurl), y lobo escamosoera documentado por primera vez por BI.ZONE en octubre de 2023. Se cree que el grupo está activo desde al menos abril de 2023.

Ataques anteriores documentados por la empresa de ciberseguridad aprovecharon correos electrónicos de phishing con enlaces a cargas útiles maliciosas que culminaron con la implementación del troyano de acceso remoto (RAT) NetWire, cuya infraestructura fue desactivada a principios del año pasado luego de una operación policial.

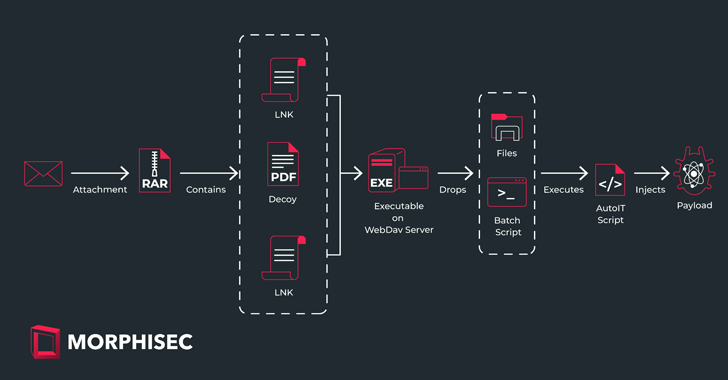

La nueva cadena de ataque observada por Morphisec implica el uso de un archivo adjunto RAR que, cuando se extrae, contiene dos archivos LNK y un documento PDF señuelo, este último afirma ser una invitación a una videoconferencia e insta a los destinatarios a hacer clic en el Archivos LNK para obtener la agenda de la reunión y la lista de distribución de correo electrónico.

Al abrir cualquiera de los archivos LNK se activa la ejecución de un binario alojado en un servidor WebDAV, lo que conduce al inicio de un script por lotes de Windows ofuscado. El script, a su vez, está diseñado para ejecutar un script AutoIt que finalmente inyecta la carga útil final, evitando al mismo tiempo el software de seguridad y los intentos de análisis.

“Este ejecutable es un archivo autoextraíble de NSIS que forma parte de un cifrado previamente conocido llamado CypherIT“, dijo Osipov. “Si bien el cifrado CypherIT original ya no se vende, el ejecutable actual es una variante del mismo, como se observó en un par de foros de piratería”.

El objetivo final de la campaña es ofrecer RAT básicos y malware ladrón de información como Rhadamanthys y Ozone RAT.

“Si bien no hay evidencia definitiva que apunte a un origen nacional específico para el grupo Sticky Werewolf, el contexto geopolítico sugiere posibles vínculos con un grupo de ciberespionaje proucraniano o hacktivistas, pero esta atribución sigue siendo incierta”, dijo Osipov.

El desarrollo se produce cuando BI.ZONE reveló un grupo de actividades con nombre en código Hombre lobo zafiro esto se ha atribuido a más de 300 ataques contra los sectores rusos de educación, manufactura, TI, defensa e ingeniería aeroespacial utilizando Amethyst, una rama del popular SapphireStealer de código abierto.

La empresa rusa, en marzo de 2024, también descubrió clusters denominados lobo esponjoso y Hombre lobo misterioso que han utilizado señuelos de phishing para distribuir Remote Utilities, XMRig miner, WarZone RAT y una puerta trasera personalizada denominada RingSpy.

“La puerta trasera RingSpy permite a un adversario ejecutar comandos de forma remota, obtener sus resultados y descargar archivos de recursos de red”, señaló. “La puerta trasera [command-and-control] El servidor es un bot de Telegram.”