Se ha descubierto un nuevo conjunto de paquetes maliciosos en el repositorio Python Package Index (PyPI) que se hacían pasar por servicios de gestión y recuperación de billeteras de criptomonedas, solo para desviar datos confidenciales y facilitar el robo de valiosos activos digitales.

“El ataque se dirigió a los usuarios de Atomic, Trust Wallet, Metamask, Ronin, TronLink, Exodus y otras carteras destacadas en el ecosistema criptográfico”, dijo el investigador de Checkmarx, Yehuda Gelb. dicho en un análisis del martes.

“Al presentarse como utilidades para extraer frases mnemotécnicas y descifrar datos de billeteras, estos paquetes parecieron ofrecer una funcionalidad valiosa para los usuarios de criptomonedas involucrados en la recuperación o administración de billeteras”.

Sin embargo, albergan funciones para robar claves privadas, frases mnemotécnicas y otros datos confidenciales de la billetera, como historiales de transacciones o saldos de billetera. Cada uno de los paquetes atrajo cientos de descargas antes de ser eliminado.

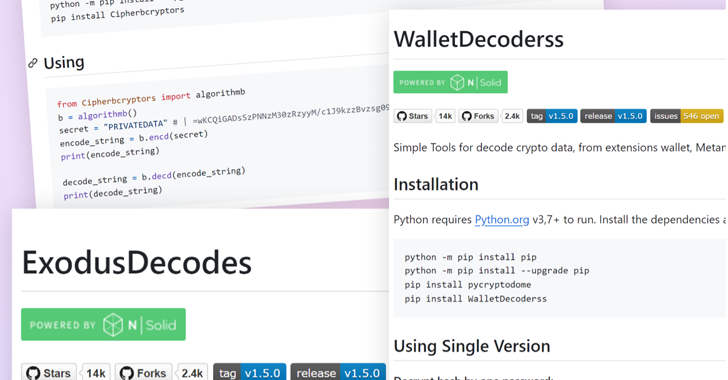

Checkmarx dijo que los paquetes recibieron ese nombre en un intento deliberado de atraer a los desarrolladores que trabajan en el ecosistema de las criptomonedas. En un intento adicional de dar legitimidad a las bibliotecas, las descripciones de los paquetes en PyPI incluían instrucciones de instalación, ejemplos de uso y, en un caso, incluso “mejores prácticas” para entornos virtuales.

El engaño no terminó ahí, ya que el actor de amenazas detrás de la campaña también logró mostrar estadísticas de descarga falsas, dando a los usuarios la impresión de que los paquetes eran populares y confiables.

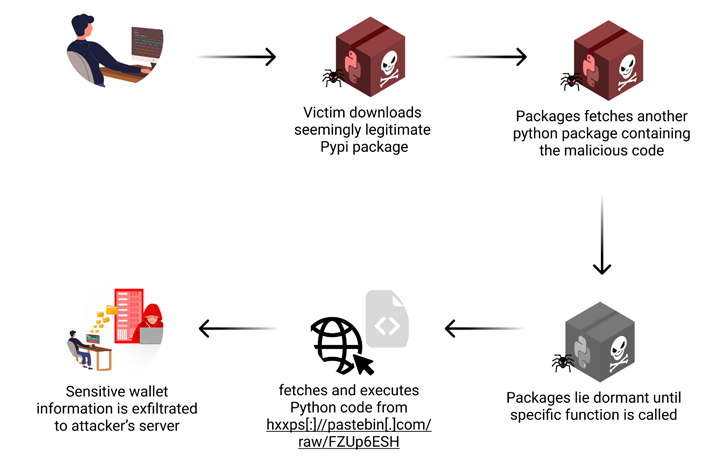

Seis de los paquetes PyPI identificados incluían una dependencia llamada cipherbcryptors para ejecutar el malware, mientras que algunos otros dependían de un paquete adicional llamado ccl_leveldbases en un aparente esfuerzo por ofuscar la funcionalidad.

Un aspecto notable de los paquetes es que la funcionalidad maliciosa se activa solo cuando se llaman ciertas funciones, lo que marca una dentadura postiza del patrón típico en el que dicho comportamiento se activaría automáticamente tras la instalación. Los datos capturados luego se extraen a un servidor remoto.

“El atacante empleó una capa adicional de seguridad al no codificar la dirección de su servidor de comando y control dentro de ninguno de los paquetes”, dijo Gelb. “En cambio, utilizaron recursos externos para recuperar esta información de forma dinámica”.

Esta técnica, llamada solucionador de caída muertabrinda a los atacantes la flexibilidad de actualizar la información del servidor sin tener que enviar una actualización a los propios paquetes. También facilita el proceso de cambio a una infraestructura diferente en caso de que se desconecten los servidores.

“El ataque explota la confianza en las comunidades de código abierto y la aparente utilidad de las herramientas de gestión de billeteras, afectando potencialmente a un amplio espectro de usuarios de criptomonedas”, dijo Gelb.

“La complejidad del ataque (desde su envoltorio engañoso hasta sus capacidades maliciosas dinámicas y el uso de dependencias maliciosas) resalta la importancia de medidas de seguridad integrales y un monitoreo continuo”.

El desarrollo es solo el último de una serie de campañas maliciosas dirigidas al sector de las criptomonedas, con actores de amenazas constantemente buscando nuevas formas de drenar fondos de las billeteras de las víctimas.

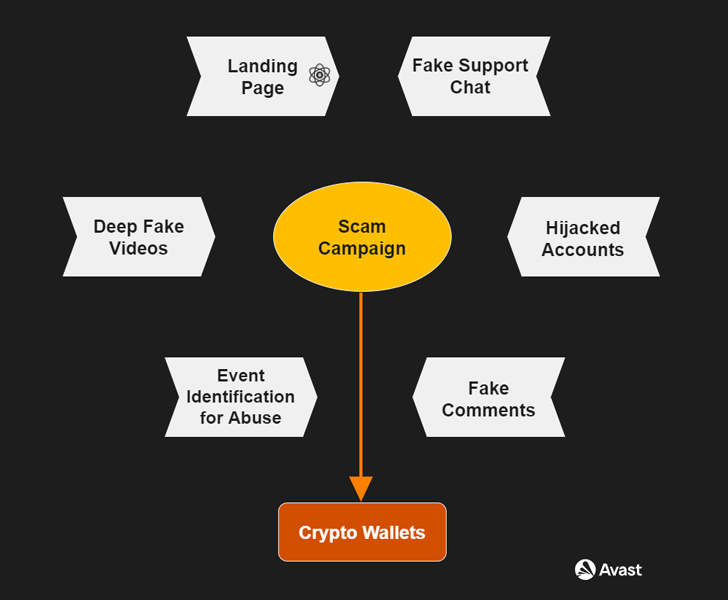

En agosto de 2024, surgieron detalles de una sofisticada operación de estafa de criptomonedas denominada CryptoCore que implica el uso de videos falsos o cuentas secuestradas en plataformas de redes sociales como Facebook, Twitch, X y YouTube para atraer a los usuarios a deshacerse de sus activos de criptomonedas con el pretexto de una rápida y ganancias fáciles.

“Este grupo estafador y sus campañas de obsequios aprovechan la tecnología deepfake, cuentas de YouTube secuestradas y sitios web diseñados profesionalmente para engañar a los usuarios y enviar sus criptomonedas a las billeteras de los estafadores”, dijo el investigador de Avast Martin Chlumecký dicho.

“El método más común es convencer a una víctima potencial de que los mensajes o eventos publicados en línea son comunicaciones oficiales de una cuenta de red social o página de evento confiable, aprovechando así la confianza asociada con la marca, persona o evento elegido”.

Luego, la semana pasada, Check Point arrojó luz sobre una aplicación fraudulenta de Android que se hacía pasar por el protocolo legítimo de código abierto WalletConnect para robar aproximadamente $70,000 en criptomonedas al iniciar transacciones fraudulentas desde dispositivos infectados.