Los equipos de seguridad suelen tener una gran visibilidad sobre la mayoría de las áreas, por ejemplo, la red corporativa, los puntos finales, los servidores y la infraestructura de la nube. Usan esta visibilidad para hacer cumplir los requisitos necesarios de seguridad y cumplimiento. Sin embargo, este no es el caso cuando se trata de datos confidenciales que se encuentran en bases de datos analíticas o de producción, almacenes de datos o lagos de datos.

Los equipos de seguridad tienen que confiar en los equipos de datos para localizar datos confidenciales y hacer cumplir los controles de acceso y las políticas de seguridad. Este es un gran dolor de cabeza tanto para los equipos de seguridad como para los de datos. Debilita la seguridad y el cumplimiento de la empresa, lo que la pone en riesgo de exponer datos confidenciales, grandes multas, daños a la reputación y más. Además, en muchos casos, ralentiza la capacidad de la empresa para ampliar las operaciones de datos.

Este artículo examina cómo Satori, una plataforma de seguridad de datos, otorga el control de los datos confidenciales en bases de datos, almacenes de datos y lagos de datos a los equipos de seguridad.

de satori plataforma de seguridad de datos automatizada proporciona una manera simple y fácil de cumplir con los requisitos de seguridad y cumplimiento mientras reduce la exposición al riesgo.

¿Por qué es difícil proteger los almacenes de datos?

Los equipos de seguridad no tienen buena visibilidad ni aplicación de políticas con respecto al acceso a bases de datos, almacenes de datos o lagos de datos. Echa un vistazo a un ejemplo.

Nick es gerente de ingeniería de seguridad en la organización ACME. Es responsable de mantenerse al día con las normas cambiantes de seguridad y cumplimiento, como HIPAA, SOC2 e ISO. Esta es una tarea difícil ya que las normas de seguridad y cumplimiento siempre están cambiando y evolucionando. Nick es bueno en su trabajo y puede atravesar las complejidades de las diferentes regulaciones y determinar las medidas de seguridad necesarias para garantizar que ACME siga cumpliendo. Esto es importante para que ACME no falle en una auditoría, exponga datos confidenciales, reciba multas o algo peor.

Entonces, un día, a Nick se le asigna repentinamente la tarea de cumplir con los requisitos de seguridad y cumplimiento en todos los datos analíticos y de producción de ACME.

Nick se enfrenta a un problema. Aunque ha hecho su trabajo y determinado los pasos necesarios para garantizar la seguridad y el cumplimiento, es muy difícil llevar a cabo estos pasos e implementar las políticas de seguridad. Hay varias razones por las que el trabajo de Nick es difícil y frustrante que se exploran con más detalle a continuación.

Visibilidad sobre datos y registros confidenciales

La falta de visibilidad de Nick limita su capacidad para implementar y administrar políticas de seguridad y requisitos de cumplimiento. Tres fuentes principales impiden su visibilidad.

1 — Se “entierran” diferentes troncos de diferentes fuentes.

Dado que ACME tiene datos confidenciales distribuidos en múltiples bases de datos, lagos de datos y almacenes de datos; hay una amplia variedad de registros de auditoría de todas estas fuentes diferentes. Además, Nick tiene que correlacionar los datos de registro con ubicaciones conocidas de datos confidenciales (si los tiene).

2 — Cambios en la configuración y los procesos para habilitar la visibilidad.

Es importante asegurarse de que todo el acceso a datos confidenciales se controle con precisión. Nick puede querer examinar por qué un usuario estaba accediendo a información confidencial en una región fuera de su área de servicio y evitar que este tipo de acceso ocurra en el futuro. Necesita cambiar la configuración y asegurarse de que los procesos de control de cambios sean efectivos. Sin embargo, esto no es tan simple como parece. La falta de visibilidad significa que Nick no puede verificar que estos cambios se realicen en tiempo real.

3 — Conocer el tipo y ubicación de los datos sensibles.

Nick no tiene la capacidad de buscar continuamente datos confidenciales. Su falta de visibilidad, junto con el hecho de que no es el propietario de estos almacenes de datos, significa que no puede buscar datos confidenciales en los múltiples almacenes de datos. En cambio, tiene que confiar en el equipo de ingeniería.

La mayoría de las empresas utilizan procesos manuales para escanear y descubrir datos confidenciales. El escaneo manual de datos, cuando Nick logra que los ingenieros de datos detengan sus proyectos y realicen esta tarea, es lento y propenso a errores. Esto significa que Nick a menudo está ansioso por lograr que los ingenieros de datos escaneen continuamente los datos para encontrar información confidencial e información de identidad.

Cumplimiento de Políticas de Seguridad

ACME tiene datos confidenciales que se distribuyen en diversas bases de datos, lagos de datos y almacenes de datos. Nick es un muy buen ingeniero de seguridad, pero es poco probable que tenga los conocimientos necesarios para comprender SQL y el funcionamiento interno de las bases de datos, los almacenes de datos y los lagos que componen la pila de datos de ACME. Dado que no tiene la capacidad de codificar los cambios necesarios en las políticas de seguridad, debe confiar en los ingenieros de datos para llevar a cabo sus tareas.

Aunque los ingenieros de datos suelen preferir trabajar en sus propios proyectos en lugar de implementar las políticas de seguridad de Nick, es poco probable que le permitan a Nick implementarlas él mismo, incluso si supiera cómo hacerlo. Los ingenieros propietarios de los almacenes de datos probablemente no quieran que Nick se entrometa en cosas como la creación de objetos o el cambio de configuraciones en sus almacenes de datos. Entonces, incluso si quisiera y pudiera, es poco probable que Nick tenga acceso para aplicar e implementar las políticas de seguridad necesarias; en cambio, necesita confiar en los ingenieros de datos para que lo hagan por él.

Uso de una plataforma de seguridad de datos

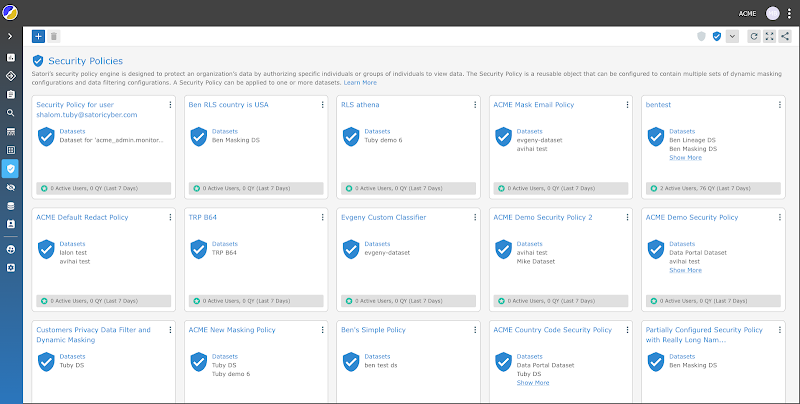

Una descripción general del uso La plataforma de seguridad de datos automatizada de Satoripara superar tales desafíos sigue.

Visibilidad completa

Nick puede usar Access Manager de Satori y obtener una visibilidad completa de todas las políticas de seguridad implementadas y los registros de auditoría de los datos analíticos y de producción.

Ahora Nick puede ver quién accedió a qué datos confidenciales y cuándo en un solo marco. Puede ver todos los registros de auditoría y acceso a datos en todas las plataformas, por lo que el acceso a datos confidenciales ya no está “enterrado”. Nick también puede ver qué políticas de seguridad se han aplicado y actualizar fácilmente las políticas de seguridad y los requisitos de acceso.

Implementación de políticas de seguridad y cumplimiento

Satori se implementa fácilmente y puede poner a Nick en funcionamiento en las bases de datos, almacenes de datos y lagos de ACME en días u horas en lugar de meses.

Esto se debe a que Satori no cambia nada en los almacenes de datos de ACME, por lo que no se necesita codificación adicional ni cambios en los datos; solo es necesario aplicar las políticas y los requisitos de seguridad.

Compruebe lo fácil que es establecer e implementar políticas de seguridad y requisitos de cumplimiento con Satori y tome una prueba de conducción.

Completamente automatizado

Satori automatiza el proceso de búsqueda y clasificación de datos confidenciales, aplicando las políticas de seguridad aplicables y luego otorgando y revocando controles de acceso. La capacidad de encontrar automáticamente datos confidenciales es invaluable para Nick porque él no es el propietario real de las bases de datos, los almacenes de datos o los lagos donde se almacenan los datos.

Nick ahora puede controlar la implementación de políticas de seguridad, cuando se actualizan las regulaciones, y todos sabemos que esto sucede. Puede implementar rápida y fácilmente los requisitos actualizados y reducir la probabilidad de fallar una auditoría o algo peor.

Nick está feliz porque puede implementar fácilmente los requisitos necesarios. Los usuarios de datos están contentos porque el uso de Satori aumenta el nivel de seguridad, pero no cambia ni retrasa su experiencia de usuario. Como beneficio adicional, los ingenieros de datos también están contentos porque no tienen que preocuparse por las molestias de Nick para actualizar e implementar políticas de seguridad constantemente.

¿Es una plataforma de seguridad de datos una buena opción?

No todos requieren una plataforma de seguridad de datos, en algunos casos, es más simple y fácil continuar con los negocios como siempre. Sin embargo, si una empresa tiene alguna de las siguientes condiciones, se requiere una plataforma de seguridad de datos para proteger los datos.

- Informacion delicada

- Múltiples usuarios de datos

- Múltiples bases de datos, almacenes de datos o lagos de datos

Plataforma de seguridad de datos de Satori

La plataforma de seguridad de datos automatizada de Satori ayudó a Nick a obtener la propiedad de los datos de los que es responsable. Esto le permitió concentrarse en las partes de seguridad y cumplimiento de su trabajo. Nick puede automatizar todos los procesos, desde buscar datos confidenciales hasta aplicar y hacer cumplir las políticas de seguridad. Siempre tiene una visibilidad completa del acceso a los datos y puede revisar los registros de auditoría y seguridad de forma rápida y sencilla.

Para probar Satori por ti mismo, toma un prueba de conducción o reservar una demostración Reunión con Satori.