Los usuarios de habla china son el objetivo de una campaña de “ataque altamente organizado y sofisticado” que probablemente aprovecha correos electrónicos de phishing para infectar sistemas Windows con cargas útiles de Cobalt Strike.

“Los atacantes lograron moverse lateralmente, establecer persistencia y permanecer sin ser detectados dentro de los sistemas durante más de dos semanas”, dijeron los investigadores de Securonix Den Iuzvyk y Tim Peck. dicho en un nuevo informe.

La campaña encubierta, cuyo nombre en código es LENTO#TEMPESTAD y no se atribuye a ningún actor de amenazas conocido, comienza con archivos ZIP maliciosos que, cuando se descomprimen, activan la cadena de infección, lo que lleva a la implementación del kit de herramientas de postexplotación en los sistemas comprometidos.

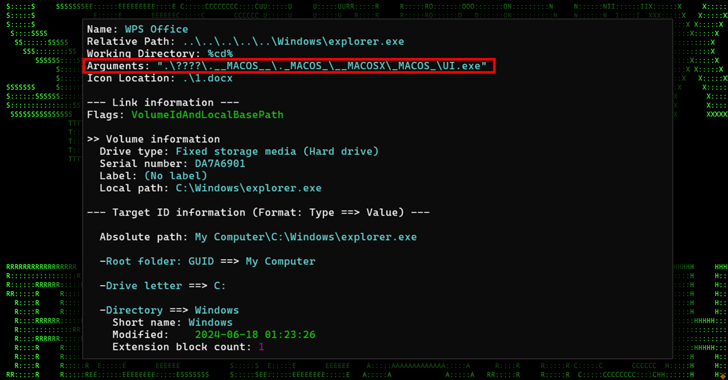

Junto al archivo ZIP hay un archivo de acceso directo de Windows (LNK) que se disfraza como un archivo de Microsoft Word, “违规远程控制软件人员名单.docx.lnk”, que se traduce aproximadamente como “Lista de personas que violaron las regulaciones del software de control remoto”. “.

“Teniendo en cuenta el lenguaje utilizado en los archivos de señuelo, es probable que sectores empresariales o gubernamentales específicos relacionados con China puedan ser el objetivo, ya que ambos emplean a personas que siguen ‘regulaciones de software de control remoto'”, señalaron los investigadores.

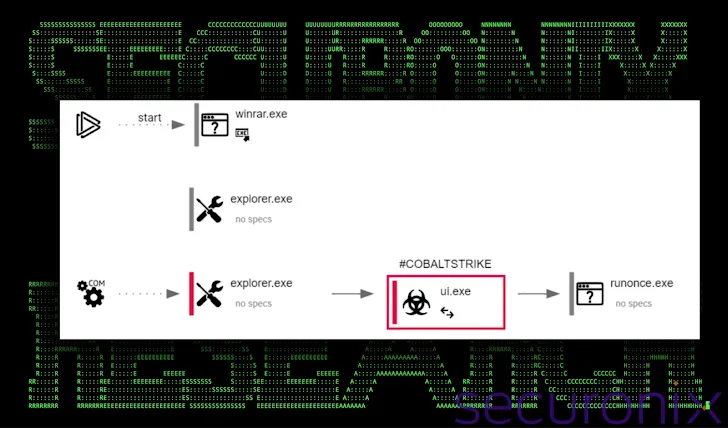

El archivo LNK actúa como un conducto para iniciar un binario legítimo de Microsoft (“LicensingUI.exe”) que emplea Carga lateral de DLL para ejecutar una DLL maliciosa (“dui70.dll”). Ambos archivos son parte del archivo ZIP dentro de un directorio llamado “其他信息.__MACOS__._MACOS___MACOSX_MACOS_”. El ataque marca la primera vez que se informa de una carga lateral de DLL a través de LicensingUI.exe.

El archivo DLL es un implante de Cobalt Strike que permite un acceso persistente y sigiloso al host infectado, mientras establece contacto con un servidor remoto (“123.207.74[.]22”).

Se dice que el acceso remoto permitió a los atacantes realizar una serie de actividades prácticas, incluida la implementación de cargas útiles adicionales para reconocimiento y la configuración de conexiones proxy.

La cadena de infección también se destaca por configurar una tarea programada para ejecutar periódicamente un ejecutable malicioso llamado “lld.exe” que puede ejecutar código shell arbitrario directamente en la memoria, dejando así huellas mínimas en el disco.

“Los atacantes también lograron ocultarse en los sistemas comprometidos elevando manualmente los privilegios de la cuenta de usuario Invitado incorporada”, dijeron los investigadores.

“Esta cuenta, que normalmente está deshabilitada y tiene privilegios mínimos, se transformó en un poderoso punto de acceso al agregarla al grupo administrativo crítico y asignarle una nueva contraseña. Esta puerta trasera les permite mantener el acceso al sistema con una detección mínima, ya que la cuenta de invitado a menudo no se monitorea tan de cerca como otras cuentas de usuario”.

Posteriormente, el actor de amenaza desconocido procedió a moverse lateralmente a través de la red utilizando el Protocolo de Escritorio Remoto (PDR) y las credenciales obtenidas a través de la herramienta de extracción de contraseñas Mimikatz, seguido de la configuración de conexiones remotas a su servidor de comando y control (C2) desde cada una de esas máquinas.

La fase de post-explotación se caracteriza además por la ejecución de varios comandos de enumeración y el uso de la herramienta BloodHound para el reconocimiento del directorio activo (AD), cuyos resultados luego se exfiltraron en forma de un archivo ZIP.

Las conexiones con China se ven reforzadas por el hecho de que todos los servidores C2 están alojados en China por Shenzhen Tencent Computer Systems Company Limited. Además, la mayoría de los artefactos relacionados con la campaña tienen su origen en China.

“Aunque no hubo evidencia sólida que vinculara este ataque con ningún grupo APT conocido, es probable que haya sido orquestado por un actor de amenazas experimentado que tenía experiencia en el uso de marcos de explotación avanzados como Cobalt Strike y una amplia gama de otras herramientas posteriores a la explotación”, concluyeron los investigadores.

“La complejidad de la campaña es evidente en su enfoque metódico hacia el compromiso inicial, la persistencia, la escalada de privilegios y el movimiento lateral a través de la red”.