Un presunto actor de amenazas con sede en Pakistán ha sido vinculado a una campaña de ciberespionaje dirigida a entidades gubernamentales indias en 2024.

La empresa de ciberseguridad Volexity está rastreando la actividad bajo el nombre de UTA0137, señalando el uso exclusivo por parte del adversario de un malware llamado DISGOMOJI que está escrito en Golang y está diseñado para infectar sistemas Linux.

“Es una versión modificada del proyecto público Discord-C2, que utiliza el servicio de mensajería Discord para comando y control (C2), haciendo uso de emojis para su comunicación C2”, indicó. dicho.

Vale la pena señalar que DISGOMOJI es la misma herramienta de espionaje “todo en uno” que BlackBerry dijo haber descubierto como parte de un análisis de infraestructura en relación con una campaña de ataque montada por el actor Transparent Tribe, un grupo de hackers del nexo con Pakistán.

Las cadenas de ataque comienzan con correos electrónicos de phishing que contienen un binario Golang ELF entregado dentro de un archivo ZIP. Luego, el binario descarga un documento señuelo benigno y al mismo tiempo descarga sigilosamente la carga útil DISGOMOJI desde un servidor remoto.

DISGOMOJI, una bifurcación personalizada de Discord-C2, está diseñada para capturar información del host y ejecutar comandos recibidos de un servidor Discord controlado por un atacante. En un giro interesante, los comandos se envían en forma de diferentes emojis:

- 🏃♂️ – Ejecutar un comando en el dispositivo de la víctima

- 📸 – Capture una captura de pantalla de la pantalla de la víctima

- 👇 – Sube un archivo desde el dispositivo de la víctima al canal

- 👈 – Sube un archivo desde el dispositivo de la víctima para transferirlo[.]sh

- ☝️ – Descargar un archivo al dispositivo de la víctima

- 👉 – Descargar un archivo alojado en oshi[.]en el dispositivo de la víctima

- 🔥 – Busque y extraiga archivos que coincidan con las siguientes extensiones: CSV, DOC, ISO, JPG, ODP, ODS, ODT, PDF, PPT, RAR, SQL, TAR, XLS y ZIP

- 🦊: reúne todos los perfiles de Mozilla Firefox en el dispositivo de la víctima en un archivo ZIP

- 💀 – Finalice el proceso de malware en el dispositivo de la víctima

“El malware crea un canal dedicado para sí mismo en el servidor Discord, lo que significa que cada canal en el servidor representa una víctima individual”, dijo Volexity. “El atacante puede entonces interactuar con cada víctima individualmente utilizando estos canales”.

La compañía dijo que descubrió diferentes variaciones de DISGOMOJI con capacidades para establecer persistencia, evitar que se ejecuten procesos DISGOMOJI duplicados al mismo tiempo, obtener dinámicamente las credenciales para conectarse al servidor Discord en tiempo de ejecución en lugar de codificarlas, e impedir el análisis mostrando datos falsos. mensajes informativos y de error.

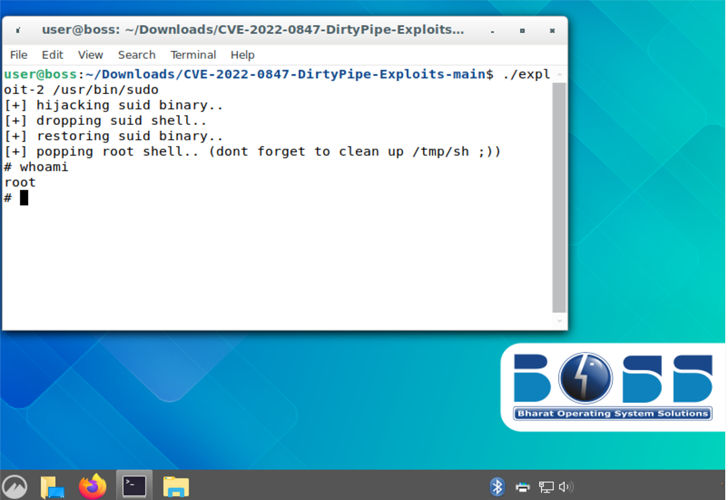

También se ha observado que UTA0137 utiliza herramientas legítimas y de código abierto como Nmap, Chisel y Ligolo para fines de escaneo de red y creación de túneles, respectivamente, y una campaña reciente también explota la falla DirtyPipe (CVE-2022-0847) para lograr una escalada de privilegios contra Linux. Hospedadores.

Otra táctica posterior a la explotación se refiere al uso de la Utilidad Zenity para mostrar un cuadro de diálogo malicioso que se hace pasar por una actualización de Firefox con el fin de diseñar socialmente a los usuarios para que revelen sus contraseñas.

“El atacante logró infectar a varias víctimas con su malware Golang, DISGOMOJI”, dijo Volexity. “UTA0137 ha mejorado DISGOMOJI con el tiempo”.