Se dice que un actor de amenazas que trabaja para promover los objetivos iraníes estuvo detrás de una serie de ataques cibernéticos disruptivos contra los servicios del gobierno albanés a mediados de julio de 2022.

Empresa de ciberseguridad Mandiant dijo la actividad maliciosa contra un estado de la OTAN representó una “expansión geográfica de las operaciones cibernéticas disruptivas iraníes”.

los ataques del 17 de juliosegún la Agencia Nacional de la Sociedad de la Información de Albania, obligó al gobierno a “cerrar temporalmente el acceso a los servicios públicos en línea y otros sitios web del gobierno” debido a un “ataque cibernético sincronizado y sofisticado desde fuera de Albania”.

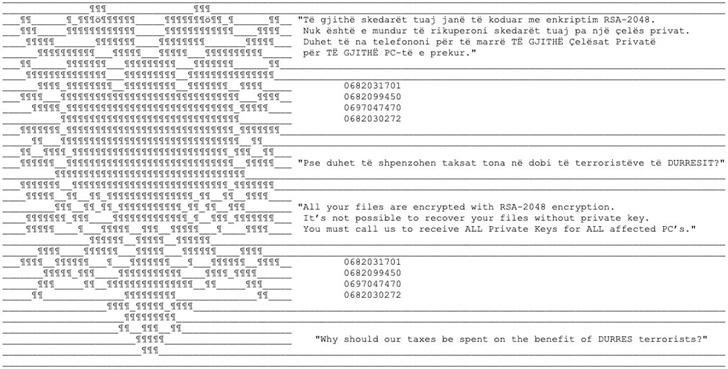

La operación disruptiva por motivos políticos, según Mandiant, implicó el despliegue de una nueva familia de ransomware llamada ROADSWEEP que incluía una nota de rescate con el texto: “¿Por qué nuestros impuestos deberían gastarse en beneficio de los terroristas de DURRES?”

Desde entonces, un frente llamado HomeLand Justice se atribuyó el mérito de la ciberofensiva, y el grupo supuestamente también afirmó haber utilizado un malware de limpieza en los ataques. Aunque la naturaleza exacta del limpiaparabrisas aún no está clara, Mandiant dijo que un usuario albanés envió una muestra para lo que se llama ZeroCleare el 19 de julio, coincidiendo con los ataques.

ZeroCleare, primero documentado por IBM en diciembre de 2019 como parte de una campaña dirigida a los sectores industrial y energético en el Medio Oriente, está diseñado para borrar el registro de arranque maestro (MBR) y las particiones de disco en máquinas basadas en Windows. Se cree que es un esfuerzo de colaboración entre diferentes actores del estado-nación iraní, incluidos Plataforma petrolera (también conocido como APT34, ITG13 o Helix Kitten).

También se implementó en los ataques albaneses una puerta trasera previamente desconocida denominada CHIMNEYSWEEP que es capaz de tomar capturas de pantalla, enumerar y recopilar archivos, generar un shell inverso y admitir la funcionalidad de registro de teclas.

El implante, además de compartir numerosas superposiciones de código con ROADSWEEP, se entrega al sistema a través de un archivo autoextraíble junto con documentos de Microsoft Word señuelo que contienen imágenes de Masud Rajaviel antiguo líder de la Organización Muyahidines del Pueblo de Irán (MEK).

Las primeras iteraciones de CHIMNEYSWEEP se remontan a 2012 y todo apunta a que el malware puede haber sido utilizado en ataques dirigidos a hablantes de farsi y árabe.

La firma de seguridad cibernética, que fue adquirida por Google a principios de este año, dijo que no tenía suficiente evidencia que vinculara las intrusiones con un colectivo adversario designado, pero señaló con confianza moderada que uno o más malos actores que operan en apoyo de los objetivos de Irán están involucrados.

Las conexiones con Irán se derivan del hecho de que los ataques tuvieron lugar menos de una semana antes de la conferencia Cumbre Mundial del Irán Libre del 23 al 24 de julio cerca de la ciudad portuaria de Durres por parte de entidades que se oponen al gobierno iraní, en particular los miembros del MEK. .

“El uso de ransomware para llevar a cabo una operación disruptiva políticamente motivada contra los sitios web del gobierno y los servicios para ciudadanos de un estado miembro de la OTAN en la misma semana en que estaba programada una conferencia de grupos de oposición iraníes sería una operación notablemente descarada por parte de la amenaza del nexo entre Irán. actores”, dijeron los investigadores.

Los hallazgos también se producen dos meses después de que el grupo iraní de amenazas persistentes avanzadas (APT) rastreado como Charming Kitten (también conocido como Phosphorus) fuera vinculado a un ataque dirigido contra una empresa de construcción no identificada en el sur de los EE. UU.