Las agencias gubernamentales de Alemania y Corea del Sur han advertido sobre los ataques cibernéticos montados por un actor de amenazas rastreado como kimsuky usar extensiones de navegador no autorizadas para robar las bandejas de entrada de Gmail de los usuarios.

El asesoramiento conjunto llega del aparato de inteligencia nacional de Alemania, la Oficina Federal para la Protección de la Constitución (BfV) y el Servicio Nacional de Inteligencia de la República de Corea (NIS) de Corea del Sur.

Las intrusiones están diseñadas para atacar a «expertos en temas de la península de Corea y Corea del Norte» a través de campañas de phishing, señalaron las agencias.

Kimsuky, también conocido como Black Banshee, Thallium y Velvet Chollima, se refiere a un elemento subordinado dentro de la Oficina General de Reconocimiento de Corea del Norte y es conocido por «recolectar inteligencia estratégica sobre eventos geopolíticos y negociaciones que afectan los intereses de la RPDC».

Los principales objetivos de interés incluyen entidades en los EE. UU. y Corea del Sur, en particular las personas que trabajan en organizaciones gubernamentales, militares, manufactureras, académicas y de expertos.

«Las actividades de este actor de amenazas incluyen la recopilación de datos financieros, personales y de clientes específicamente de las industrias académica, manufacturera y de seguridad nacional en Corea del Sur», dijo la firma de inteligencia de amenazas Mandiant, propiedad de Google. revelado el año pasado.

Los ataques recientes orquestados por el grupo sugieren una expansión de su actividad cibernética para abarcar cepas de malware de Android como FastFire, FastSpy, FastViewer y RambleOn.

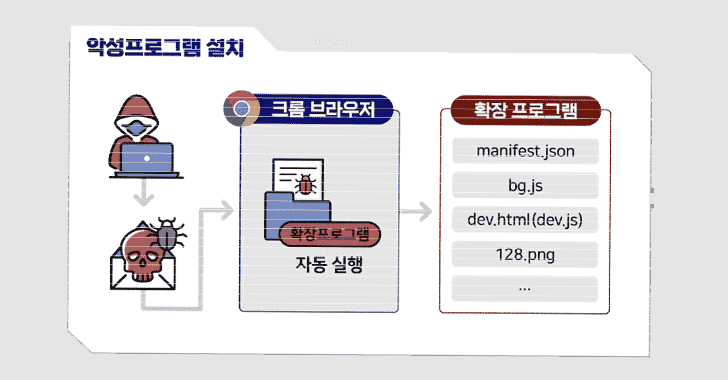

El uso de extensiones de navegador basadas en Chromium con fines de espionaje cibernético no es nuevo para Kimsuky, que anteriormente utilizó técnicas similares como parte de campañas rastreadas como Stolen Pencil y SharpTongue.

La operación SharpTongue también se superpone con el último esfuerzo en el sentido de que este último también es capaz de robar el contenido del correo electrónico de una víctima utilizando el complemento falso que, a su vez, aprovecha la API DevTools del navegador para realizar la función.

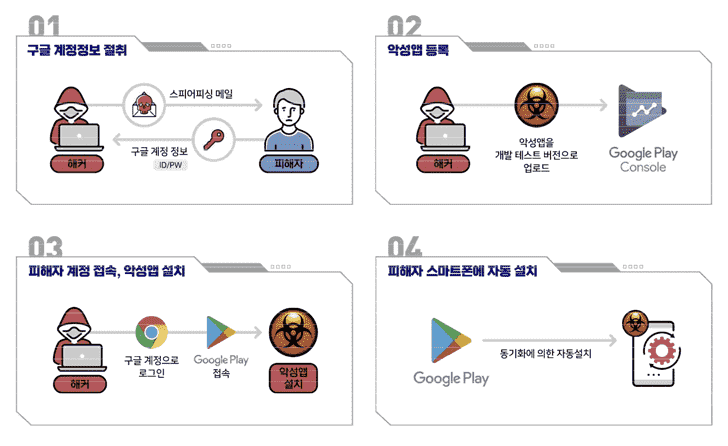

Pero en una escalada de los ataques móviles de Kimsuky, se ha observado al actor de amenazas iniciando sesión en las cuentas de Google de las víctimas utilizando credenciales ya obtenidas de antemano a través de tácticas de phishing y luego instalando una aplicación maliciosa en los dispositivos vinculados a las cuentas.

“El atacante inicia sesión con la cuenta de Google de la víctima en la PC, accede a Google Play Store y solicita la instalación de una aplicación maliciosa”, explicaron las agencias. «En este momento, el teléfono inteligente del objetivo vinculado con la cuenta de Google se selecciona como el dispositivo para instalar la aplicación maliciosa».

Se sospecha que las aplicaciones, que incorporan FastFire y FastViewer, se distribuyen mediante una función de Google Play conocida como «pruebas internas» que permite a los desarrolladores de terceros distribuir sus aplicaciones a un «pequeño conjunto de probadores de confianza».

Descubra los peligros ocultos de las aplicaciones SaaS de terceros

¿Conoce los riesgos asociados con el acceso de aplicaciones de terceros a las aplicaciones SaaS de su empresa? Únase a nuestro seminario web para conocer los tipos de permisos que se otorgan y cómo minimizar el riesgo.

Un punto que vale la pena mencionar aquí es que estas pruebas internas de la aplicación, que se llevan a cabo antes de lanzar la aplicación a producción, no puede superar los 100 usuarios por aplicaciónlo que indica que la campaña está extremadamente dirigida por naturaleza.

Ambas aplicaciones con malware vienen con capacidades para recopilar una amplia gama de información confidencial al abusar de los servicios de accesibilidad de Android. Las aplicaciones se enumeran a continuación:

- com.viewer.fastsecure (FastFire)

- com.tf.thinkdroid.secviewer (visor rápido)

La revelación se produce cuando el actor norcoreano de amenazas persistentes avanzadas (APT) apodado ScarCruft ha sido vinculado a diferentes vectores de ataque que se emplean para entregar puertas traseras basadas en PowerShell en hosts comprometidos.