Una nueva plataforma de phishing como servicio (PhaaS o PaaS) denominada Grandeza ha sido aprovechado por los ciberdelincuentes para apuntar a los usuarios comerciales del servicio en la nube de Microsoft 365 desde al menos mediados de 2022, lo que reduce efectivamente la barra de entrada para los ataques de phishing.

“La grandeza, por ahora, solo se centra en las páginas de phishing de Microsoft 365, proporcionando a sus afiliados un generador de enlaces y archivos adjuntos que crea páginas de señuelo y de inicio de sesión muy convincentes”, dijo Tiago Pereira, investigador de Cisco Talos. dicho.

“Contiene funciones como tener la dirección de correo electrónico de la víctima precargada y mostrar el logotipo de la empresa y la imagen de fondo correspondientes, extraídos de la página de inicio de sesión real de Microsoft 365 de la organización objetivo”.

Las campañas que involucran a Greatness tienen principalmente entidades de fabricación, atención médica y tecnología ubicadas en los EE. UU., el Reino Unido, Australia, Sudáfrica y Canadá, con un aumento en la actividad detectado en diciembre de 2022 y marzo de 2023.

Los kits de phishing como Greatness ofrecen a los actores de amenazas, novatos o no, una ventanilla única rentable y escalable, lo que permite diseñar páginas de inicio de sesión convincentes asociadas con varios servicios en línea y evitar las protecciones de autenticación de dos factores (2FA).

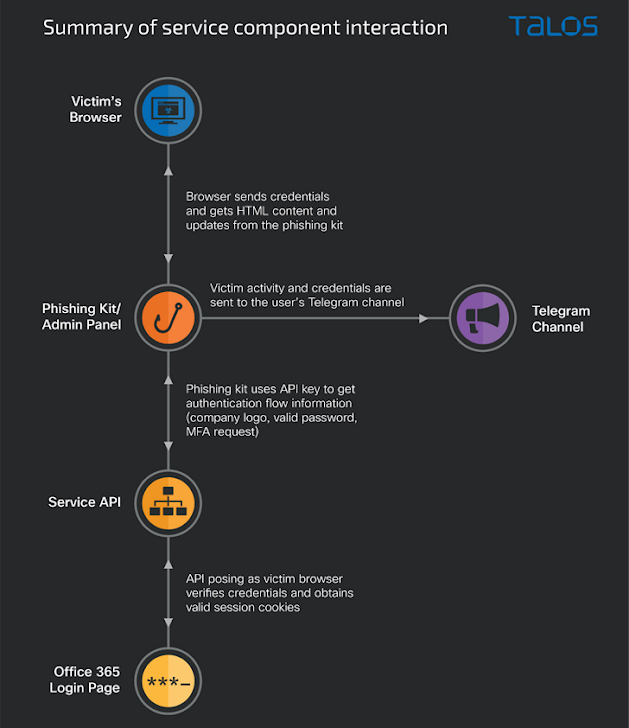

Específicamente, las páginas de señuelo de apariencia auténtica funcionan como un proxy inverso para recopilar credenciales y contraseñas de un solo uso basadas en el tiempo (TOTP) ingresadas por las víctimas.

Las cadenas de ataque comienzan con correos electrónicos maliciosos que contienen un archivo adjunto HTML que, al abrirse, ejecuta un código JavaScript ofuscado que redirige al usuario a una página de destino con la dirección de correo electrónico del destinatario ya completada y solicita su contraseña y código MFA.

Las credenciales y los tokens ingresados se envían posteriormente al canal de Telegram del afiliado para obtener acceso no autorizado a las cuentas en cuestión.

El kit de phishing AiTM también viene con un panel de administración que permite al afiliado configurar el bot de Telegram, realizar un seguimiento de la información robada e incluso crear archivos adjuntos o enlaces con trampas explosivas.

Aprenda a detener el ransomware con protección en tiempo real

Únase a nuestro seminario web y aprenda cómo detener los ataques de ransomware en seco con MFA en tiempo real y protección de cuenta de servicio.

Además, se espera que cada afiliado tenga una clave de API válida para poder cargar la página de phishing. La clave API también evita que las direcciones IP no deseadas vean la página de phishing y facilita la comunicación entre bastidores con la página de inicio de sesión real de Microsoft 365 haciéndose pasar por la víctima.

“Trabajando juntos, el kit de phishing y la API realizan un ataque de ‘man-in-the-middle’, solicitando información de la víctima que la API luego enviará a la página de inicio de sesión legítima en tiempo real”, dijo Pereira.

“Esto permite que el afiliado de PaaS robe nombres de usuario y contraseñas, junto con las cookies de sesión autenticadas si la víctima usa MFA”.

Los hallazgos llegan cuando Microsoft ha comenzado hacer cumplir la coincidencia de números en las notificaciones automáticas de Microsoft Authenticator a partir del 8 de mayo de 2023, para mejorar las protecciones de 2FA y evitar ataques de bombardeo rápidos.