Los actores de amenazas con vínculos con Pakistán han sido vinculados a una campaña de malware de larga duración denominada Operación Fuerza Celestial desde al menos 2018.

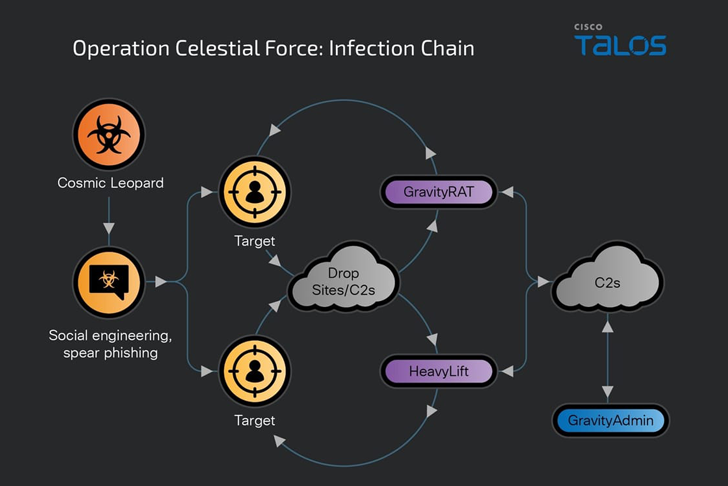

La actividad, aún en curso, implica el uso de un malware para Android llamado GravityRAT y un cargador de malware basado en Windows con nombre en código HeavyLift, según Cisco Talos, que se administran mediante otra herramienta independiente denominada GravityAdmin.

La ciberseguridad atribuyó la intrusión a un adversario al que rastrea bajo el apodo de Cosmic Leopard (también conocido como SpaceCobra), que, según dijo, exhibe cierto nivel de superposición táctica con Transparent Tribe.

“La Operación Fuerza Celestial ha estado activa desde al menos 2018 y continúa operando hoy, utilizando cada vez más un conjunto de malware en expansión y evolución, lo que indica que la operación probablemente ha tenido un alto grado de éxito apuntando a usuarios en el subcontinente indio”, dijo el investigador de seguridad Asheer Malhotra. y Vítor Ventura dicho en un informe técnico compartido con The Hacker News.

GravityRAT salió a la luz por primera vez en 2018 como un malware de Windows dirigido a entidades indias a través de correos electrónicos de phishing, y se jactaba de un conjunto de funciones en constante evolución para recopilar información confidencial de hosts comprometidos. Desde entonces, el malware ha sido adaptado para funcionar en los sistemas operativos Android y macOS, convirtiéndolo en una herramienta multiplataforma.

Los hallazgos posteriores de Meta y ESET el año pasado descubrieron el uso continuo de la versión Android de GravityRAT para atacar al personal militar en la India y entre la Fuerza Aérea de Pakistán, haciéndola pasar por aplicaciones de almacenamiento, entretenimiento y chat en la nube.

Los hallazgos de Cisco Talos reúnen todas estas actividades dispares pero relacionadas bajo un paraguas común, impulsado por evidencia que apunta al uso de GravityAdmin por parte del actor de amenazas para orquestar estos ataques.

Se ha observado predominantemente que Cosmic Leopard emplea phishing e ingeniería social para generar confianza con posibles objetivos, antes de enviarles un enlace a un sitio malicioso que les indica que descarguen un programa aparentemente inofensivo que elimina GravityRAT o HeavyLift según el sistema operativo utilizado.

Se dice que GravityRAT se puso en uso ya en 2016. GravityAdmin, por otro lado, es un binario utilizado para controlar sistemas infectados desde al menos agosto de 2021 estableciendo conexiones con GravityRAT y los servidores de comando y control (C2) de HeavyLift. .

“GravityAdmin consta de múltiples interfaces de usuario (UI) incorporadas que corresponden a campañas específicas, con nombres en código, operadas por operadores maliciosos”, señalaron los investigadores. “Por ejemplo, ‘FOXTROT’, https://thehackernews.com/2024/06/”CLOUDINFINITY’ y ‘CHATICO’ son nombres que se dan a todas las infecciones de GravityRAT basadas en Android, mientras que ‘CRAFTWITHME’, https://thehackernews.com /2024/06/”SEXYBER” y “CVSCOUT” son nombres de ataques que implementan HeavyLift.

El componente recientemente descubierto del arsenal del actor de amenazas es HeavyLift, una familia de cargadores de malware basados en Electron distribuidos a través de instaladores maliciosos dirigidos al sistema operativo Windows. También tiene similitudes con las versiones Electron de GravityRAT documentadas previamente por Kaspersky en 2020.

El malware, una vez lanzado, es capaz de recopilar y exportar metadatos del sistema a un servidor C2 codificado, y luego sondea periódicamente el servidor para detectar nuevas cargas útiles que se ejecutarán en el sistema. Es más, también está diseñado para realizar funciones similares en macOS.

“Esta operación de varios años apuntó continuamente a entidades e individuos indios que probablemente pertenecían a espacios de defensa, gobierno y tecnología relacionados”, dijeron los investigadores.