Un probable actor de amenazas patrocinado por el Estado vinculado a China ha sido vinculado a una campaña de ciberespionaje dirigida a organizaciones gubernamentales, académicas, tecnológicas y diplomáticas en Taiwán entre noviembre de 2023 y abril de 2024.

Insikt Group de Recorded Future está rastreando la actividad bajo el nombre RedJuliettdescribiéndolo como un clúster que opera en Fuzhou, China, para apoyo Los objetivos de recopilación de inteligencia de Beijing están relacionados con el país del este de Asia. También se le sigue con los nombres Flax Typhoon y Ethereal Panda.

Entre otros países objetivo del colectivo adversario se encuentran Djibouti, Hong Kong, Kenia, Laos, Malasia, Filipinas, Ruanda, Corea del Sur y Estados Unidos.

En total, se ha observado que hasta 24 organizaciones de víctimas se comunican con la infraestructura de los actores de amenazas, incluidas agencias gubernamentales en Taiwán, Laos, Kenia y Ruanda. También se estima que apuntó al menos a 75 entidades taiwanesas para un reconocimiento más amplio y una explotación posterior.

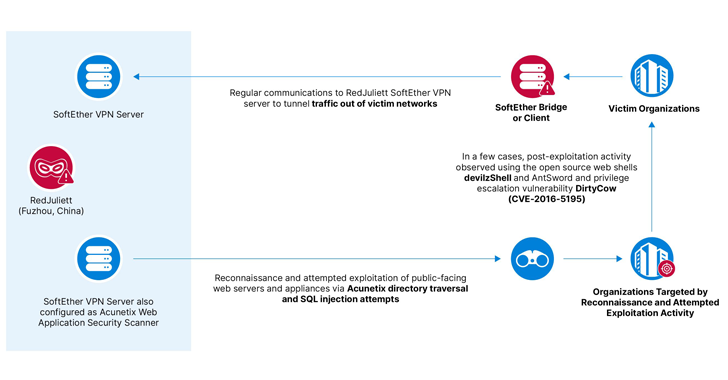

“El grupo apunta a dispositivos conectados a Internet, como firewalls, balanceadores de carga y productos VPN de redes privadas virtuales empresariales para el acceso inicial, además de intentar la inyección de lenguaje de consulta estructurado SQL y exploits de cruce de directorios contra aplicaciones web y SQL”, dijo la compañía. dicho en un nuevo informe publicado hoy.

Como lo documentaron anteriormente CrowdStrike y Microsoft, se sabe que RedJuliett emplea el software de código abierto SoftEther para canalizar el tráfico malicioso fuera de las redes de las víctimas y aprovechar las técnicas de vida de la tierra (LotL) para pasar desapercibido. Se cree que el grupo está activo desde al menos mediados de 2021.

“Además, RedJuliett utilizó SoftEther para administrar la infraestructura operativa que consta de servidores controlados por actores de amenazas alquilados a proveedores de servidores privados virtuales VPS e infraestructura comprometida perteneciente a tres universidades taiwanesas”, señaló Recorded Future.

A un acceso inicial exitoso le sigue el despliegue del shell web China Chopper para mantener la persistencia, junto con otros shells web de código abierto como devilzShell, AntSword y Godzilla. Algunos casos también implicaron la explotación de una vulnerabilidad de escalada de privilegios de Linux conocida como DirtyCow (CVE-2016-5195).

“Es probable que RedJuliett esté interesada en recopilar inteligencia sobre la política económica y las relaciones comerciales y diplomáticas de Taiwán con otros países”, dijo.

“RedJuliett, como muchos otros actores de amenazas chinos, probablemente esté apuntando a vulnerabilidades en dispositivos conectados a Internet porque estos dispositivos tienen visibilidad limitada y soluciones de seguridad disponibles, y atacarlos ha demostrado ser una forma efectiva de escalar el acceso inicial”.