Entidades de alto perfil en la India se han convertido en el objetivo de campañas maliciosas orquestadas por el actor de amenazas Transparent Tribe, con sede en Pakistán, y un grupo de ciberespionaje previamente desconocido vinculado a China denominado IcePeony.

Las intrusiones vinculadas a Transparent Tribe implican el uso de un malware llamado ElizaRAT y una nueva carga útil de ladrón denominada ApoloStealer en víctimas específicas de interés, dijo Check Point en un artículo técnico publicado esta semana.

“Las muestras de ElizaRAT indican un abuso sistemático de los servicios basados en la nube, incluidos Telegram, Google Drive y Slack, para facilitar las comunicaciones de comando y control”, afirmó la empresa israelí. dicho.

ElizaRAT es una herramienta de acceso remoto (RAT) de Windows que se observó por primera vez que Transparent Tribe utilizaba en julio de 2023 como parte de ataques cibernéticos dirigidos a sectores del gobierno indio. Activo desde al menos 2013, el adversario también es rastreado bajo los nombres APT36, Datebug, Earth Karkaddan, Mythic Leopard, Operation C-Major y PROJECTM.

Su arsenal de malware incluye herramientas para comprometer dispositivos Windows, Android y Linux. El mayor objetivo de las máquinas Linux está motivado por el uso por parte del gobierno indio de una bifurcación de Ubuntu personalizada llamada sistema operativo maya desde el año pasado.

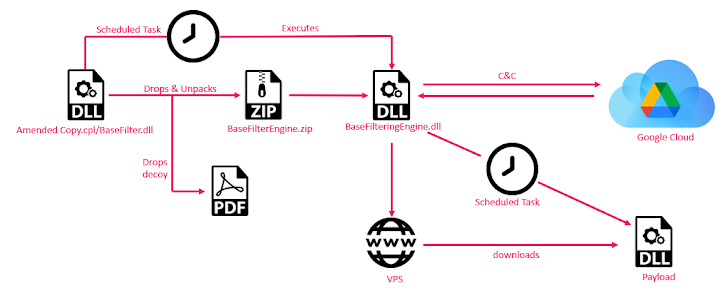

Las cadenas de infección son iniciadas por archivos del Panel de control (CPL) probablemente distribuidos mediante técnicas de phishing. Se observaron hasta tres campañas distintas que emplean RAT entre diciembre de 2023 y agosto de 2024, cada una utilizando Slack, Google Drive y un servidor privado virtual (VPS) para comando y control (C2).

Mientras que ElizaRAT permite a los atacantes ejercer un control total sobre el punto final objetivo, ApoloStealer está diseñado para recopilar archivos que coincidan con varias extensiones (por ejemplo, DOC, XLS, PPT, TXT, RTF, ZIP, RAR, JPG y PNG) del host comprometido y exfiltrarlos a un servidor remoto.

En enero de 2024, se dice que el actor de amenazas modificó el modus operandi para incluir un componente cuentagotas que garantiza el buen funcionamiento de ElizaRAT. También se observó en ataques recientes un módulo ladrón adicional con nombre en código ConnectX que está diseñado para buscar archivos desde unidades externas, como unidades USB.

El abuso de servicios legítimos ampliamente utilizados en entornos empresariales aumenta la amenaza, ya que complica los esfuerzos de detección y permite que los actores de amenazas se mezclen con actividades legítimas en el sistema.

“La progresión de ElizaRAT refleja los esfuerzos deliberados de APT36 para mejorar su malware para evadir mejor la detección y apuntar eficazmente a entidades indias”, dijo Check Point. “La introducción de nuevas cargas útiles como ApoloStealer marca una expansión significativa del arsenal de malware de APT36 y sugiere que el grupo está adoptando un enfoque modular más flexible para la implementación de cargas útiles”.

IcePeony persigue a India, Mauricio y Vietnam

La divulgación se produce semanas después de que el equipo de investigación de nao_sec revelara que un grupo de amenazas persistentes avanzadas (APT) al que llama IcePeony se ha dirigido a agencias gubernamentales, instituciones académicas y organizaciones políticas en países como India, Mauricio y Vietnam desde al menos 2023.

“Sus ataques normalmente comienzan con una inyección SQL, seguida de un compromiso a través de shells web y puertas traseras”, dijeron los investigadores de seguridad Rintaro Koike y Shota Nakajima. “En última instancia, su objetivo es robar credenciales”.

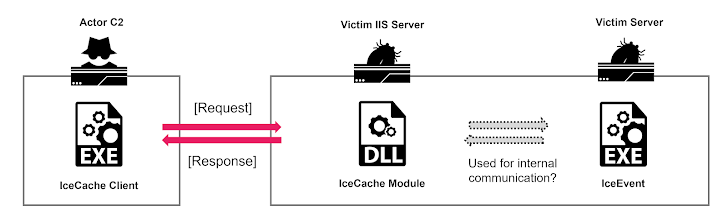

Una de las herramientas más destacadas de su cartera de malware es IceCache, que está diseñada para atacar instancias de Microsoft Internet Information Services (IIS). Un binario ELF escrito en el lenguaje de programación Go, es un versión personalizada del reGeorg shell web con funciones adicionales de transmisión de archivos y ejecución de comandos.

Los ataques también se caracterizan por el uso de una puerta trasera única en modo pasivo denominada IceEvent que viene con capacidades para cargar/descargar archivos y ejecutar comandos.

“Parece que los atacantes trabajan seis días a la semana”, afirman los investigadores. anotado. “Aunque son menos activos los viernes y sábados, su único día libre completo parece ser el domingo. Esta investigación sugiere que los atacantes no llevan a cabo estos ataques como actividades personales, sino que los realizan como parte de operaciones profesionales organizadas. “