Un actor de amenazas respaldado por el gobierno de Corea del Norte ha sido vinculado a ataques contra personal militar y del gobierno, grupos de expertos, legisladores, académicos e investigadores en Corea del Sur y EE. UU.

El Grupo de Análisis de Amenazas (TAG) de Google es seguimiento el clúster bajo el nombre ARCHIPIÉLAGOque dijo que es un subconjunto de otro grupo de amenazas rastreado por Mandiant bajo el nombre APT43.

El gigante tecnológico dijo que comenzó a monitorear al equipo de piratería en 2012 y agregó que «observó que el grupo se enfoca en personas con experiencia en temas de política de Corea del Norte, como sanciones, derechos humanos y problemas de no proliferación».

Se dice que las prioridades de APT43, y por extensión de ARCHIPIÉLAGO, se alinean con la Oficina General de Reconocimiento (RGB) de Corea del Norte, el principal servicio de inteligencia exterior, lo que sugiere superposiciones con un grupo ampliamente conocido como Kimsuky.

Las cadenas de ataque montadas por ARCHIPELAGO implican el uso de correos electrónicos de phishing que contienen enlaces maliciosos que, cuando los destinatarios hacen clic, redirigen a páginas de inicio de sesión falsas que están diseñadas para recolectar credenciales.

Estos mensajes pretenden ser de medios de comunicación y grupos de expertos y buscan atraer a los objetivos con el pretexto de solicitar entrevistas o información adicional sobre Corea del Norte.

«ARCHIPELAGO invierte tiempo y esfuerzo para establecer una relación con los objetivos, a menudo manteniéndose en contacto con ellos por correo electrónico durante varios días o semanas antes de enviar finalmente un enlace o archivo malicioso», dijo TAG.

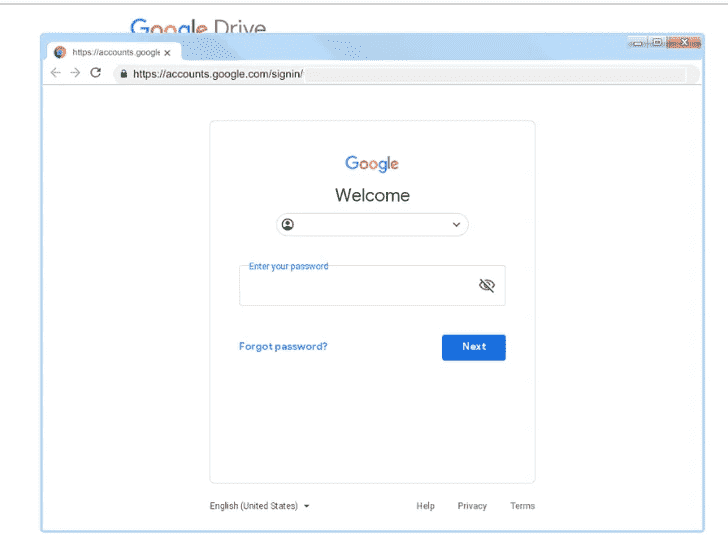

También se sabe que el actor de amenazas emplea la técnica del navegador en el navegador (BitB) para mostrar páginas de inicio de sesión no autorizadas dentro de una ventana real para robar credenciales.

Además, los mensajes de phishing se han hecho pasar por alertas de seguridad de la cuenta de Google para activar la infección, y el colectivo adverso alberga cargas útiles de malware como bebetiburon en Google Drive en forma de archivos en blanco o imágenes de disco óptico ISO.

Aprenda a proteger el perímetro de identidad: estrategias comprobadas

Mejore la seguridad de su empresa con nuestro próximo seminario web sobre ciberseguridad dirigido por expertos: ¡Explore las estrategias del perímetro de identidad!

Otra técnica notable adoptada por ARCHIPELAGO es el uso de extensiones fraudulentas de Google Chrome para recopilar datos confidenciales, como se evidencia en campañas anteriores denominadas Stolen Pencil y SharpTongue.

El desarrollo se produce cuando AhnLab Security Emergency Response Center (ASEC) detalló el uso de Kimsuky de Flujo de datos alternativo (ANUNCIOS) y archivos de Microsoft Word armados para entregar malware ladrón de información.