Los investigadores de ciberseguridad han revelado una nueva técnica adoptada por los actores de amenazas detrás del troyano bancario Chameleon para Android que ataca a usuarios en Canadá haciéndose pasar por una aplicación de gestión de relaciones con el cliente (CRM).

«Chameleon fue visto haciéndose pasar por una aplicación CRM, apuntando a una cadena de restaurantes canadiense que opera a nivel internacional», dijo la empresa de seguridad holandesa ThreatFabric dicho en un informe técnico publicado el lunes.

La campaña, detectada en julio de 2024, estaba dirigida a clientes de Canadá y Europa, lo que indica una expansión de su presencia en el ámbito de la victimología desde Australia, Italia, Polonia y el Reino Unido.

El uso de temas relacionados con CRM para las aplicaciones maliciosas que contienen malware apunta a que los objetivos son clientes del sector hotelero y empleados de empresa a consumidor (B2C).

Los artefactos cuentagotas también están diseñados para eludir las configuraciones restringidas impuestas por Google en Android 13 y versiones posteriores para evitar que las aplicaciones cargadas lateralmente soliciten permisos peligrosos (por ejemplo, servicios de accesibilidad), una técnica empleada anteriormente por SecuriDroper y Brokewell.

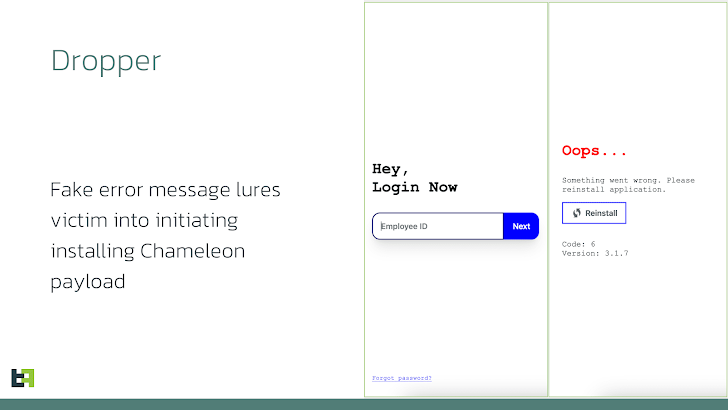

Una vez instalada, la aplicación muestra una página de inicio de sesión falsa para una herramienta de CRM y luego muestra un mensaje de error falso que insta a las víctimas a reinstalar la aplicación, cuando, en realidad, implementa la carga útil Chameleon.

Luego de este paso, se vuelve a cargar la página web falsa de CRM, esta vez solicitándoles que completen el proceso de inicio de sesión, solo para mostrar un mensaje de error diferente que dice «Su cuenta aún no está activada. Comuníquese con el departamento de Recursos Humanos».

Chameleon está equipado para realizar fraudes en el dispositivo (ODF) y transferir fondos de los usuarios de manera fraudulenta, al mismo tiempo que aprovecha superposiciones y sus amplios permisos para recopilar credenciales, listas de contactos, mensajes SMS e información de geolocalización.

«Si los atacantes logran infectar un dispositivo con acceso a la banca corporativa, Chameleon obtiene acceso a las cuentas bancarias de la empresa y representa un riesgo significativo para la organización», dijo ThreatFabric. «La mayor probabilidad de dicho acceso para los empleados cuyas funciones involucran CRM es la razón probable detrás de la elección del enmascaramiento durante esta última campaña».

El desarrollo llega semanas después de que IBM X-Force detallara una campaña de malware bancario latinoamericano llevada a cabo por el grupo CyberCartel para robar credenciales y datos financieros, así como distribuir un troyano llamado Caiman a través de extensiones maliciosas de Google Chrome.

«El objetivo final de estas actividades maliciosas es instalar un complemento dañino en el navegador de la víctima y utilizar la técnica Man-in-the-Browser», dijo la compañía. dicho.

«Esto permite a los atacantes recopilar ilegalmente información bancaria confidencial, junto con otros datos relevantes, como información de la máquina comprometida y capturas de pantalla a pedido. Los actores de la amenaza difunden actualizaciones y configuraciones a través de un canal de Telegram».