Los investigadores de ciberseguridad han descubierto un nuevo troyano de acceso remoto (RAT) para Android llamado Modificador de bingo que no solo realiza transferencias de dinero fraudulentas desde los dispositivos comprometidos, sino que también los borra en un intento de borrar los rastros del malware.

La empresa italiana de ciberseguridad Cleafy, que descubrió el RAT a finales de mayo de 2024, afirmó que el malware se encuentra en desarrollo activo. Atribuyó el troyano de Android a un posible actor de amenazas de habla rumana debido a la presencia de comentarios en rumano en el código fuente asociado con las primeras versiones.

“BingoMod pertenece a la generación moderna de RAT de malware móvil, ya que sus capacidades de acceso remoto permiten a los actores de amenazas (TA) realizar la toma de control de cuentas (ATO) directamente desde el dispositivo infectado, explotando así la técnica de fraude en el dispositivo (ODF)”, dijeron los investigadores Alessandro Strino y Simone Mattia. dicho.

Vale la pena mencionar aquí que esta técnica se ha observado en otros troyanos bancarios de Android, como Medusa (también conocido como TangleBot), Copybara y TeaBot (también conocido como Anatsa).

BingoMod, al igual que BRATA, también destaca por emplear un mecanismo de autodestrucción que está diseñado para eliminar cualquier evidencia de la transferencia fraudulenta en el dispositivo infectado, con el fin de dificultar el análisis forense. Si bien esta funcionalidad está limitada al almacenamiento externo del dispositivo, se sospecha que las funciones de acceso remoto podrían usarse para iniciar un restablecimiento completo de fábrica.

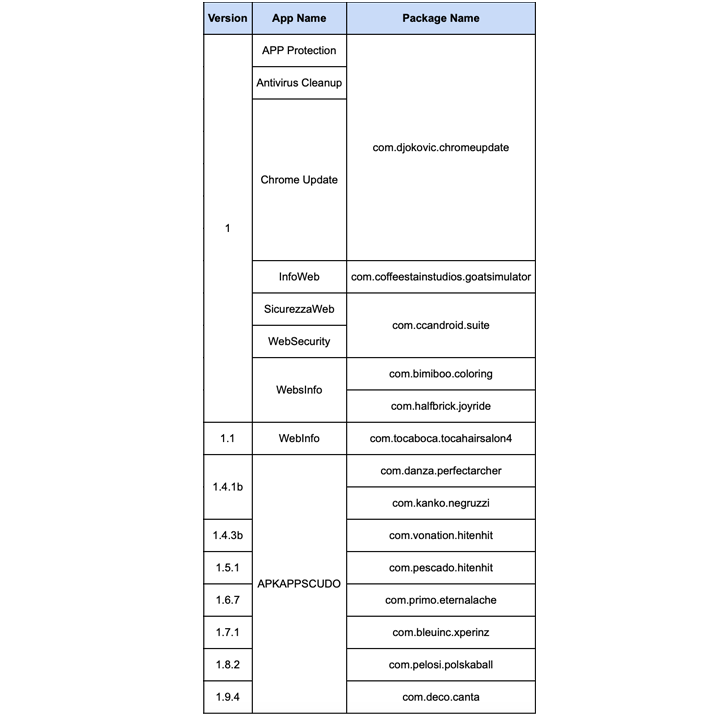

Algunas de las aplicaciones identificadas se hacen pasar por herramientas antivirus y actualizaciones de Google Chrome. Una vez instaladas, la aplicación solicita al usuario que le conceda permisos de servicios de accesibilidad y las utiliza para iniciar acciones maliciosas.

Esto incluye ejecutar la carga útil principal y bloquear al usuario de la pantalla principal para recopilar información del dispositivo, que luego se filtra a un servidor controlado por el atacante. También abusa de la API de servicios de accesibilidad para robar información confidencial que se muestra en la pantalla (por ejemplo, credenciales y saldos de cuentas bancarias) y darse permiso para interceptar mensajes SMS.

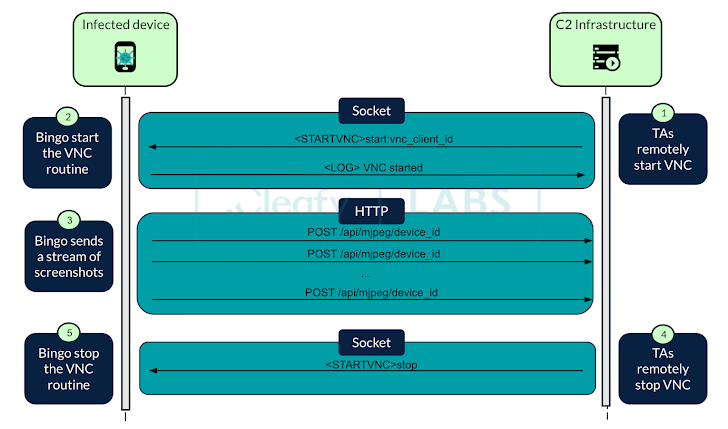

Para iniciar transferencias de dinero directamente desde dispositivos comprometidos, BingoMod establece una conexión basada en socket con la infraestructura de comando y control (C2) para recibir hasta 40 comandos de forma remota para tomar capturas de pantalla utilizando Android. API de proyección de medios e interactuar con el dispositivo en tiempo real.

Esto también significa que la técnica ODF depende de un operador en vivo para realizar una transferencia de dinero de hasta 15 000 € (~16 100 USD) por transacción, en lugar de aprovechar un sistema de transferencia automática (ATS) para llevar a cabo fraude financiero a escala.

Otro aspecto crucial es el énfasis del actor de amenazas en evadir la detección utilizando técnicas de ofuscación de código y la capacidad de desinstalar aplicaciones arbitrarias del dispositivo comprometido, lo que indica que los autores de malware están priorizando la simplicidad sobre las funciones avanzadas.

“Además del control de pantalla en tiempo real, el malware muestra capacidades de phishing a través de ataques de superposición y notificaciones falsas”, dijeron los investigadores. “Excepcionalmente, los ataques de superposición no se activan cuando se abren aplicaciones específicas, sino que son iniciados directamente por el operador del malware”.