Los investigadores de ciberseguridad han descubierto una nueva cepa de malware denominada PG_MEM que está diseñada para extraer criptomonedas después de ingresar por la fuerza en instancias de bases de datos PostgreSQL.

“Los ataques de fuerza bruta en Postgres implican intentar adivinar repetidamente las credenciales de la base de datos hasta obtener acceso, explotando contraseñas débiles”, dijo el investigador de seguridad de Aqua, Assaf Morag. dicho en un informe técnico.

“Una vez que se accede a ellos, los atacantes pueden aprovecharlos COPIAR… DEL PROGRAMA SQL comando para ejecutar comandos de shell arbitrarios en el host, lo que les permite realizar actividades maliciosas como el robo de datos o la implementación de malware”.

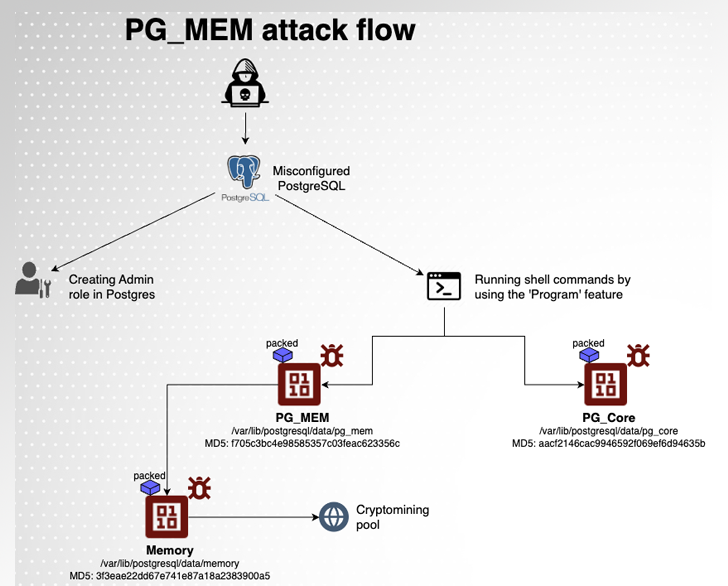

La cadena de ataque observada por la empresa de seguridad en la nube implica apuntar a bases de datos PostgreSQL mal configuradas para crear un rol de administrador en Postgres y explotar una característica llamada PROGRAM para ejecutar comandos de shell.

Además, un ataque de fuerza bruta exitoso es seguido por un reconocimiento inicial del actor de amenazas y la ejecución de comandos para despojar al usuario “postgres” de los permisos de superusuario, restringiendo así los privilegios de otros actores de amenazas que podrían obtener acceso a través del mismo método.

Los comandos de shell son responsables de descargar dos cargas útiles desde un servidor remoto (“128.199.77[.]96”), es decir, PG_MEM y PG_CORE, que son capaces de finalizar procesos competitivos (por ejemplo, Kinsing), configurar la persistencia en el host y, en última instancia, implementar el minero de criptomonedas Monero.

Esto se logra mediante el uso de un comando PostgreSQL llamado COPY, que permite copiar datos entre un archivo y una tabla de base de datos. En particular, utiliza un parámetro conocido como PROGRAM que permite al servidor ejecutar el comando enviado y escribir los resultados de la ejecución del programa en la tabla.

“Mientras [cryptocurrency mining] “El principal impacto es que en este punto el atacante también puede ejecutar comandos, ver datos y controlar el servidor”, afirmó Morag.

“Esta campaña está explotando bases de datos Postgres conectadas a Internet con contraseñas débiles. Muchas organizaciones conectan sus bases de datos a Internet; las contraseñas débiles son el resultado de una configuración incorrecta y de la falta de controles de identidad adecuados”.