Investigadores de ciberseguridad han descubierto una versión actualizada de malware llamada ValleRAT que se está distribuyendo como parte de una nueva campaña.

«En la última versión, ValleyRAT introdujo nuevos comandos, como capturar capturas de pantalla, filtrar procesos, forzar el apagado y borrar registros de eventos de Windows», dijeron los investigadores de Zscaler ThreatLabz, Muhammed Irfan VA y Manisha Ramcharan Prajapati. dicho.

ValleyRAT fue documentado previamente por QiAnXin y Proofpoint en 2023 en relación con una campaña de phishing dirigida a usuarios de habla china y organizaciones japonesas que distribuían varias familias de malware como Purple Fox y una variante del troyano Gh0st RAT conocido como Sainbox RAT (también conocido como FatalRAT).

Se ha evaluado que el malware es obra de un actor de amenazas con sede en China, que se jacta de tener capacidades para recopilar información confidencial y lanzar cargas útiles adicionales en los hosts comprometidos.

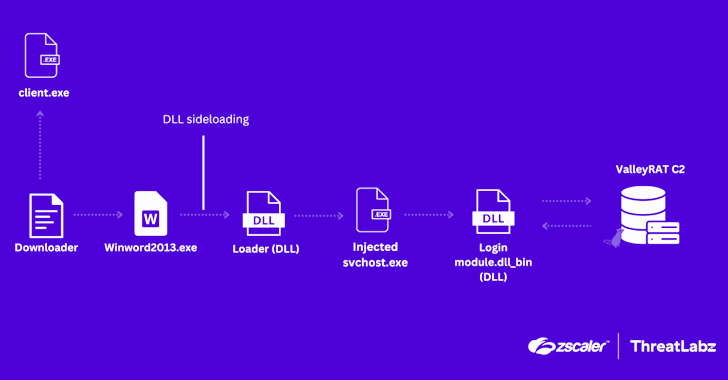

El punto de partida es un descargador que utiliza un servidor de archivos HTTP (HFS) para recuperar un archivo llamado «NTUSER.DXM» que se decodifica para extraer un archivo DLL responsable de descargar «client.exe» del mismo servidor.

La DLL descifrada también está diseñada para detectar y eliminar soluciones antimalware de Qihoo 360 y WinRAR en un esfuerzo por evadir el análisis, después de lo cual el descargador procede a recuperar tres archivos más: «WINWORD2013.EXE», «wwlib.dll» y «xig.ppt» – del servidor HFS.

A continuación, el malware inicia «WINWORD2013.EXE», un ejecutable legítimo asociado con Microsoft Word, y lo utiliza para carga lateral «wwlib.dll» que, a su vez, establece persistencia en el sistema y carga «xig.ppt» en la memoria.

«A partir de aquí, el ‘xig.ppt’ descifrado continúa el proceso de ejecución como mecanismo para descifrar e inyectar código shell en svchost.exe», dijeron los investigadores. «El malware crea svchost.exe como un proceso suspendido, asigna memoria dentro del proceso y escribe shellcode allí».

El shellcode, por su parte, contiene la configuración necesaria para contactar a un servidor de comando y control (C2) y descargar la carga útil de ValleyRAT en forma de archivo DLL.

«ValleyRAT utiliza un intrincado proceso de múltiples etapas para infectar un sistema con la carga útil final que realiza la mayoría de las operaciones maliciosas», dijeron los investigadores. «Este enfoque por etapas combinado con la carga lateral de DLL probablemente esté diseñado para evadir mejor las soluciones de seguridad basadas en host, como EDR y aplicaciones antivirus».

El desarrollo se produce cuando Fortinet FortiGuard Labs descubrió una campaña de phishing dirigida a personas de habla hispana con una versión actualizada de un registrador de pulsaciones y ladrón de información llamado Agent Tesla.

La cadena de ataque aprovecha los archivos adjuntos de complementos de Microsoft Excel (XLA) que explotan fallas de seguridad conocidas (CVE-2017-0199 y CVE-2017-11882) para activar la ejecución de código JavaScript que carga un script de PowerShell, que está diseñado para iniciar un cargador con el fin de recuperar el Agente Tesla de un servidor remoto.

«Esta variante recopila credenciales y contactos de correo electrónico del dispositivo de la víctima, el software del que recopila los datos y la información básica del dispositivo de la víctima», dijo el investigador de seguridad Xiaopeng Zhang. dicho. «El agente Tesla también puede recopilar los contactos de correo electrónico de la víctima si utiliza Thunderbird como cliente de correo electrónico».