Las redes del gobierno iraquí se han convertido en el objetivo de una campaña de ciberataques “elaborada” orquestada por un actor de amenazas patrocinado por el estado de Irán llamado Plataforma petrolífera.

Los ataques apuntaron a organizaciones iraquíes como la Oficina del Primer Ministro y el Ministerio de Asuntos Exteriores, dijo la empresa de ciberseguridad Check Point en un nuevo análisis.

OilRig, también llamado APT34, Crambus, Cobalt Gypsy, GreenBug, Hazel Sandstorm (anteriormente EUROPIUM) y Helix Kitten, es un grupo cibernético iraní asociado con el Ministerio de Inteligencia y Seguridad de Irán (MOIS).

Activo desde al menos 2014, el grupo tiene antecedentes de realizar ataques de phishing en el Medio Oriente para entregar una variedad de puertas traseras personalizadas como Karkoff, Shark, Marlin, Saitama, MrPerfectionManager, PowerExchange, Solar, Mango y Menorah para el robo de información.

La última campaña no es una excepción, ya que implica el uso de un nuevo conjunto de familias de malware denominadas Veaty y Spearal, que vienen con capacidades para ejecutar comandos de PowerShell y recolectar archivos de interés.

“El conjunto de herramientas utilizado en esta campaña dirigida emplea mecanismos únicos de comando y control (C2), incluido un protocolo de tunelización DNS personalizado y un canal C2 basado en correo electrónico hecho a medida”, Check Point dicho.

“El canal C2 utiliza cuentas de correo electrónico comprometidas dentro de la organización atacada, lo que indica que el actor de la amenaza se infiltró con éxito en las redes de la víctima”.

Algunas de las acciones que el actor de la amenaza llevó a cabo al ejecutar el ataque y después de él fueron consistentes con las tácticas, técnicas y procedimientos (TTP) que OilRig ha empleado al realizar operaciones similares en el pasado.

Esto incluye el uso de canales C2 basados en correo electrónico, aprovechando específicamente buzones de correo electrónico previamente comprometidos para emitir comandos y extraer datos. Este modus operandi ha sido común en varias puertas traseras como Karkoff, MrPerfectionManager y PowerExchange.

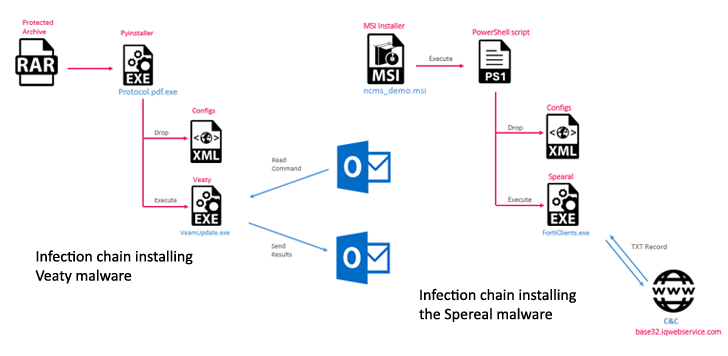

La cadena de ataque se inicia mediante archivos engañosos que se hacen pasar por documentos inofensivos (“Avamer.pdf.exe” o “IraqiDoc.docx.rar”) que, al ejecutarse, allanan el camino para la implementación de Veaty y Spearal. Es probable que la vía de infección haya involucrado un elemento de ingeniería social.

Los archivos inician la ejecución de scripts intermedios de PowerShell o Pyinstaller que, a su vez, descargan los ejecutables de malware y sus archivos de configuración basados en XML, que incluyen información sobre el servidor C2.

“El malware Spearal es una puerta trasera .NET que utiliza la tunelización DNS para [C2] “La comunicación entre el malware y el servidor C2 se codifica en los subdominios de las consultas DNS mediante un protocolo de cifrado personalizado”, dijo Check Point. Base32 esquema.”

Spearal está diseñado para ejecutar comandos de PowerShell, leer contenidos de archivos y enviarlos en forma de datos codificados en Base32, y recuperar datos del servidor C2 y escribirlos en un archivo en el sistema.

Veaty, que también está escrito en .NET, aprovecha los correos electrónicos para las comunicaciones C2 con el objetivo final de descargar archivos y ejecutar comandos a través de buzones específicos que pertenecen al dominio gov-iq.net. Los comandos le permiten cargar y descargar archivos y ejecutar scripts de PowerShell.

Check Point dijo que su análisis de la infraestructura del actor de amenazas condujo al descubrimiento de un archivo de configuración XML diferente que probablemente esté asociado con una tercera puerta trasera de tunelización SSH.

Además, identificó una puerta trasera basada en HTTP, CacheHttp.dll, que apunta a los servidores de Internet Information Services (IIS) de Microsoft y examina las solicitudes web entrantes en busca de eventos “OnGlobalPreBeginRequest” y ejecuta comandos cuando ocurren.

“El proceso de ejecución comienza comprobando si el encabezado Cookie está presente en las solicitudes HTTP entrantes y lee hasta el signo;”, indicó Check Point. “El parámetro principal es F=0/1, que indica si el backdoor inicializa su configuración de comandos (F=1) o ejecuta los comandos en función de esta configuración (F=0)”.

El módulo IIS malicioso, que representa una evolución de un malware clasificado como Grupo 2 por ESET en agosto de 2021 y otro backdoor IIS APT34 con nombre en código Puerta RGadmite la ejecución de comandos y operaciones de lectura/escritura de archivos.

“Esta campaña contra la infraestructura del gobierno iraquí resalta los esfuerzos sostenidos y concentrados de los actores de amenazas iraníes que operan en la región”, afirmó la compañía.

“El despliegue de un protocolo de tunelización DNS personalizado y un canal C2 basado en correo electrónico que aprovecha las cuentas comprometidas resalta el esfuerzo deliberado de los actores iraníes para desarrollar y mantener mecanismos especializados de comando y control”.