3CX dijo que es trabajando en una actualización de software para su aplicación de escritorio después de que varios proveedores de seguridad cibernética hicieran sonar la alarma sobre lo que parece ser un ataque activo a la cadena de suministro que utiliza instaladores manipulados y firmados digitalmente del popular software de conferencias de voz y video para apuntar a los clientes intermedios.

«La aplicación de escritorio 3CX troyanizada es la primera etapa de una cadena de ataque de varias etapas que extrae archivos ICO adjuntos con datos Base64 de GitHub y, en última instancia, conduce a una DLL de robo de información de tercera etapa», investigadores de SentinelOne dicho.

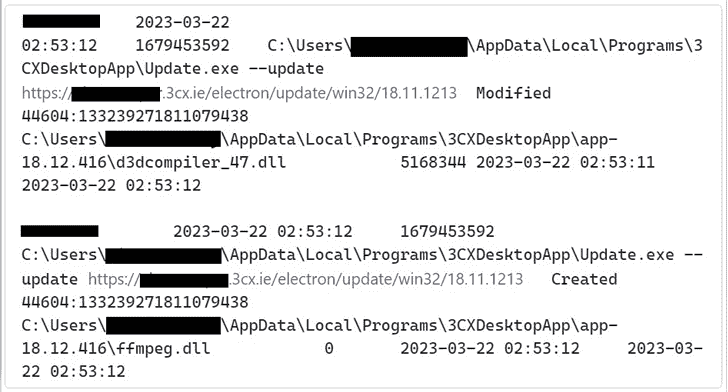

La firma de ciberseguridad está rastreando la actividad bajo el nombre Operador suaveafirmando que el actor de amenazas registró una infraestructura de ataque masivo desde febrero de 2022. Hay indicios de que el ataque puede haber comenzó alrededor del 22 de marzo de 2023.

3CX, la empresa detrás de 3CXDesktopApp, reclamos tener más de 600.000 clientes y 12 millones de usuarios en 190 países, algunos de los cuales incluyen nombres tan conocidos como American Express, BMW, Honda, Ikea, Pepsi y Toyota, entre otros.

Si bien el cliente PBX 3CX está disponible para múltiples plataformas, datos de telemetría muestra que los ataques observados hasta ahora se limitan al cliente de Windows Electron (versiones 18.12.407 y 18.12.416) y a las versiones macOS del sistema telefónico PBX.

La cadena de infección, en pocas palabras, aprovecha la Técnica de carga lateral de DLL para cargar una DLL no autorizada (ffmpeg.dll) que está diseñada para recuperar una carga útil de archivo de icono (ICO). El repositorio de GitHub alojar el archivo desde entonces ha sido derribados.

La carga útil final es un ladrón de información capaz de recopilar información del sistema y datos confidenciales almacenados en los navegadores Google Chrome, Microsoft Edge, Brave y Mozilla Firefox.

El muestra de macOS (un archivo de 381 MB), según investigador de seguridad Patrick Wardlelleva una firma válida y está certificado por Apple, lo que significa que se puede ejecutar sin que el sistema operativo lo bloquee.

La aplicación maliciosa, similar a la contraparte de Windows, incluye un binario Mach-O llamado libffmpeg.dylib que está diseñado para comunicarse con un servidor externo «pbxsources[.]com» para descargar y ejecutar un archivo llamado UpdateAgent. El servidor está actualmente fuera de línea.

Cazadora reportado que hay 242,519 sistemas de administración de teléfonos 3CX expuestos públicamente. Symantec, propiedad de Broadcom, en su propio aviso, dicho «La información recopilada por este malware presumiblemente permitió a los atacantes evaluar si la víctima era candidata a un mayor compromiso».

¡Conviértase en un profesional de respuesta a incidentes!

Descubra los secretos de la respuesta a incidentes a prueba de balas: ¡domine el proceso de 6 fases con Asaf Perlman, líder de IR de Cynet!

«Debido a su uso generalizado y su importancia en el sistema de comunicación de una organización, los actores de amenazas pueden causar daños importantes (por ejemplo, al monitorear o desviar la comunicación tanto interna como externa) a las empresas que usan este software», Trend Micro dicho.

Empresa de ciberseguridad CrowdStrike dicho está atribuyendo el ataque con gran confianza a un actor del estado-nación de Corea del Norte que rastrea como Labyrinth Chollima (también conocido como Nickel Academy), un subgrupo dentro del notorio Grupo Lazarus.

«La actividad maliciosa incluye la baliza a la infraestructura controlada por el actor, el despliegue de cargas útiles de segunda etapa y, en un pequeño número de casos, la actividad práctica del teclado», CrowdStrike agregado.

En una publicación en el foro, el CEO de 3CX, Nick Galea, dijo que está en proceso de emitir una nueva versión en las próximas horas y señaló que Las versiones de Android e iOS no se ven afectadas. «Desafortunadamente, esto sucedió debido a que una biblioteca ascendente que usamos se infectó», Galea dichosin especificar más detalles.

Como solución temporal, la empresa está instando sus clientes para desinstalar la aplicación y volver a instalarla, o alternativamente usar el cliente PWA.

3CX, en un actualización de seguimientodijo que «el problema parece ser una de las bibliotecas incluidas que compilamos en la aplicación Windows Electron a través de git» y que está investigando más a fondo el asunto.

(Esta es una historia en desarrollo y se ha actualizado con nueva información sobre la cadena de infección de macOS).