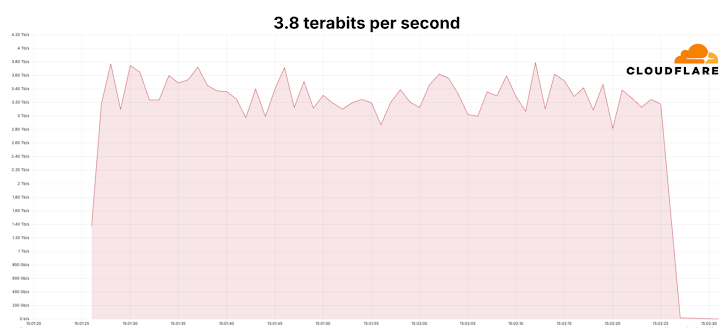

Cloudflare ha revelado que mitigó un ataque récord de denegación de servicio distribuido (DDoS) que alcanzó un máximo de 3,8 terabits por segundo (Tbps) y duró 65 segundos.

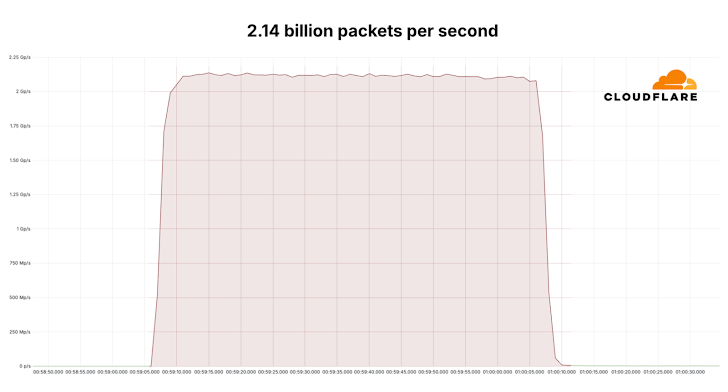

La empresa de infraestructura y seguridad web. dicho se defendió de “más de cien hipervolumétricos Ataques DDoS L3/4 a lo largo del mes, y muchos superan los 2 mil millones de paquetes por segundo (Bpps) y los 3 terabits por segundo (Tbps)”.

Los ataques DDoS hipervolumétricos L3/4 han estado en curso desde principios de septiembre de 2024, señaló, y agregó que se dirigieron a múltiples clientes en las industrias de servicios financieros, Internet y telecomunicaciones. La actividad no se ha atribuido a ningún actor de amenaza específico.

El récord anterior del mayor ataque DDoS volumétrico alcanzó un rendimiento máximo de 3,47 Tbps en noviembre de 2021, dirigido a un cliente anónimo de Microsoft Azure en Asia.

Los ataques aprovechan el protocolo User Datagram Protocol (UDP) en un puerto fijo, con una avalancha de paquetes originados en Vietnam, Rusia, Brasil, España y los EE. UU. Estos incluyen dispositivos MikroTik, DVR y servidores web comprometidos.

Cloudflare dijo que los ataques de alta tasa de bits probablemente emanan de una gran botnet que comprende enrutadores domésticos ASUS infectados que se explotan utilizando una falla crítica recientemente revelada (CVE-2024-3080, puntuación CVSS: 9,8).

De acuerdo a estadística compartido por la empresa de gestión de superficies de ataque Censys, un poco más de 157.000 modelos de enrutadores ASUS se vieron potencialmente afectados por la vulnerabilidad al 21 de junio de 2024. La mayoría de estos dispositivos están ubicados en EE. UU., Hong Kong y China.

El objetivo final de la campaña, según Cloudflare, es agotar el ancho de banda de la red de ese objetivo, así como los ciclos de CPU, evitando así que los usuarios legítimos accedan al servicio.

“Para defenderse contra ataques de alta velocidad de paquetes, es necesario poder inspeccionar y descartar los paquetes defectuosos utilizando la menor cantidad de ciclos de CPU posible, dejando suficiente CPU para procesar los paquetes buenos”, dijo la compañía.

“Muchos servicios en la nube con capacidad insuficiente, así como el uso de equipos locales, no son suficientes para defenderse contra ataques DDoS de este tamaño, debido al alto uso del ancho de banda que puede obstruir los enlaces de Internet y a la alta velocidad de paquetes que puede estrellar los electrodomésticos en línea”.

La banca, los servicios financieros y los servicios públicos son un objetivo importante para los ataques DDoS, habiendo experimentado un aumento del 55 % en los últimos cuatro años, según la empresa de monitoreo del rendimiento de la red NETSCOUT. Solo en la primera mitad de 2024, ha habido un aumento del 30% en los ataques volumétricos.

El aumento en la frecuencia de los ataques DDoS, principalmente debido a actividades hacktivistas dirigidas a organizaciones e industrias globales, también se ha visto acompañado por el uso de DNS sobre HTTPS (DoH) para comando y control (C2) en un esfuerzo por facilitar la detección. desafiante.

“La tendencia de implementar una infraestructura C2 de botnet distribuida, aprovechando los bots como nodos de control, complica aún más los esfuerzos de defensa porque no es sólo la actividad DDoS entrante sino también la actividad saliente de los sistemas infectados por bots lo que necesita ser clasificado y bloqueado”, NETSCOUT dicho.

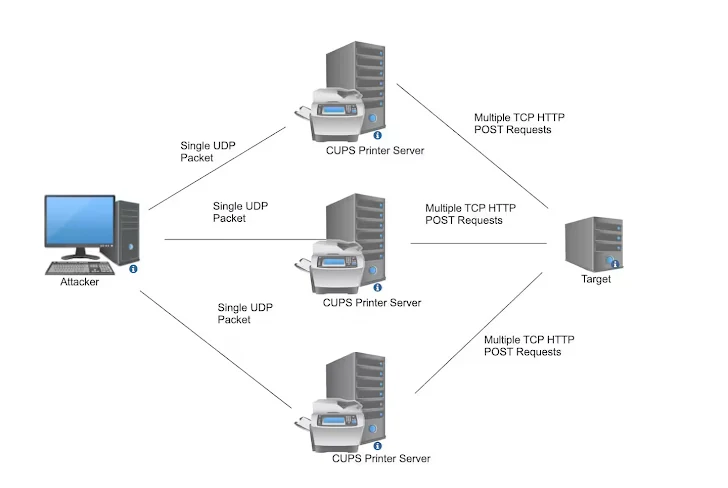

El desarrollo se produce cuando Akamai reveló que las vulnerabilidades recientemente reveladas del Sistema de impresión común UNIX (CUPS) en Linux podrían ser un vector viable para montar ataques DDoS con un factor de amplificación de 600x en cuestión de segundos.

El análisis de la compañía encontró que más de 58.000 (34%) de los aproximadamente 198.000 dispositivos a los que se puede acceder en la Internet pública podrían utilizarse para realizar ataques DDoS.

“El problema surge cuando un atacante envía un paquete diseñado especificando la dirección de un objetivo como una impresora para agregar”, investigadores Larry Cashdollar, Kyle Lefton y Chad Seaman. dicho.

“Por cada paquete enviado, el servidor CUPS vulnerable generará una solicitud IPP/HTTP más grande y parcialmente controlada por el atacante dirigida al objetivo especificado. Como resultado, no sólo el objetivo se ve afectado, sino que el host del servidor CUPS también se convierte en un víctima, ya que el ataque consume el ancho de banda de su red y los recursos de la CPU”.

Se estima que hay alrededor de 7.171 hosts que tienen servicios CUPS expuestos a través de TCP y son vulnerables a CVE-2024-47176, Censys dichocalificándolo de subestimación debido al hecho de que “parece que se puede acceder a más servicios CUPS a través de UDP que de TCP”.

Se recomienda a las organizaciones que consideren eliminar CUPS si la funcionalidad de impresión no es necesaria y cortafuegos en los puertos de servicio (UDP/631) en los casos en que sean accesibles desde Internet en general.