El análisis dinámico de malware es una parte clave de cualquier investigación de amenazas. Implica ejecutar una muestra de un programa malicioso en el entorno aislado de un entorno limitado de malware para monitorear su comportamiento y recopilar indicadores procesables. El análisis eficaz debe ser rápido, profundo y preciso. Estas cinco herramientas te ayudarán a lograrlo con facilidad.

1. Interactividad

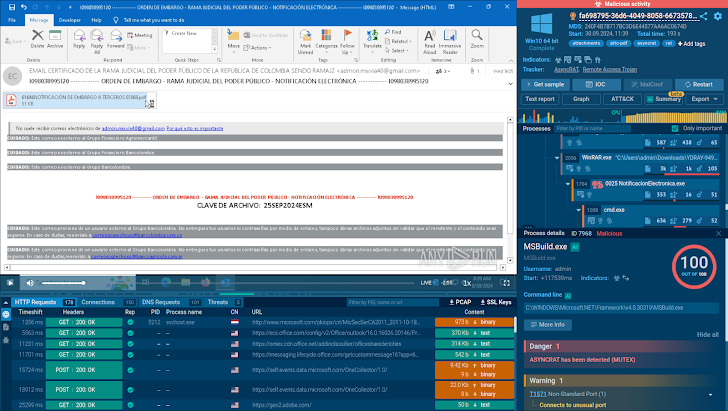

Tener la capacidad de interactuar con el malware y el sistema en tiempo real es una gran ventaja cuando se trata de análisis dinámico. De esta manera, no sólo puedes observar su ejecución sino también ver cómo responde a tus entradas y desencadena comportamientos específicos.

Además, ahorra tiempo al permitirle descargar muestras alojadas en sitios web para compartir archivos o abrirlas empaquetadas dentro de un archivo, que es una forma común de entregar cargas útiles a las víctimas.

|

| El correo electrónico de phishing inicial que contiene el pdf malicioso y la contraseña del archivo |

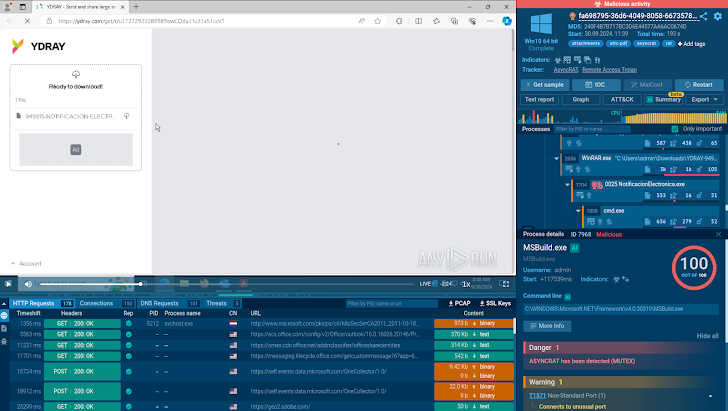

Mira esto sesión de zona de pruebas en el Caja de arena ANY.RUN que muestra cómo se utiliza la interactividad para analizar toda la cadena de ataque, empezando por un correo electrónico de phishing que contiene un archivo adjunto en PDF. El enlace dentro del .pdf conduce a un sitio web para compartir archivos donde se aloja un .zip protegido con contraseña.

|

| El sitio web que aloja el archivo .zip |

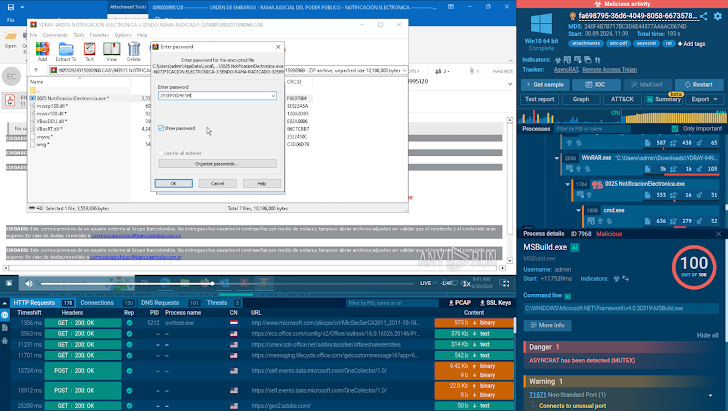

El sandbox nos permite no solo descargar el archivo sino también ingresar la contraseña (que se puede encontrar en el correo electrónico) y extraer su contenido para ejecutar la carga maliciosa.

|

| Puede ingresar manualmente una contraseña para abrir archivos protegidos en ANY.RUN |

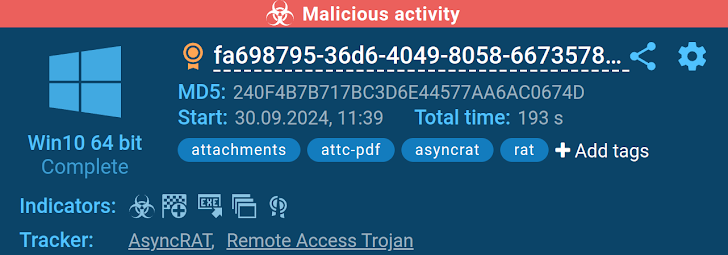

Después de iniciar el archivo ejecutable que se encuentra dentro del archivo, el sandbox detecta instantáneamente que el sistema ha sido infectado con AsyncRAT, una popular familia de malware utilizada por los atacantes para controlar de forma remota las máquinas de las víctimas y robar datos confidenciales.

|

| ANY.RUN proporciona un veredicto concluyente sobre cada muestra |

Agrega las etiquetas correspondientes a la interfaz y genera un informe sobre la amenaza.

Analice archivos y URL en un entorno privado y en tiempo real del entorno limitado de ANY.RUN.

Obtenga una prueba gratuita de 14 días del sandbox para probar sus capacidades.

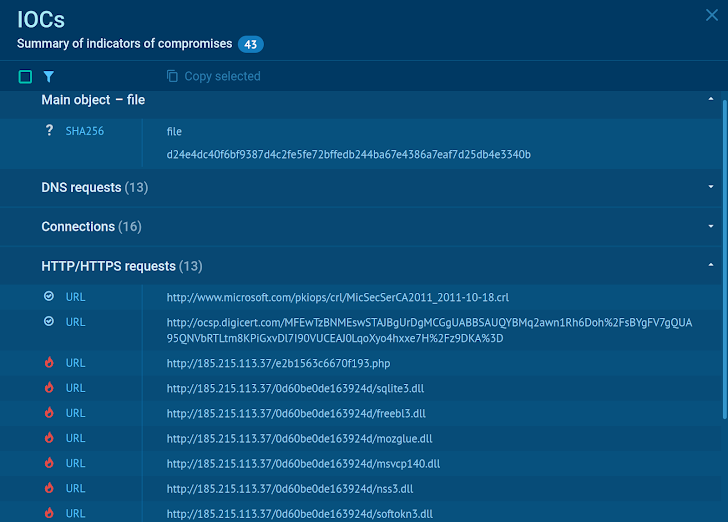

2. Extracción de COI

Recopilar indicadores de compromiso (IOC) relevantes es uno de los principales objetivos del análisis dinámico. La detonación de malware en un entorno vivo lo obliga a exponer las direcciones de su servidor C2, claves de cifrado y otras configuraciones que garantizan su funcionalidad y comunicación con los atacantes.

Aunque los desarrolladores de malware suelen proteger y ofuscar dichos datos, algunas soluciones sandbox están equipadas con capacidades avanzadas de recopilación de IOC, lo que facilita la identificación de la infraestructura maliciosa.

|

| Como parte de cada sesión de análisis en ANY.RUN, obtienes un informe completo del COI |

En ANY.RUN, puede recopilar rápidamente una variedad de indicadores, incluidos hashes de archivos, URL maliciosas, conexiones C2, solicitudes de DNS y más.

|

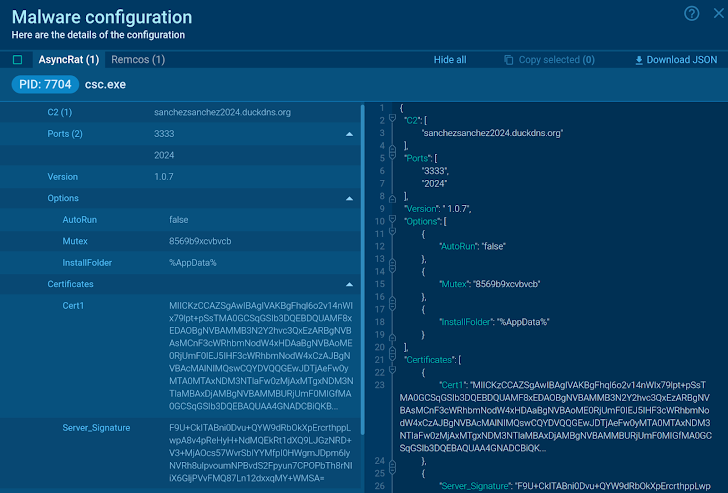

| Configuración de muestra de AsyncRAT extraída por el sandbox ANY.RUN |

El sandbox de ANY.RUN va un paso más allá al presentar no solo una lista de indicadores relevantes recopilados durante la sesión de análisis, sino también al extraer configuraciones para docenas de familias de malware populares. Vea un ejemplo de una configuración de malware a continuación sesión de zona de pruebas.

Estas configuraciones son la fuente más confiable de IOC procesables que puede utilizar sin dudarlo para mejorar sus sistemas de detección y mejorar la efectividad de sus medidas de seguridad generales.

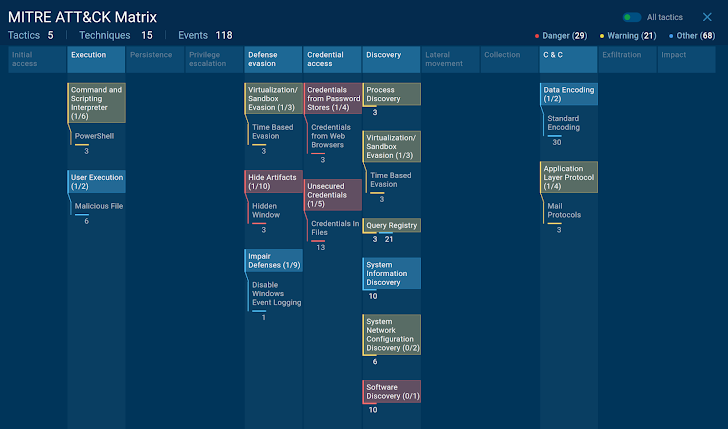

3. Mapeo de MITRE ATT&CK

Prevenir posibles ataques a su infraestructura no se trata solo de encontrar de manera proactiva los IOC utilizados por los atacantes. Un método más duradero es comprender las tácticas, técnicas y procedimientos (TTP) empleados en el malware que actualmente se dirige a su industria.

El marco MITRE ATT&CK le ayuda a mapear estos TTP para permitirle ver qué está haciendo el malware y cómo encaja en el panorama de amenazas más amplio. Al comprender los TTP, puede crear defensas más sólidas adaptadas a su organización y detener a los atacantes en la puerta.

|

| TTP de una muestra de malware AgentTesla analizada en el sandbox ANY.RUN |

Ver el siguiente análisis del Agente Tesla. El servicio registra todos los principales TTP utilizados en el ataque y presenta descripciones detalladas de cada uno de ellos.

Todo lo que queda por hacer es tener en cuenta esta importante inteligencia sobre amenazas y utilizarla para fortalecer sus mecanismos de seguridad.

4. Análisis del tráfico de red

El análisis dinámico de malware también requiere un examen exhaustivo del tráfico de red generado por el malware.

El análisis de las solicitudes HTTP, las conexiones y las solicitudes DNS puede proporcionar información sobre la comunicación del malware con servidores externos, el tipo de datos que se intercambian y cualquier actividad maliciosa.

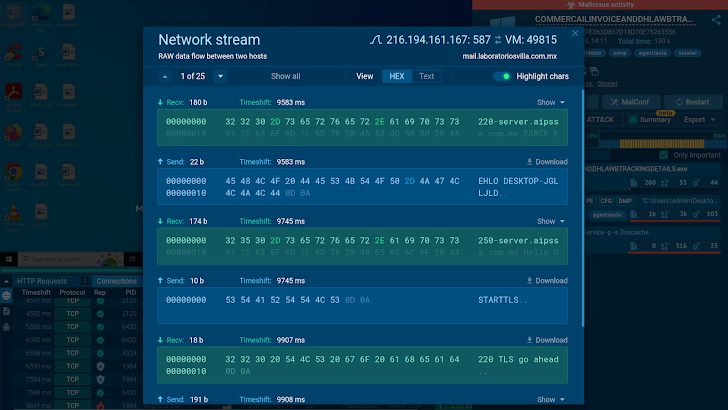

|

| Análisis del tráfico de red en el entorno limitado de ANY.RUN |

El entorno limitado de ANY.RUN captura todo el tráfico de la red y le permite ver los paquetes recibidos y enviados en formatos HEX y de texto.

|

| Regla de Suricata que detecta la actividad de exfiltración de datos de AgentTesla |

Además de simplemente registrar el tráfico, es vital que el sandbox detecte automáticamente acciones dañinas. Con este fin, ANY.RUN utiliza reglas Suricata IDS que escanean la actividad de la red y brindan notificaciones sobre amenazas.

También puede exportar datos en formato PCAP para realizar análisis detallados utilizando herramientas como Wireshark.

Pruebe el análisis avanzado de tráfico de red de ANY.RUN con una prueba gratuita de 14 días.

5. Análisis de procesos avanzado

Para comprender el flujo de ejecución del malware y su impacto en el sistema, es necesario tener acceso a información detallada sobre los procesos que genera. Para ayudarle con esto, el entorno de pruebas que elija debe proporcionar un análisis de procesos avanzado que cubra varias áreas.

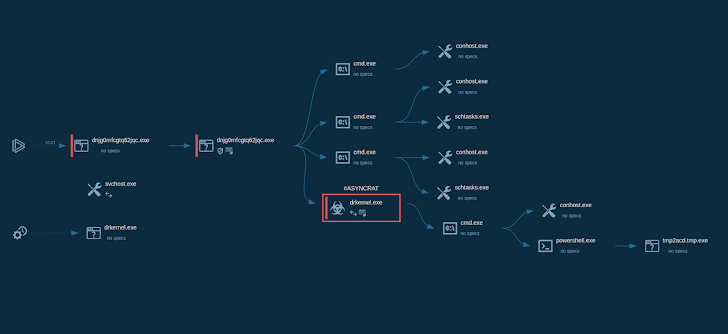

|

| Gráfico visual en el sandbox ANY.RUN que muestra la ejecución del malware AsynRAT |

Por ejemplo, visualizar el árbol de procesos en el Caja de arena ANY.RUN facilita el seguimiento de la secuencia de creación y terminación de procesos e identifica procesos clave que son críticos para el funcionamiento del malware.

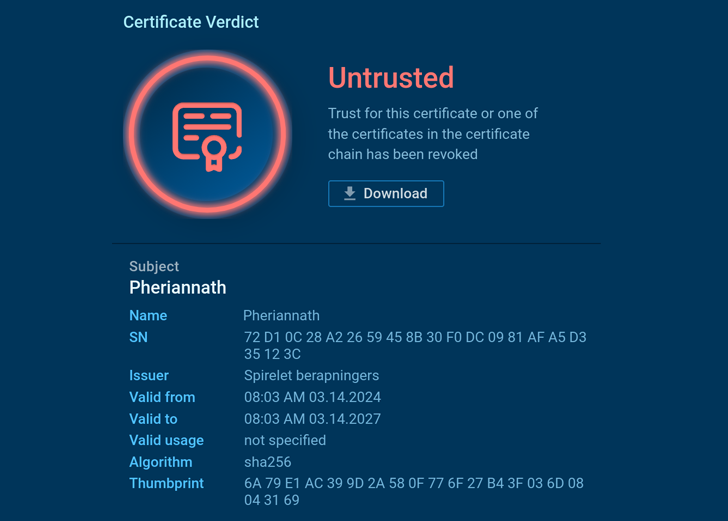

|

| ANY.RUN sandbox le notifica sobre archivos con certificados que no son de confianza |

También debe poder verificar la autenticidad del proceso observando los detalles del certificado, incluido el emisor, el estado y la validez.

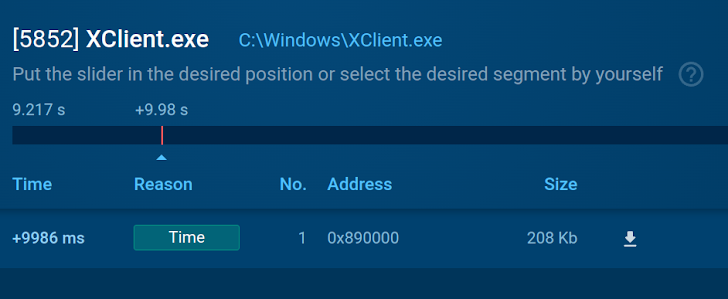

|

| Volcado de proceso del malware XWorm disponible para descargar en ANY.RUN |

Otra característica útil son los volcados de procesos, que pueden contener información vital, como claves de cifrado utilizadas por el malware. Una zona de pruebas eficaz le permitirá descargar fácilmente estos volcados para realizar análisis forenses adicionales.

|

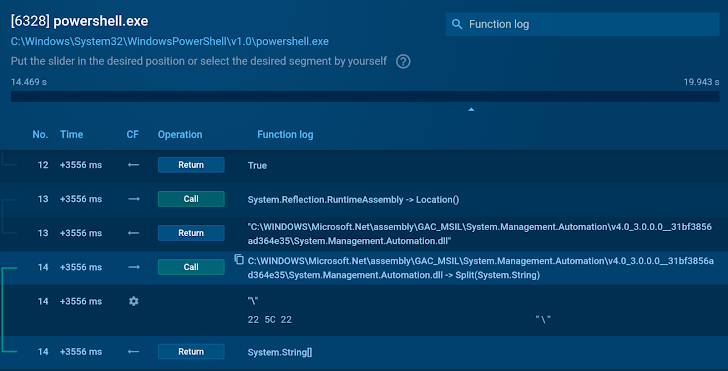

| ANY.RUN muestra desgloses detallados de los scripts de PowerShell, JavaScript y VBScript |

Una de las tendencias recientes en ciberataques es el uso de malware sin archivos que se ejecuta únicamente en la memoria. Para detectarlo, debe tener acceso a los scripts y comandos que se ejecutan durante el proceso de infección.

|

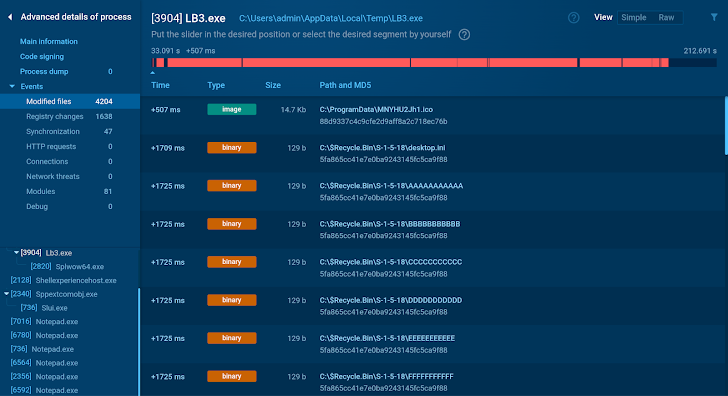

| Archivos cifrados por el ransomware LockBit durante el análisis en el entorno limitado de ANY.RUN |

El seguimiento de los eventos de creación, modificación y eliminación de archivos es otra parte esencial de cualquier investigación sobre las actividades del malware. Puede ayudarle a revelar si un proceso está intentando eliminar o modificar archivos en áreas confidenciales, como directorios del sistema o carpetas de inicio.

|

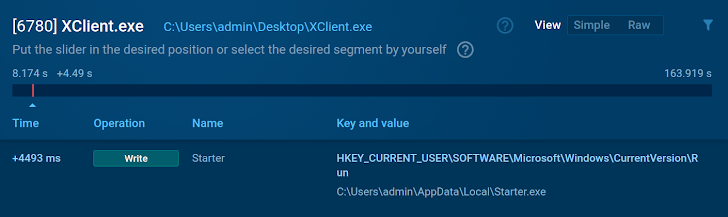

| Ejemplo de XWorm usando la clave de registro Ejecutar para lograr persistencia |

Monitorear los cambios en el registro realizados por el proceso es crucial para comprender los mecanismos de persistencia del malware. El Registro de Windows es un objetivo común para la persistencia de búsqueda de malware, ya que puede usarse para ejecutar código malicioso al iniciar o alterar el comportamiento del sistema.

Analice amenazas de malware y phishing en ANY.RUN Sandbox

ANY.RUN proporciona un entorno limitado en la nube para análisis de malware y phishing que ofrece resultados rápidos y precisos para agilizar sus investigaciones. Gracias a la interactividad, puede interactuar libremente con los archivos y URL que envíe, así como con el sistema para explorar la amenaza en profundidad.

Puede integrar el entorno limitado avanzado de ANY.RUN con funciones como máquinas virtuales Windows y Linux, modo privado y trabajo en equipo en su organización.

Deje su solicitud de prueba a probar el entorno limitado de ANY.RUN.