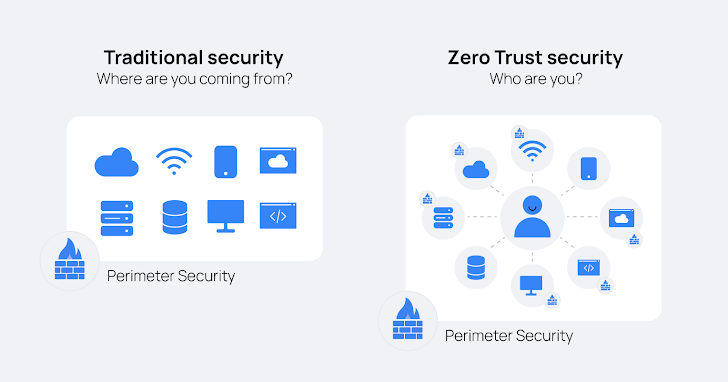

La seguridad Zero Trust cambia la forma en que las organizaciones manejan la seguridad al eliminar la confianza implícita mientras analizan y validan continuamente las solicitudes de acceso. A diferencia de la seguridad basada en perímetro, no se confía automáticamente en los usuarios dentro de un entorno al obtener acceso. La seguridad Zero Trust fomenta el monitoreo continuo de cada dispositivo y usuario, lo que garantiza una protección sostenida después de una autenticación exitosa del usuario.

Por qué las empresas adoptan la seguridad Zero Trust

Las empresas adoptan la seguridad Zero Trust para protegerse contra amenazas cibernéticas complejas y cada vez más sofisticadas. Esto aborda las limitaciones de los modelos de seguridad tradicionales basados en perímetros, que incluyen la falta de seguridad del tráfico de este a oeste, la confianza implícita de personas internas y la falta de visibilidad adecuada.

|

| Seguridad tradicional versus seguridad Zero Trust |

La seguridad Zero Trust mejora la postura de seguridad de una organización al ofrecer:

- Postura de seguridad mejorada: Las organizaciones pueden mejorar su postura de seguridad recopilando continuamente datos sobre el tráfico de la red, las solicitudes de acceso y las actividades de los usuarios/sistemas dentro de su entorno.

- Protección contra amenazas internas: La seguridad Zero Trust garantiza que cada usuario dentro del perímetro de la red esté autenticado antes de que se le conceda acceso mediante la adopción del principio de “nunca confiar, siempre verificar”.

- Adaptación al trabajo remoto: La seguridad Zero Trust mejora la seguridad de las organizaciones de trabajo remoto al priorizar la verificación de identidad, la seguridad y el monitoreo continuo de cada dispositivo/usuario.

- Cumplimiento: Ayuda a las organizaciones a cumplir con los requisitos de cumplimiento al imponer un control estricto, un monitoreo continuo y una protección de datos que se alinea con los estándares regulatorios.

- Mitigación de incumplimientos: Al implementar mecanismos de respuesta automatizados, las organizaciones pueden limitar rápidamente los privilegios de acceso para cuentas y dispositivos comprometidos, conteniendo así daños potenciales y reduciendo el impacto general de una infracción.

Cómo aplicar la seguridad Zero Trust

Estos son los factores a considerar al implementar la seguridad Zero Trust para su organización:

- Monitoreo continuo: Esto garantiza que todas las actividades de la red y del sistema sean monitoreadas y analizadas. Puede adoptar una plataforma de gestión de eventos e información de seguridad (SIEM). Un SIEM es una solución de seguridad que ofrece visibilidad en tiempo real, lo que permite a las organizaciones identificar y resolver amenazas y vulnerabilidades de seguridad.

- Respuesta a incidentes: Esto permite a las organizaciones responder rápidamente a los incidentes de seguridad. Las organizaciones utilizan plataformas de detección y respuesta extendidas (XDR) para reaccionar rápidamente ante violaciones de seguridad, minimizando los daños y reduciendo el tiempo de inactividad.

- Prevención de acceso inicial: Al monitorear continuamente la explotación de vulnerabilidades, el comportamiento inusual de los usuarios y los intentos de inicio de sesión por fuerza bruta, las organizaciones pueden detectar amenazas en tiempo real antes de que los atacantes establezcan un punto de entrada.

- Mínimo privilegio: Esto fomenta la atribución de privilegios mínimos dentro del sistema, ya que a los usuarios solo se les debe otorgar el acceso necesario. Esto se puede lograr mediante el uso de soluciones de gestión de identidad y acceso (IAM). Las soluciones de IAM utilizan el control de acceso basado en roles (RBAC) para asignar permisos específicos a los usuarios. Puede utilizar una plataforma SIEM y XDR para monitorear las configuraciones de IAM en busca de cambios no autorizados.

- Control de acceso al dispositivo: Todos los dispositivos que accedan a la red deben pasar por un proceso previo de autenticación y verificación. Este proceso implica verificar la identidad del dispositivo, la postura de seguridad y el cumplimiento de las políticas organizacionales. Incluso después de otorgar el acceso inicial, el dispositivo puede continuar siendo monitoreado para detectar cualquier signo de compromiso, lo que garantiza una seguridad continua.

- Microsegmentación: Este principio de seguridad Zero Trust alienta a las organizaciones a dividir su infraestructura de red en partes más pequeñas y aisladas. Cada parte opera de forma independiente con sus controles de seguridad, reduciendo la superficie de ataque al minimizar los riesgos de movimientos laterales.

- Autenticación multifactor: Esto agrega una capa adicional de seguridad al requerir que los usuarios presenten múltiples formularios de verificación antes de obtener acceso a sistemas, aplicaciones o datos. Reduce el riesgo de acceso no autorizado, incluso si un factor, como una contraseña, está comprometido.

La siguiente sección muestra ejemplos de cómo aprovechar las capacidades de Wazuh para la seguridad Zero Trust.

Cómo aprovechar Wazuh para su seguridad Zero Trust

Wazuh es una plataforma de seguridad gratuita y de código abierto que ofrece capacidades XDR y SIEM unificadas en cargas de trabajo en entornos locales y en la nube. Puede utilizar la documentación de Wazuh para configurar esta solución para su organización.

Las capacidades de Wazuh ayudan a las organizaciones a proteger sus entornos de TI contra diversas amenazas de seguridad, lo que la convierte en una solución adecuada al aplicar la seguridad Zero Trust. Con monitoreo en tiempo real, respuesta automatizada a incidentes y amplia visibilidad del comportamiento del usuario y las configuraciones del sistema, Wazuh le permite detectar y responder a posibles infracciones antes de que se agraven. A continuación se muestran algunos casos en los que Wazuh se utiliza para la seguridad Zero Trust.

Detección de herramientas legítimas abusadas

Las capacidades de Wazuh, como el monitoreo de llamadas al sistema, la evaluación de la configuración de seguridad (SCA) y el análisis de datos de registro, se pueden utilizar para detectar herramientas legítimas abusadas.

La capacidad de monitoreo de llamadas al sistema analiza el acceso a archivos, la ejecución de comandos y las llamadas al sistema en puntos finales de Linux. Esto ayuda a los cazadores de amenazas a identificar cuándo se utilizan herramientas confiables con fines maliciosos, como escalada de privilegios o ejecución de scripts no autorizados.

La capacidad Wazuh SCA evalúa las configuraciones del sistema para detectar configuraciones erróneas que los atacantes podrían aprovechar. Al buscar vulnerabilidades como servicios innecesarios, políticas de contraseñas débiles o configuraciones de red inseguras, SCA reduce la superficie de ataque y evita el uso indebido de herramientas legítimas.

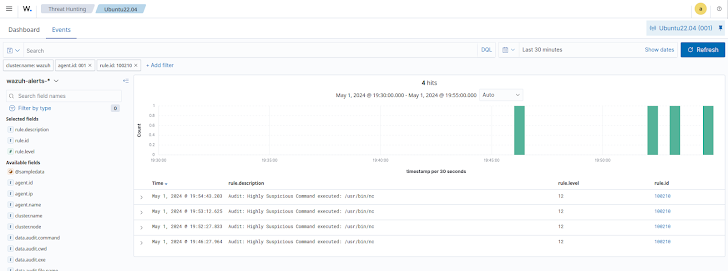

Netcat es una herramienta ampliamente utilizada por los actores de amenazas para establecer puertas traseras, realizar escaneos de puertos, transferir archivos y crear un shell inverso para acceso remoto. Wazuh puede monitorear y alertar sobre el uso de comandos sospechosos como se describe en la guía. monitorear la ejecución de comandos maliciosos. Esta guía muestra un escenario donde la capacidad de llamadas del sistema de monitoreo puede registrar actividades de Netcat y generar alertas.

|

| Wazuh audita el comando Netcat para detectar actividades sospechosas |

Como se muestra arriba, cada vez que se ejecuta el comando nc, Wazuh genera una alerta que permite a los cazadores de amenazas obtener visibilidad del comando ejecutado y su resultado.

Detección de acceso inicial

Wazuh utiliza su capacidad de recopilación de datos de registros para agregar registros de diferentes fuentes dentro de un entorno de TI. Recopila, analiza y almacena registros de puntos finales, dispositivos de red y aplicaciones, y realiza análisis en tiempo real.

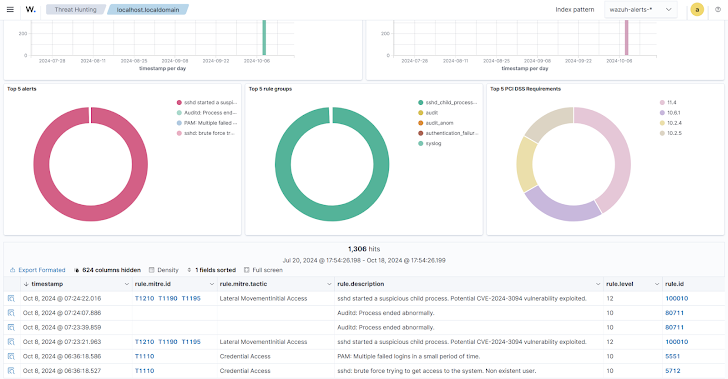

La publicación del blog sobre Detectando explotación de la vulnerabilidad XZ Utils (CVE-2024-3094) muestra cómo Wazuh aprovecha su capacidad de recopilación de datos de registro. El CVE-2024-3094 es una vulnerabilidad crítica en las versiones 5.6.0 y 5.6.1 de XZ Utils, una herramienta de compresión de datos ampliamente utilizada. Proviene de un ataque a la cadena de suministro que introdujo una puerta trasera en el software, lo que permitió el acceso remoto no autorizado a los sistemas. Específicamente, explota la biblioteca liblzma, una dependencia de OpenSSH, que permite a los atacantes ejecutar comandos arbitrarios a través de SSH antes de la autenticación. Esto podría provocar la ejecución remota de código (RCE), comprometiendo la seguridad del sistema.

Wazuh identifica y reenvía registros sobre procesos descendientes de sshd potencialmente maliciosos a través de reglas y decodificadores personalizables. Este enfoque ayuda a la detección temprana de intentos de explotación de esta vulnerabilidad.

|

| Wazuh audita el servicio sshd para detectar CVE-2024-3094 |

Como se muestra arriba, después de analizar el servicio sshd, Wazuh detecta y señala patrones de actividad anormales.

Respuesta a incidentes

La plataforma Wazuh mejora la respuesta a incidentes para los equipos de seguridad al brindar visibilidad en tiempo real de los eventos de seguridad, automatizar las acciones de respuesta y reducir la fatiga de las alertas.

Al aprovechar su capacidad de Respuesta Activa, Wazuh permite a los equipos gestionar incidentes de manera efectiva a través de scripts automatizados que pueden activarse para cualquier evento configurado. Esta automatización es particularmente beneficiosa en entornos con recursos limitados, ya que permite a los equipos de seguridad concentrarse en tareas vitales mientras el sistema maneja las respuestas de rutina.

La publicación del blog sobre detectar y responder a archivos maliciosos utilizando listas CDB y respuesta activa destaca cómo los profesionales de la seguridad pueden automatizar acciones de respuesta basadas en eventos específicos utilizando las capacidades de respuesta activa de Wazuh.

|

| La capacidad de Wazuh Active Response elimina automáticamente archivos con valores hash en la lista CDB. |

Este blog destaca cómo se pueden detectar archivos maliciosos utilizando la capacidad de Monitoreo de integridad de archivos (FIM) de Wazuh. Funciona con una lista de base de datos constante (CDB) de hashes MD5 maliciosos conocidos. La capacidad Wazuh Active Response elimina automáticamente los archivos que coinciden con los valores hash en la lista CDB.

Conclusión

Ahora que los datos y las aplicaciones confidenciales están distribuidos en múltiples servidores y entornos, la superficie de ataque se ha ampliado, lo que hace que las organizaciones sean más vulnerables a las filtraciones de datos, el ransomware y las amenazas emergentes. Las organizaciones que adoptan el enfoque de seguridad Zero Trust pueden establecer un mayor mecanismo de ciberdefensa contra amenazas cambiantes.

La plataforma unificada XDR y SIEM de Wazuh puede implementar aspectos de este enfoque, utilizando sus capacidades de recopilación de datos de registro, detección de vulnerabilidades y respuesta automatizada a incidentes, entre otras. Puede obtener más información sobre cómo la plataforma Wazuh puede ayudar a su organización visitando su sitio web.