Un actor de amenazas previamente no documentado con posibles vínculos con grupos de habla china ha señalado predominantemente a los fabricantes de drones en Taiwán como parte de una campaña de ciberataque que comenzó en 2024.

Trend Micro es seguimiento El adversario bajo el apodo TIDRÓNafirmando que la actividad está motivada por el espionaje dado el enfoque en las cadenas industriales relacionadas con lo militar.

Actualmente se desconoce el vector de acceso inicial exacto utilizado para violar los objetivos, pero el análisis de Trend Micro descubrió la implementación de malware personalizado como CXCLNT y CLNTEND mediante herramientas de escritorio remoto como UltraVNC.

Una característica común interesante observada entre diferentes víctimas es la presencia del mismo software de planificación de recursos empresariales (ERP), lo que aumenta la posibilidad de un ataque a la cadena de suministro.

Las cadenas de ataque pasan posteriormente por tres etapas diferentes que están diseñadas para facilitar la escalada de privilegios mediante la omisión del control de acceso de usuario (UAC), el volcado de credenciales y la evasión de la defensa mediante la desactivación de los productos antivirus instalados en los hosts.

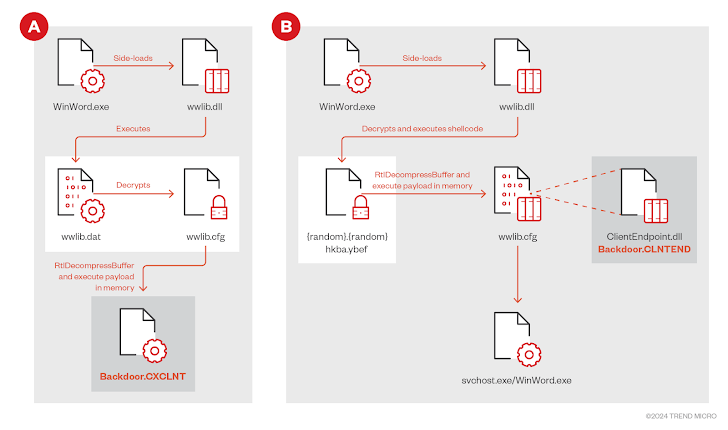

Ambas puertas traseras se inician mediante la carga lateral de una DLL maliciosa a través de la aplicación Microsoft Word, lo que permite a los actores de amenazas recopilar una amplia gama de información confidencial.

CXCLNT viene equipado con capacidades básicas de carga y descarga de archivos, así como funciones para borrar rastros, recopilar información de la víctima, como listados de archivos y nombres de computadoras, y descargar archivos ejecutables portátiles (PE) y DLL de la siguiente etapa para su ejecución.

CLNTEND, detectado por primera vez en abril de 2024, es una herramienta de acceso remoto (RAT) descubierta que admite una gama más amplia de protocolos de red para la comunicación, incluidos TCP, HTTP, HTTPS, TLS y SMB (puerto 445).

“La coherencia en los tiempos de compilación de archivos y el tiempo de operación del actor de amenazas con otras actividades relacionadas con el espionaje chino respalda la evaluación de que esta campaña probablemente esté siendo llevada a cabo por un grupo de amenazas de habla china aún no identificado”, dijeron los investigadores de seguridad Pierre Lee y Vickie Su.