Siber suçluların Dark Web forumlarında nasıl davrandıklarını, hangi hizmetleri alıp sattıklarını, onları neyin motive ettiğini ve hatta birbirlerini nasıl dolandırdıklarını keşfedin.

Temiz Web, Derin Web ve Karanlık Web

Tehdit istihbarat uzmanları interneti üç ana bileşene ayırır:

- Temiz Web – Medya, bloglar ve diğer sayfalar ve siteler dahil olmak üzere genel arama motorları aracılığıyla görüntülenebilen web varlıkları.

- Derin internet – Arama motorları tarafından dizine eklenmemiş web siteleri ve forumlar. Örneğin, webmail, online bankacılık, kurumsal intranetler, duvarlı bahçeler, vb. Bazı hacker forumları Deep Web’de bulunur ve girmek için kimlik bilgileri gerektirir.

- Karanlık Web – Erişim için belirli bir yazılım gerektiren web kaynakları. Bu kaynaklar anonim ve kapalıdır ve Telegram grupları ve yalnızca davetlilerin girebildiği forumları içerir. Dark Web, Tor, P2P, hacker forumları, suç pazarları vb. içerir.

Baş Güvenlik Stratejisti Etay Maor’a göre; Cato Ağları“Suçluların iletişim kurma ve işlerini yürütme biçiminde, buzulun tepesinden aşağı kısımlarına doğru bir değişim görüyoruz. Aşağı kısımlar daha fazla güvenlik sağlıyor.”

Gündem: Tor Nedir?

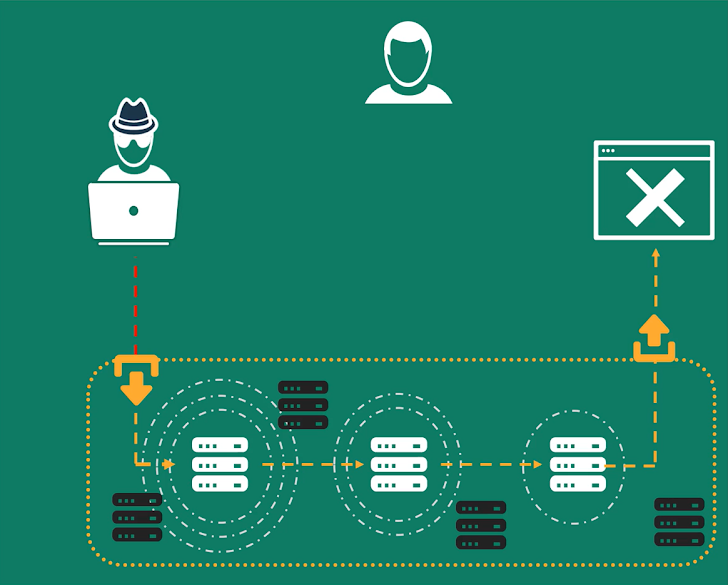

Tor, açık kaynak üzerine inşa edilmiş, anonim iletişime izin veren ücretsiz bir ağdır. Tor başlangıçta Amerika Birleşik Devletleri Deniz Araştırma Laboratuvarı tarafından geliştirilmiş olsa da, yasadışı faaliyetler için giderek daha popüler bir çözüm haline gelmiştir.

Bu faaliyetleri Clear Web’de yürütmek kolluk kuvvetlerinin izleme yapmasına ve suçluya kadar geriye doğru iz sürmeye olanak tanıyabilir. Ancak Tor aracılığıyla iletişim, ağdan çıkana kadar her düğüm atlamasında soyulan üç katmanda şifrelenir. Tor’u izleyen kolluk kuvvetleri suçlunun IP’sini değil, Tor çıkış düğümünü görecektir; bu da orijinal suçluya kadar geriye doğru iz sürmeyi zorlaştırır.

Tor iletişim mimarisi:

Etay Maor ekliyor: “2000’lerde dijital yeteneklerin göksel bir şekilde hizalanması suç faaliyetlerini artırdı. Önce Dark Web ortaya çıktı. Sonra Tor aracılığıyla gizli ve güvenli hizmetler. Son olarak kripto para güvenli işlemlere olanak sağladı.”

Karanlık Web’de Mevcut Suç Hizmetleri

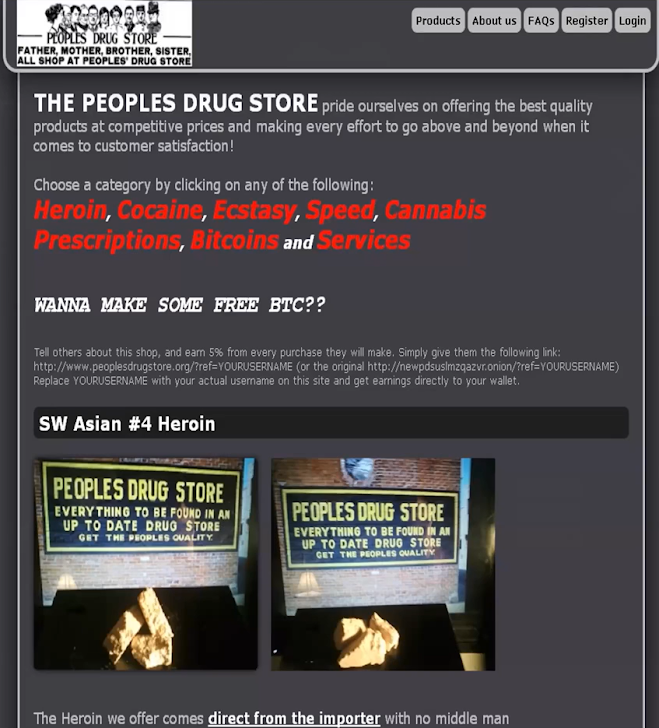

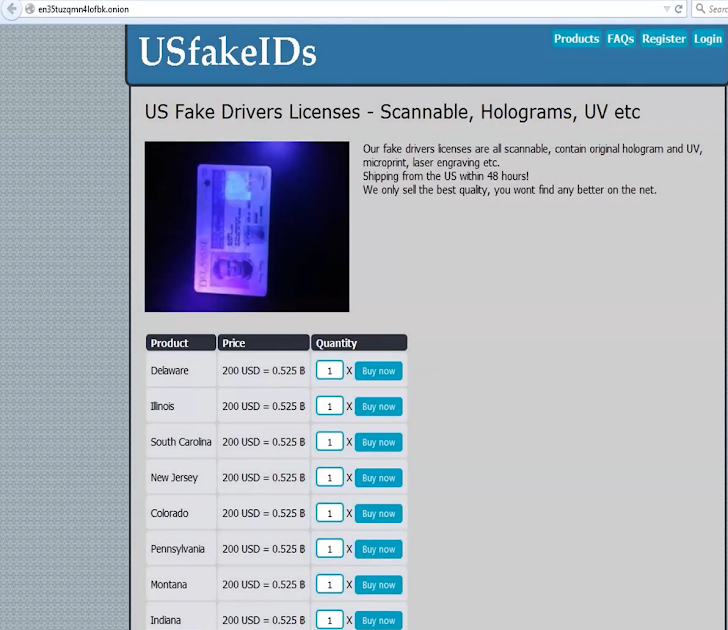

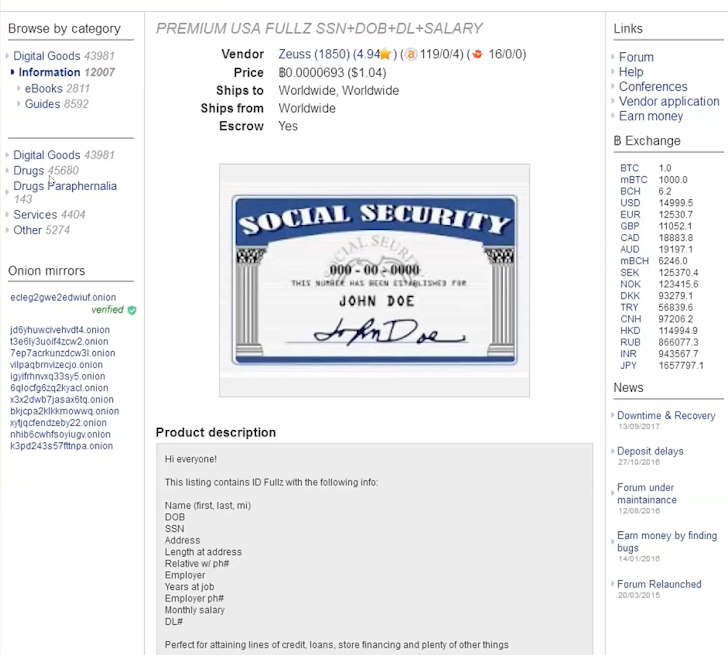

İşte geçmişte dark web’de mevcut olan hizmetlere dair birkaç örnek. Bugün, bunların çoğu kaldırıldı. Bunun yerine, suçlular gizlilik ve güvenlik özellikleri nedeniyle Telegram mesajlaşma platformuna yöneliyor.

Örnek olarak şunları içerir –

Uyuşturucu satışı:

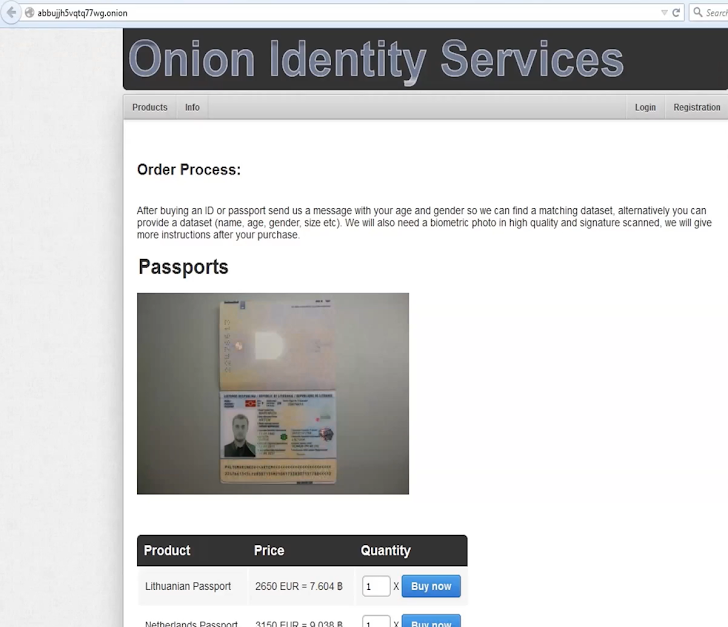

Sahte kimlik hizmetleri:

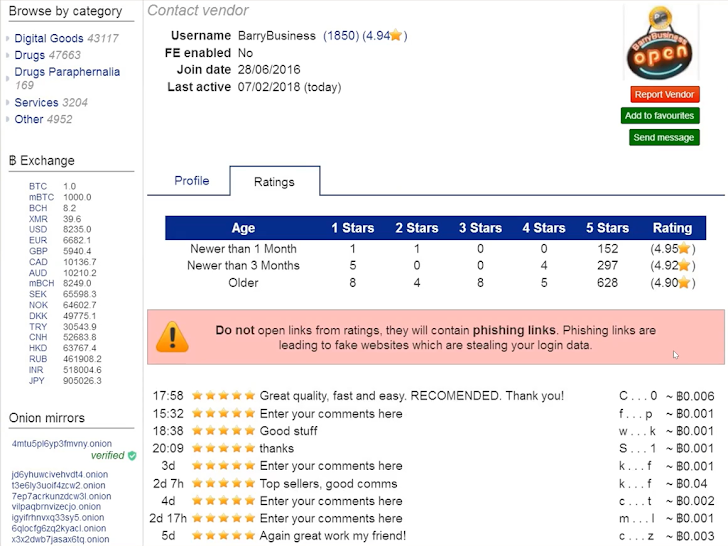

Satıcı araması için pazar yeri, kimlik avı girişimleri hakkında bir uyarı da dahil:

Suç Forumları Nasıl Yönetilir? Güvenilmeyen Bir Ortamda Güven Oluşturma

Saldırganlar, kâr elde etmenin bir yolu olarak güvenlik açıklarından yararlanmaya ve sistemlere girmeye çalışırlar. Diğer ticari ekosistemler gibi, hackleme hizmetlerini satın almak ve satmak için çevrimiçi forumları kullanırlar. Ancak, bu forumların üyeler arasında güven yaratması gerekirken, kendileri de suç üzerine kuruludur.

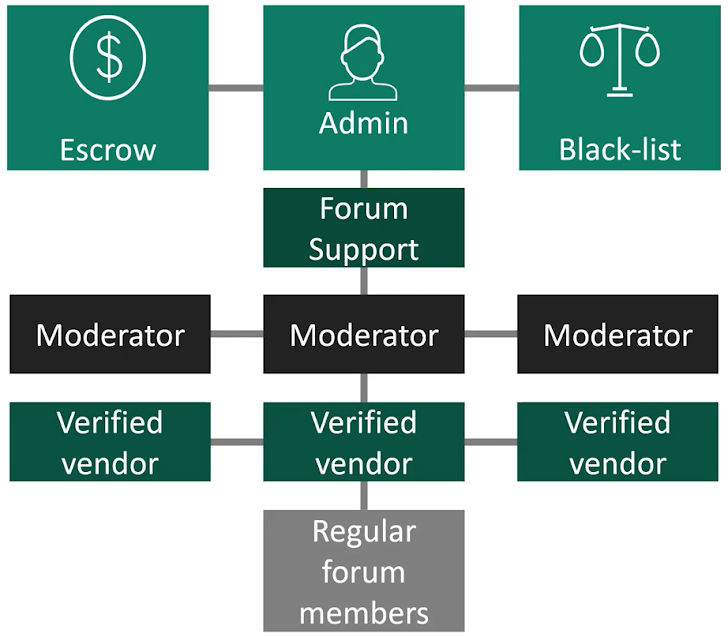

Genel olarak bu forumlar başlangıçta şu şekilde tasarlanmıştı:

- Yönetici – Forumu yönetir

- Alıkoyma – Üyeler arasında ödemelerin kolaylaştırılması

- Kara liste – Ödemeler ve hizmet kalitesi gibi konuların çözümünde arabulucu

- Forum Desteği – Topluluk katılımını teşvik etmek için çeşitli yardım biçimleri

- Moderatörler – Farklı konularda grup liderleri

- Doğrulanmış Satıcılar – Bazı dolandırıcı satıcıların aksine, kefil olunan satıcılar

- Düzenli Forum Üyeleri – Grubun üyeleri. Dolandırıcıları, kolluk kuvvetlerini ve diğer alakasız veya riskli üyeleri filtrelemek için foruma girmelerine izin verilmeden önce doğrulandılar.

Kötü Amaçlı Yazılım Enfeksiyonundan Karanlık Web’de Kurumsal Veri Sızıntısına Giden Yol

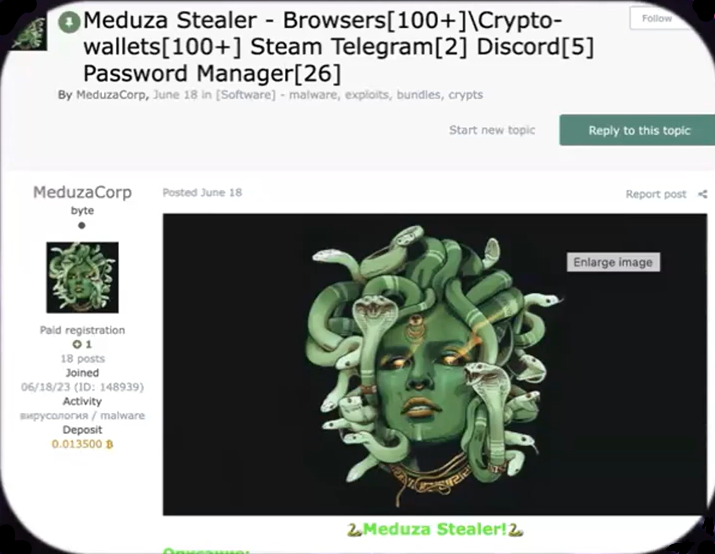

Saldırının farklı aşamalarının Dark Web’de nasıl temsil edildiğini bir örnek üzerinden görelim: kötü amaçlı yazılım fidye yazılımı amaçları için bilgi çalmak amacıyla kullanılır:

Olay öncesi aşamalar:

1. Veri Toplama – Tehdit aktörleri dünya çapında bilgi çalma amaçlı kötü amaçlı yazılım kampanyaları yürütüyor ve ele geçirilmiş kimlik bilgilerinin ve cihaz parmak izlerinin kayıtlarını çalıyor.

2. Veri Tedarikçileri – Tehdit aktörleri, kötü amaçlı yazılım bulaşmış bilgisayarlardan kimlik bilgileri ve cihaz parmak izi konusunda uzmanlaşmış Dark Web pazarlarına veri sağlıyor.

3. Taze Tedarik – Günlükler Dark Web pazarında satın alınabilir hale gelir. Bir günlüğün fiyatı genellikle birkaç dolardan 20 dolara kadar değişir.

Etkin olay evreleri:

4. Satın alma – İlk ağ erişiminde uzmanlaşmış bir tehdit aktörü günlükleri satın alır ve erişimi yükseltmek için ağa sızar. Çoğu zaman satın alınan bilgiler kimlik bilgilerinden daha fazlasını içerir. Çerez oturumları, cihaz parmak izi ve daha fazlasını içerir. Bu, MFA gibi güvenlik mekanizmalarını atlatmak için kurbanın davranışını taklit etmeyi sağlar ve saldırıların tespit edilmesini zorlaştırır.

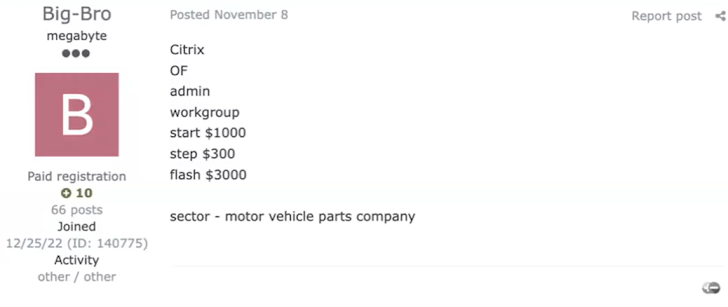

5. Müzayede – Erişim, Dark Web forumunda açık artırmayla satılır ve yetenekli bir tehdit grubu tarafından satın alınır.

Etay Maor, “Müzayede bir yarışma olarak veya “Flash” olarak gerçekleştirilebilir, yani bir tehdit aktörü rekabet olmadan hemen satın alabilir. Ciddi tehdit grupları, özellikle ulus devletler tarafından destekleniyorlarsa veya büyük suç çeteleriyse, bu seçeneği işlerine yatırım yapmak için kullanabilirler.” diyor.

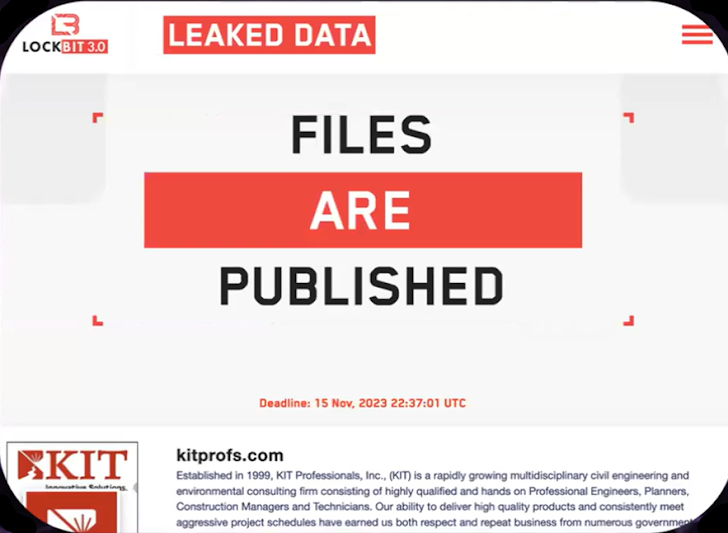

6. Gasp – Grup saldırıyı gerçekleştiriyor ve fidye yazılımı örgüt içerisinde yer alıp gasp etmektedir.

Bu yol, suç ekosistemindeki çeşitli uzmanlık alanlarını vurgular. Sonuç olarak, tehdit verilerinin operasyonel hale getirilmesiyle desteklenen çok katmanlı bir yaklaşım, gelecekteki olayları uyarabilir ve muhtemelen önleyebilir.

HUMINT’in Rolü

Siber suçla mücadele için otomatik çözümler vazgeçilmezdir, ancak bu alanı tam olarak anlamak için insan zekası (HUMINT) da gereklidir. Bunlar, forumlara giriş yapan ve ticaret aktörleri gibi davranan kolluk kuvvetlerindeki aktörler olan siber suç memurlarıdır. Etkileşim bir sanattır ve aynı zamanda bir SANAT olmak zorundadır – Eyleme Dönüştürülebilir, Güvenilir ve Zamanında.

Siber suç görevlilerinin takip ettiği forumlara ve bunlara nasıl yanıt verdiklerine dair bazı örneklere bakalım.

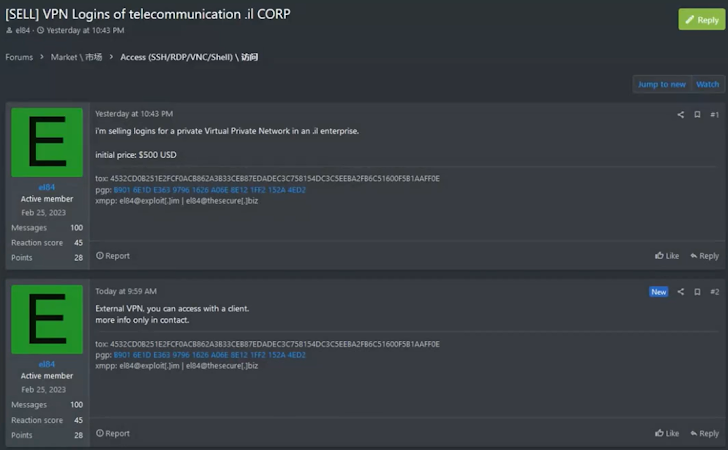

Bu örnekte bir saldırgan VPN oturum açma bilgilerini satmaktadır:

Siber suçlu yetkilisi, bu VPN veya istemcinin hangi şirkete ait olduğunu anlamaya çalışacaktır.

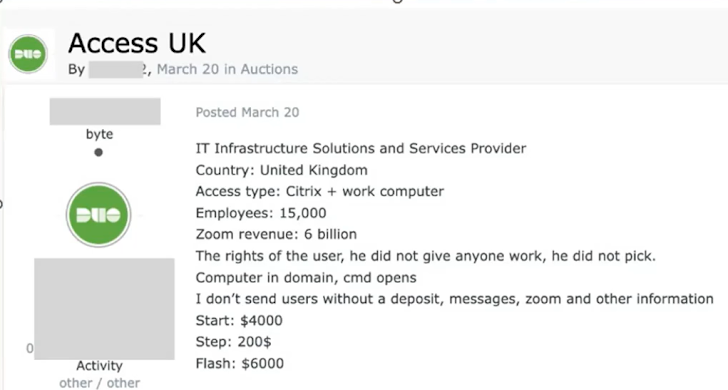

Başka bir örnekte, bir saldırgan İngiltere’deki bir BT Altyapı Çözümleri ve Hizmetleri Sağlayıcısına Citrix erişimi satıyor.

Bir siber suç görevlisi potansiyel bir alıcı olarak size ulaşabilir ve numune isteyebilir. Satıcı ekonomik bir bakış açısıyla hareket ettiğinden ve iyi bir mali durumda olmayabileceğinden (eski SSCB ülkelerinden geliyor), bir satışı teşvik etmek için numune göndermeye istekli olacaktır.

Ağ Saldırılarına Karşı Koruma

Dark Web, alıcılar, satıcılar, arz ve talep ile ekonomik bir ekosistem olarak çalışır. Bu nedenle, ağ saldırılarına karşı etkili koruma, saldırının her aşaması için, hem olay öncesi hem de olayın kendisi boyunca çok katmanlı bir yaklaşım gerektirir. Bu tür bir yaklaşım, otomatik araçların yanı sıra HUMINT’in kullanımını da içerir – siber suçlularla çevrimiçi olarak etkileşime girerek onların çalışma biçimlerini taklit ederek istihbarat toplama sanatı.

Daha ilgi çekici örnekler görmek ve HUMINT ve Dark Web forumları hakkında daha fazla ayrıntı duymak için, Usta sınıfının tamamını buradan izleyebilirsiniz.