Bulut dönüşümü genellikle, her biri kendi uygulamaları ve iş yükleri için potansiyel olarak farklı bir bulut kullanan silolara ayrılmış kuruluş birimlerinde ve gruplarda eşzamanlı olarak gerçekleşir. Ancak, tüm bulut kaynaklarının envanterini çıkarmak ve uyumlu, güvenli, basit ve birleşik bir strateji oluşturmak yaygın bir zorluk haline geldi.

İş yüklerinin çoğu AWS’de Microsoft 365 ve Azure Active Directory kullanan ve aynı zamanda yoğun bir şekilde Google Cloud GKE ve Big Query kullanan bir kuruluş görmek şaşırtıcı olmaz. Bunun da ötesinde, Oracle Cloud, bazı otonom veritabanı teklifleriyle de karışabilir. Bir kuruluşta bulut benimseme olgunlaştıkça ve daha küçük bulut sağlayıcıları ilgi kazandıkça, hizmetlerin ve bulut platformlarının karışımı inanılmaz derecede çeşitli ve karmaşık hale gelir. Bu zorlukların ışığında, kuruluşların yine de tüm bulut altyapılarını yönetmenin ve güvence altına almanın yollarını bulması gerekiyor.

Cevap? Kuruluşun karşı karşıya olduğu en etkili risklerin tespitini, önceliklendirilmesini ve çözümünü birleştirmek için tüm bulutlarda çalışan bir çerçeve.

Kimlikler ve Kimlik Doğrulama Anahtarları

Erişim için bulut kimliği kimlik doğrulama anahtarları etrafında bir kullanım örneğini inceleyerek, çoklu bulut ortamınızda kuruluşunuzun taç mücevherlerini nasıl koruyabileceğinizi görelim. Bulut dünyasında kimlik, yönetilmesi, izlenmesi, tespit edilmesi ve düzeltilmesi gereken belki de en kritik bulut nesnesidir. Bir bulut kimliğinden taviz vermek, en büyük patlama yarıçapına sahiptir, çünkü açıkçası, genel bulut, yalnızca kimliği doğrulanmış isteklere yanıt veren bir grup genel API’dir.

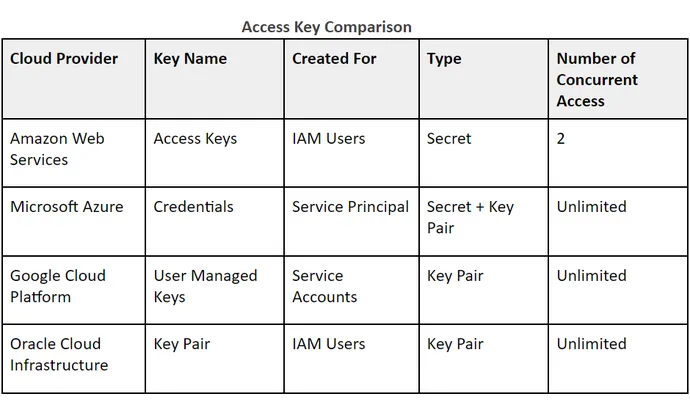

Kimlik doğrulama anahtarları, İnternet’ten kimliği doğrulanmış API istekleri göndermenize izin veren bir kimliğe eklenmiş kriptografik varlıklardır. Bu nedenle, bu anahtarlar herhangi bir yönetişim ve güvenlik stratejisinin bölünmemiş dikkatini gerektirir. Ancak her bulut sağlayıcı, kimliği tamamen yeni yetenekler ve risklerle farklı bir şekilde tanımlar.

Buradaki fikir, şu ilkeyi uygulamak isteyen bir kuruluş düşünmektir: “Kimlik doğrulama anahtarları, kişisel olarak tanımlayıcı bilgilere erişim sağlıyorsa, her 90 günde bir ve her 30 günde bir değiştirilmelidir.” Görünüşte basit olan bu politikanın, kullandığı buluta bağlı olarak dört farklı uygulama alması gerekir. Ek olarak, güvenlik yöneticisinin, eşzamanlı anahtar sayısını sınırlama (AWS ile ilgili değildir) veya anahtar oluşturma sırasında sona erme tarihlerini zorunlu kılma (sırlarla ilgili değildir) gibi belirli politikaları uyarlaması gerekir.

Aynı kavram, bir kuruluş “depolama nesnelerine genel erişime izin verme” veya “yalnızca güncel olan görüntülerden iş yükleri oluştur”u zorunlu kılmaya çalıştığında da geçerlidir.

Bulutu Oluşturma, Koruma ve Yönetme

Her bulut benzersiz olsa da temelde çok da farklı değiller. Hepsinin bir bilgisayar örneği, nesne ve dosya depolama konsepti ve her birine izin atanabilen hem insan hem de insan olmayan kimlikleri vardır. Sonuç olarak, çoklu bulut altyapısı, bulutu oluşturma, koruma ve yönetme arasında birleşmeyi gerektirir.

Kuruluşlar, bulut dağıtımları oluştururken, bulut nesnelerine yönelik birleşik bir yaklaşım oluşturmak için HashiCorp’un Terraform’u gibi kod olarak altyapı (IaC) dillerine güvenir. IaC’yi, alt düzey buluta özgü API çağrıları yerine daha yüksek düzeyli bir dil olarak düşünün.

Bulutun güvenliğini sağlamaya ve yönetmeye yönelik paralel üst düzey dil, bulutta yerel uygulama koruma platformudur (CNAPP). CNAPP, bulut güvenlik duruşu yönetimi, bulut altyapısı yetkilendirme yönetimi, bulut iş yükü koruma platformu, yapılandırma yönetimi veritabanı ve diğerleri gibi araçları bir araya getirerek bulutunuz için eksiksiz güvenlik sağlar ve bulut geliştirme yaşam döngüsünü derleme zamanından çalıştırma süresine kadar yayar. CNAPP, tüm bulut ortamlarınız için tek bir ekran sağlar.

Bu çözümler, bulut varlıklarınızın tam bir envanterinin yanı sıra yanlış yapılandırmalar, güvenlik açıkları, İnternet’e maruz kalma, aşırı izinler ve daha fazlası dahil olmak üzere çok çeşitli sinyaller arasında ilişki kurarak potansiyel güvenlik açıkları ve risklerine ilişkin görünürlük sağlar.

Bir CNAPP aracılığıyla ekipler, yaygın bulut nesnelerinin yanı sıra açık depolama, yama uygulanmamış bilgi işlem örnekleri ve daha fazlası gibi tuzakların birleşik tespitini, araştırılmasını ve uygulanmasını sağlayabilir. İdeal olarak, tek bir kullanıcı arabirimi iş akışı, “bulut depolama için genel erişimi engelleme” veya “İnternetten gelen trafiği kabul eden bilgi işlem örneklerini izole etme ve kritik güvenlik açıklarına sahip bir hizmeti açığa çıkarma” gibi çok bulutlu kuruluş politikalarını uygulamanıza olanak tanır.

Bulut ayak izinizi korumaya yönelik ek en iyi uygulamalar ve öneriler aşağıda verilmiştir:

- NIST veya CIS gibi bir güvenlik çerçevesine göre mi yoksa kendi dahili olarak geliştirdiğiniz politikalarınıza göre mi ölçüm yapacağınıza karar verin. Eylem engelleme korkuluklarının nerede uygulanacağının açık tanımıyla bu politikaları geliştirme yaşam döngüsü boyunca uygulayın. Bir CNAPP, bunu başarmanıza yardımcı olabilir.

- Güvenlik ekibinizin AWS, Azure ve GCP gibi çoklu bulut bilgisi açısından çeşitlilik gösterdiğinden emin olun.

- Mümkün olduğunda kuruluşunuzun mevcut IAM sağlayıcısı aracılığıyla tek oturum açma ve çok faktörlü kimlik doğrulama gibi en iyi kimlik uygulamalarını uygulayın. İnternetten buluta erişmek için buluta özgü yerel kimlikleri kullanmaktan kaçının.

- Birleştirilmiş görünümü, bulut güvenlik araçlarının tedariki için bir ön koşul olarak tanımlayın. İdeal olarak, bulutlar genelinde kuruluş ilkelerini uygulamaya yönelik birleşik bir yaklaşım sağlayan araçları seçin.

Bulut dönüşümü, birçok kuruluş için hayati bir girişim haline geldi. Bulut dönüşümü yolculuğundan geçerken, güvenliğe yaklaşımınızın (ve kullandığınız araçların) da dönüşmesi gerektiğini unutmayın. Silolar halindeki araçları, güvenlik ve DevOps ekiplerini, farklı bulut sağlayıcılarını, yönetimi veya ilkeleri ve dilleri birleştiriyor olun, araçları bir araya getirmek ve ortak noktaları zorlamak, kuruluşunuza uzun vadede fayda sağlayacaktır.

Devamını oku İş Ortağı Perspektifleri Zscaler’dan.