Kapsamlı bir analiz FIN7 siber suç örgütünün kurumsal hiyerarşisinin maskesini düşürürken, artan fidye yazılımı saldırıları için bir bağlı kuruluş olarak rolünü ortaya çıkardı.

Ayrıca grup ile artık feshedilmiş fidye yazılımı DarkSide, REvil ve LockBit ailelerini içeren daha büyük tehdit ekosistemi arasındaki daha derin ilişkileri de açığa çıkardı.

Carbanak olarak da bilinen son derece aktif tehdit grubu, “siber suç ufkunu” genişletmek için kapsamlı bir araç ve taktik cephaneliği kullanmasıyla tanınıyor; oyun kitabına fidye yazılımı eklemek ve araştırmacıları fidye yazılımı saldırıları düzenlemeye ikna etmek için sahte güvenlik şirketleri kurmak da dahil. sızma testi kisvesi.

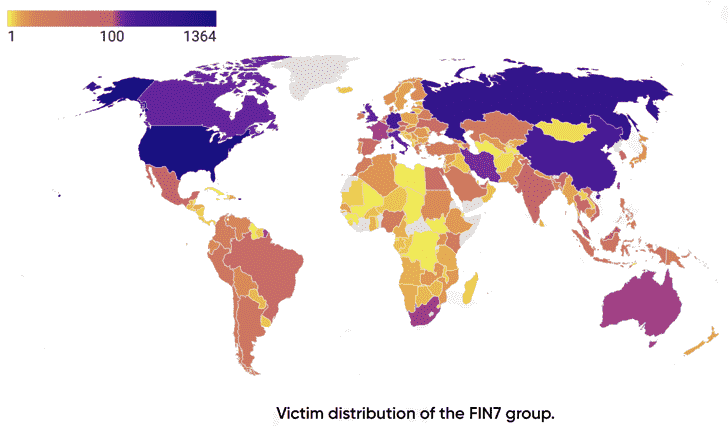

8.147’den fazla kurban, dünya çapında mali amaçlı düşman tarafından ele geçirildi ve kuruluşların çoğu ABD’de bulunuyor. Diğer önde gelen ülkeler arasında Çin, Almanya, Kanada, İtalya ve Birleşik Krallık yer alıyor.

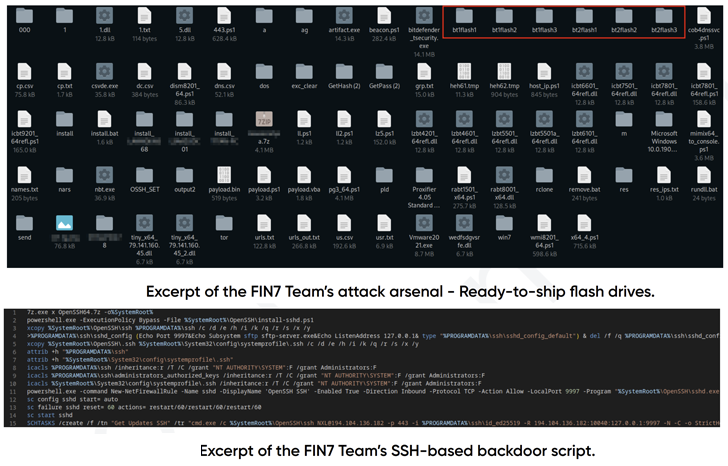

FIN7’nin izinsiz giriş teknikleri, yıllar içinde geleneksel toplum mühendisliğinin ötesinde, virüslü USB sürücüleri, yazılım tedarik zinciri ele geçirme ve yer altı pazarlarından satın alınan çalıntı kimlik bilgilerinin kullanımını içerecek şekilde daha da çeşitlendi.

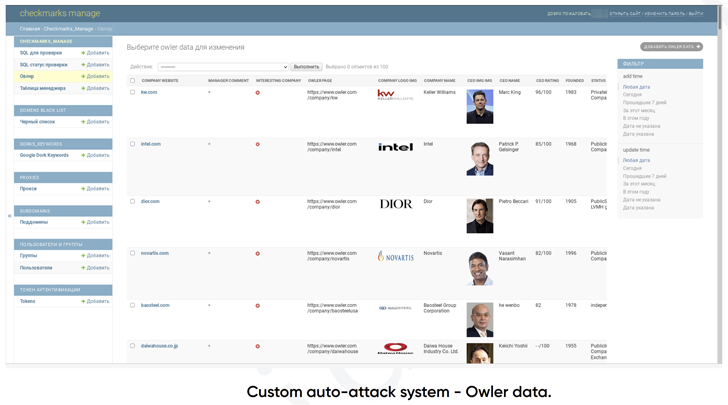

PRODAFT, “Bugünlerde ilk yaklaşımı, halihazırda güvenliği ihlal edilmiş kurumsal sistemler havuzundan yüksek değerli şirketleri dikkatlice seçmek ve onları verilerini geri yüklemek için büyük fidyeler ödemeye zorlamak veya verilerden ve uzaktan erişimden para kazanmanın benzersiz yollarını aramaktır.” söz konusu The Hacker News ile paylaşılan bir raporda.

İsviçreli siber güvenlik şirketine göre, tehdit aktörlerinin Microsoft Exchange Server’daki CVE-2020-0688, CVE-2021-42321, ProxyLogon ve ProxyShell kusurları gibi Microsoft Exchange’deki kusurları hedef ortamlara dayanak elde etmek için silah haline getirdiği de gözlemlendi. .

Çifte şantaj taktiklerinin kullanılmasına rağmen, grup tarafından düzenlenen saldırılar, kurbanın zaten bir fidye ödediği senaryolarda bile, güvenliği ihlal edilmiş sistemlerde arka kapılar açtı.

Buradaki fikir, diğer fidye yazılımı teçhizatlarına erişimi yeniden satmak ve yasadışı para kazanma planının bir parçası olarak kurbanları yeniden hedeflemek, çabaları en aza indirme ve kârı en üst düzeye çıkarma girişimlerinin altını çiziyor, şirketleri yıllık gelirlerine, kuruluş tarihlerine göre önceliklendirmekten bahsetmiyorum bile. ve çalışan sayısı.

Araştırmacılar, “bu, siber suç grupları arasında benzersiz bir davranış olarak kabul edilen belirli bir fizibilite çalışmasını gösteriyor” dedi.

Başka bir deyişle, FIN7’nin işleyiş şekli şu şekilde özetlenebilir: Dun & Bradstreet (DNB), Crunchbase, Owler ve Zoominfo, en yüksek gelire sahip firma ve kuruluşları kısa listeye aldı. Kurbanların sitelerine gelen trafiği izlemek için MuStat veBenzerweb gibi diğer web sitesi analiz platformlarını da kullanır.

Daha sonra ilk erişim, birçok izinsiz giriş vektöründen biri aracılığıyla elde edilir, ardından veriler dışarı sızar, dosyalar şifrelenir ve sonunda şirketin gelirine göre fidye miktarı belirlenir.

Bu enfeksiyon dizileri ayrıca Carbanak, Lizar (namı diğer Tirion) gibi uzaktan erişim truva atlarını yüklemek için tasarlanmıştır ve Buz Robotuikincisi ilk olarak Ocak 2022’de Recorded Future’a ait Gemini Advisory tarafından belgelendi.

FIN7 tarafından geliştirilen diğer araçlar, savunmasız Microsoft Exchange sunucuları ve halka açık diğer web uygulamalarının yanı sıra istismar sonrası için Cobalt Strike için taramaları otomatikleştiren modülleri kapsar.

Suç gruplarının geleneksel şirketler gibi işlediğinin bir başka göstergesi olarak FIN7, her biri bireysel sorumluluklarla görevlendirilen üst düzey yönetim, geliştiriciler, sızma testçileri, bağlı kuruluşlar ve pazarlama ekiplerinden oluşan bir ekip yapısını izliyor.

Alex ve Rash adlı iki üye, operasyonun arkasındaki baş aktörlerken, Sergey-Oleg adlı üçüncü bir yönetici üye, grubun diğer çalışanlarına görev devretmekten ve bunların yürütülmesini denetlemekten sorumludur.

Ancak yönetici pozisyonundaki operatörlerin, ekip üyelerini daha fazla çalışmaya zorlamak için baskı ve şantaj yaptıkları, “istifa etmeleri veya sorumluluklardan kaçmaları durumunda aile üyelerini incitecek” ültimatomlar verdikleri de gözlemlendi.

Bulgular, siber güvenlik şirketi SentinelOne’ın FIN7 ile Black Basta fidye yazılımı operasyonu arasındaki potansiyel bağlantıları tespit etmesinden bir aydan uzun bir süre sonra geldi.

PRODAFT, “FIN7, kurumsal şirketleri hedefleyen, olağanüstü derecede çok yönlü ve iyi bilinen bir APT grubu olarak kendini kanıtlamıştır.”

“En karlı hedefleri belirlemek için gelirleri, çalışan sayıları, genel merkez ve web sitesi bilgilerine dayalı olarak şirketleri kapsamlı bir şekilde araştırmak onların imza hamlesidir. Elde edilen parasal kaynakların eşitsiz dağılımı ve üyelerine karşı bir şekilde şüpheli uygulamalarla ilgili dahili sorunları olmasına rağmen , siber suç alanında güçlü bir varlık oluşturmayı başardılar.”