Afganistan ve Avrupa’daki bir düzineden fazla askeri-sanayi kompleksi işletmesi ve kamu kurumu, Ocak 2022’den bu yana altı farklı arka kapıyı aynı anda kullanarak gizli verileri çalmak için bir hedefli saldırı dalgasına maruz kaldı.

Rus siber güvenlik firması Kaspersky atfedilen tarafından izlenen Çin bağlantılı bir tehdit aktörüne “yüksek derecede güvenle” yapılan saldırılar kanıt noktası olarak TA428taktikler, teknikler ve prosedürlerdeki (TTP’ler) örtüşmelere atıfta bulunarak.

Bronze Dudley, Temp.Hex ve Vicious Panda isimleri altında da izlenen TA428, Ukrayna, Rusya, Beyaz Rusya ve Moğolistan’da çarpıcı varlıklar geçmişine sahiptir. Mustang Panda (diğer adıyla Bronz Başkan) adlı başka bir bilgisayar korsanlığı grubuyla bağlantı paylaştığına inanılıyor.

En son siber casusluk kampanyasının hedefleri arasında çeşitli Doğu Avrupa ülkeleri ve Afganistan’daki endüstriyel tesisler, tasarım büroları ve araştırma enstitüleri, devlet kurumları, bakanlıklar ve departmanlar yer aldı.

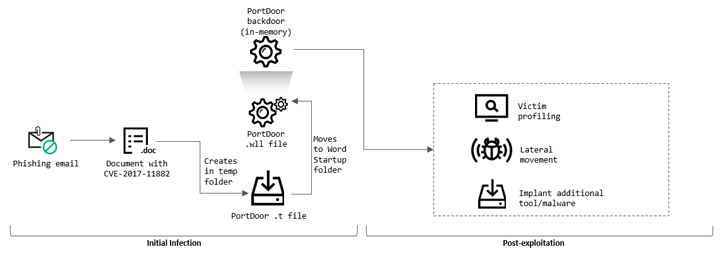

Saldırı zincirleri, alıcıları sahte Microsoft Word belgelerini açmaları için kandırmak için, bazıları kuruluşlarla ilgili kamuya açık olmayan bilgilere atıfta bulunanlar da dahil olmak üzere, özenle hazırlanmış kimlik avı e-postalarını kullanarak kurumsal BT ağlarına sızmayı gerektirir.

Bu tuzak dosyalar, Denklem Düzenleyici bileşenindeki 2017 bellek bozulması kusuru için açıklardan yararlanmalarla birlikte gelir (CVE-2017-11882) bu, etkilenen sistemlerde rastgele kodun yürütülmesine ve sonuçta PortDoor adlı bir arka kapının konuşlandırılmasına yol açabilir.

PortDoor, özellikle Nisan 2021’de Çin devlet destekli bilgisayar korsanları tarafından Rus Donanması için denizaltılar tasarlayan bir savunma müteahhitinin sistemlerine girmek için düzenlenen mızraklı kimlik avı saldırılarında kullanıldı.

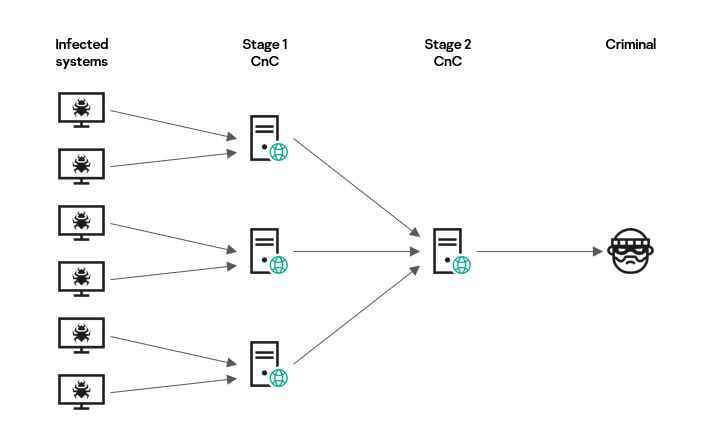

Kaspersky, altı farklı implantın kullanılmasının, muhtemelen, tehdit aktörlerinin, virüslü ana bilgisayarlardan birinin tespit edilip ağlardan kaldırılması durumunda kontrol etmek için gereksiz kanallar oluşturma girişimi olduğunu belirtti.

İzinsiz girişler, saldırganın etki alanı denetleyicisini ele geçirmesi ve kuruluşun tüm iş istasyonları ve sunucularının tam kontrolünü ele geçirmesi ve Çin’de bulunan uzak bir sunucuya sıkıştırılmış ZIP arşivleri biçimindeki ilgi dosyalarına ayrıcalıklı erişimden yararlanması ile sonuçlanır.

Saldırılarda kullanılan diğer arka kapılar şunlardır: nccTrojan, Cotx, DNSep, Logtu, ve Cotx ile benzerlikleri nedeniyle bu şekilde adlandırılan CotSam olarak adlandırılan daha önce belgelenmemiş bir kötü amaçlı yazılım. Her biri, sistemlere hakim olmak ve hassas verileri toplamak için kapsamlı işlevsellik sağlar.

Saldırılara ayrıca, saldırganın ağdaki cihazları taramasının yanı sıra kötü amaçlı kod yürütmek için güvenlik açıklarından yararlanmasına olanak tanıyan yanal bir saldırı çerçevesi olan Ladon da dahildir.

Kaspersky, “Spear-phishing, endüstriyel işletmeler ve kamu kurumları için en önemli tehditlerden biri olmaya devam ediyor.” söz konusu. “Saldırganlar, öncelikle bilinen arka kapı kötü amaçlı yazılımlarının yanı sıra yanal hareket ve antivirüs çözümü kaçırmak için standart teknikler kullandılar.”

“Aynı zamanda onlarca işletmeye sızmayı ve hatta tüm BT altyapısının kontrolünü ele geçirmeyi başardılar ve bazı kuruluşların BT güvenlik çözümleri saldırıya uğradı.”

Bulgular, Twisted Panda aktörlerinin Rusya ve Beyaz Rusya’daki araştırma enstitülerini Spinner adlı çıplak bir arka kapıyı kapatmak için hedef aldıklarının gözlemlenmesinden iki aydan biraz daha uzun bir süre sonra geldi.