Siber güvenlik araştırmacıları, arka kapıdan etkilenen sistemlere silah olarak dönüştürülebilecek, “algılanması neredeyse imkansız” bir Linux kötü amaçlı yazılımı olarak adlandırdıkları şeyi tamamladılar.

dublajlı ortakyaşam Tehdit istihbarat firmaları BlackBerry ve Intezer tarafından, gizli kötü amaçlı yazılım, kendisini çalışan süreçler ve ağ trafiği içinde gizleme ve kurbanın kaynaklarını bir parazit.

Symbiote’un arkasındaki operatörlerin, kötü amaçlı yazılım üzerinde geliştirmeye Kasım 2021’de başladıklarına ve tehdit aktörünün ağırlıklı olarak Banco do Brasil ve Caixa gibi bankalar da dahil olmak üzere Latin Amerika’daki finans sektörünü hedeflemek için kullandığına inanılıyor.

Araştırmacılar Joakim Kennedy ve Ismael Valenzuela, “Symbiote’un temel amacı, kimlik bilgilerini ele geçirmek ve bir kurbanın makinesine arka kapı erişimini kolaylaştırmaktır” dedi. bildiri Hacker News ile paylaşıldı. “Symbiote’u diğer Linux kötü amaçlı yazılımlarından farklı kılan şey, zarar vermek için bağımsız bir yürütülebilir dosya kullanmak yerine çalışan süreçlere bulaşmasıdır.”

Bunu, adı verilen yerel bir Linux özelliğinden yararlanarak başarır. LD_PRELOAD — daha önce Pro-Ocean ve Facefish gibi kötü amaçlı yazılımlar tarafından kullanılan bir yöntem — tarafından yüklenecek şekilde dinamik bağlayıcı çalışan tüm işlemlere dahil edin ve ana bilgisayara bulaştırın.

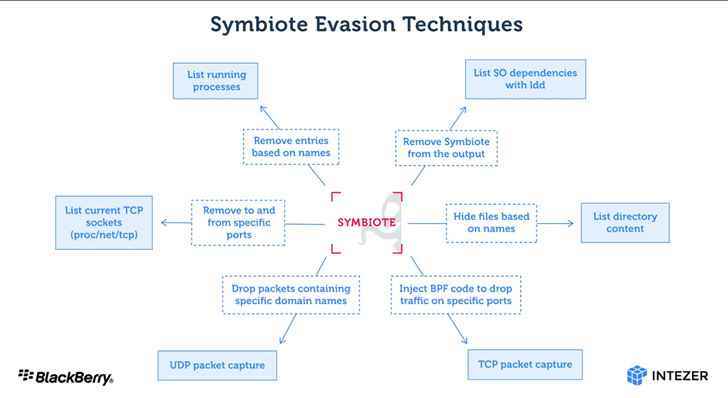

Symbiote, dosya sistemindeki varlığını gizlemenin yanı sıra, genişletilmiş Berkeley Paket Filtresi (eBPF) özelliğini kullanarak ağ trafiğini gizleyebilir. Bu, kendisini bir denetim yazılımının sürecine enjekte ederek ve etkinliğini ortaya çıkaracak sonuçları filtrelemek için BPF’yi kullanarak gerçekleştirilir.

Çalışan tüm süreçleri ele geçirdikten sonra, Symbiote, varlığının kanıtlarını daha fazla gizlemek için rootkit işlevselliğini etkinleştirir ve tehdit aktörünün makinede oturum açması ve ayrıcalıklı komutları yürütmesi için bir arka kapı sağlar. Yakalanan kimlik bilgilerinin şifrelenmiş dosyalarda saklandığı da gözlemlenmiştir. C başlığı Dosyalar.

Bu, benzer yeteneklere sahip bir kötü amaçlı yazılımın doğada ilk kez tespit edilmesi değil. Şubat 2014’te ESET, bir Linux arka kapısını ortaya çıkardı. Ebury OpenSSH kimlik bilgilerini çalmak ve güvenliği ihlal edilmiş bir sunucuya erişimi sürdürmek için oluşturulmuştur.

Araştırmacılar, “Kötü amaçlı yazılım, kullanıcı-arazi düzeyinde bir rootkit olarak çalıştığından, bir bulaşmayı tespit etmek zor olabilir,” sonucuna vardılar. “Ağ telemetrisi, anormal DNS isteklerini tespit etmek için kullanılabilir ve AV’ler ve EDR’ler gibi güvenlik araçları, kullanıcı alanı kök setleri tarafından ‘bulaşmadıklarından’ emin olmak için statik olarak bağlanmalıdır.”