Tayvanlı şirket QNAP, QTS ve QuTS Hero’yu etkileyen bir dizi orta şiddette kusur için düzeltmeler yayınladı; bunların bir kısmı, ağa bağlı depolama (NAS) cihazlarında kod yürütmek için kullanılabilir.

sorunlarQTS 5.1.x ve QuTS Hero h5.1.x’i etkileyen yazılımlar aşağıda listelenmiştir:

- CVE-2024-21902 – Kimliği doğrulanmış kullanıcıların bir ağ üzerinden kaynağı okumasına veya değiştirmesine izin verebilecek, kritik kaynak güvenlik açığı için yanlış izin ataması

- CVE-2024-27127 – Kimliği doğrulanmış kullanıcıların bir ağ üzerinden rastgele kod çalıştırmasına izin verebilecek çift serbest güvenlik açığı

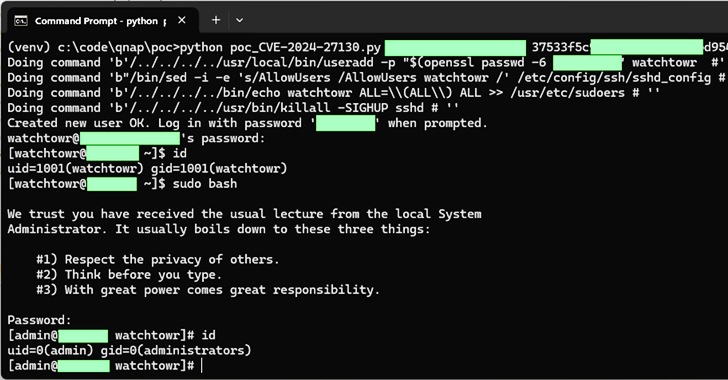

- CVE-2024-27128, CVE-2024-27129 ve CVE-2024-27130 – Kimliği doğrulanmış kullanıcıların bir ağ üzerinden rastgele kod çalıştırmasına izin verebilecek bir dizi arabellek taşması güvenlik açığı

NAS cihazlarında geçerli bir hesap gerektiren tüm eksiklikler, QTS 5.1.7.2770 yapı 20240520 ve QuTS kahraman h5.1.7.2770 yapı 20240520’de giderilmiştir. watchTowr Labs’tan Aliz Hammond’a atıf yapılmıştır. keşfetme ve raporlama 3 Ocak 2024’teki kusurlar.

“WatchTowr ID WT-2023-0054 altında bildirilen CVE-2024-27130 güvenlik açığı, paylaşımdaki get_file_size isteği tarafından kullanılan No_Support_ACL işlevindeki ‘strcpy’ işlevinin güvenli olmayan şekilde kullanılmasından kaynaklanıyor. cgi betiği,” QNAP söz konusu.

“Bu komut dosyası, medyayı harici kullanıcılarla paylaşırken kullanılır. Saldırganın bu güvenlik açığından yararlanabilmesi için geçerli bir ‘ssid’ parametresine ihtiyacı vardır ve bu parametre, bir NAS kullanıcısı QNAP cihazından bir dosya paylaştığında oluşturulur.”

Ayrıca, tüm QTS 4.x ve 5.x sürümlerinde Adres Alanı Düzeni Rastgeleleştirmesinin (ASLR) etkinleştirildiğine ve bu durumun bir saldırganın güvenlik açığından yararlanmasını zorlaştırdığına dikkat çekildi.

Yamalar, Singapur merkezli siber güvenlik şirketinin, kimlik doğrulamayı atlamak ve rastgele kod yürütmek için silah olarak kullanılabilecek dört ayrı hata da dahil olmak üzere toplam 15 güvenlik açığıyla ilgili ayrıntıları açıklamasından dört gün sonra geldi.

CVE-2023-50361’den CVE-2023-50364’e kadar takip edilen güvenlik açıkları şunlardı: çözüldü Aralık 2023’teki açıklamanın ardından 25 Nisan 2024’te QNAP tarafından.

Şirketin, watchTowr tarafından “x-forwarded-for aracılığıyla günlük sahtekarlığı” durumu olarak tanımlanan CVE-2024-27131 için henüz düzeltmeler yayınlamadığını belirtmekte fayda var. [that] kullanıcıların isteğe bağlı kaynak konumundan istenildiği gibi indirmelerin kaydedilmesine olanak tanır.”

QNAP, CVE-2024-27131’in gerçek bir güvenlik açığı olmadığını, daha ziyade QuLog Center içindeki kullanıcı arayüzü spesifikasyonlarında değişiklik gerektiren bir tasarım tercihi olduğunu söyledi. Bunun QTS 5.2.0’da düzeltilmesi bekleniyor.

WatchTowr tarafından bildirilen diğer dört güvenlik açığıyla ilgili ayrıntılar şu anda gizli tutuluyor ve bunlardan üçü şu anda inceleniyor. Dördüncü soruna bir CVE kimliği atandı ve gelecek sürümde düzeltilecek.

watchTowr, QNAP’in öngörülen 90 günlük kamuya açıklama süresi içinde bu kusurları giderememesi nedeniyle geçen hafta kusurları halka açıklamak zorunda kaldığını ve şirkete yeterli zaman vermek için “birden fazla uzatma” vererek cömert davrandığını söyledi.

Buna yanıt olarak QNAP, koordinasyon sorunlarından üzüntü duyduğunu ve yüksek veya kritik önemdeki kusurlar için düzeltmeleri 45 gün içinde yayınlamayı taahhüt ettiğini belirtti. Orta önemdeki güvenlik açıklarına yönelik düzeltmeler 90 gün içinde yayınlanacaktır.

“Bunun yol açmış olabileceği rahatsızlıktan dolayı özür dileriz ve güvenlik önlemlerimizi sürekli olarak geliştirmeye kararlıyız” diye ekledi. “Amacımız, ürünlerimiz için en yüksek güvenlik kalitesini sağlamak amacıyla dünya çapındaki araştırmacılarla yakın işbirliği içinde çalışmaktır.”

Geçmişte fidye yazılımı saldırganları tarafından QNAP NAS cihazlarındaki güvenlik açıklarından yararlanılan güvenlik açıkları nedeniyle, potansiyel tehditleri azaltmak için kullanıcılara mümkün olan en kısa sürede QTS ve QuTS Hero’nun en son sürümleri önerilir.