Kuzey Koreli bilgisayar korsanları, Kim Jong Un rejimi için stratejik öneme sahip kişilere yönelik kimlik avı saldırılarında kuruluşları taklit etmek için zayıf DMARC yapılandırmalarından yararlanıyor.

Etki Alanı Tabanlı İleti Kimlik Doğrulaması, Raporlama ve Uyumluluk’un kısaltması olan DMARC, e-posta tabanlı saldırıları önlemeye yönelik bir güvenlik protokolüdür. Ancak potansiyel kurbanların kendileri için uyguladığı çoğu güvenlik çözümünden farklı olarak DMARC politikaları, e-posta gönderenler tarafından belirlenir. Kısmen bu nedenle kolayca gözden kaçabilir.

Perşembe günü FBI ve Ulusal Güvenlik Ajansı, APT’nin nasıl çalıştığını ayrıntılarıyla anlatan ortak bir siber güvenlik danışma belgesi yayınladı. Kimsuki (diğer adıyla APT 43, Talyum) bundan yararlanıyor. Bir süredirhedef odaklı kimlik avı e-postalarını ikna etme konusunda zayıf veya hiç DMARC politikasına sahip kuruluşlar gibi görünüyor.

Google Cloud’dan Mandiant kıdemli analisti Gary Freas bir e-postada şunları söyledi: “Bu, Mandiant’ın takip ettiği daha üretken sosyal mühendislik tehdit gruplarından birinin cephaneliğindeki son derece etkili yeni bir araçtır.” “Dünya çapında çeşitli sektörlerdeki kuruluşlar kendilerini gereksiz yere açığa çıkarma riskiyle karşı karşıyadır. Doğru DMARC yapılandırmasıSPF/DKIM’nin uygun şekilde yönetilmesiyle birlikte, bir kuruluşa yönelik kimlik avı ve kimlik sahtekarlığına karşı yüksek etkili önleme sağlamanın kolay bir meyvesidir.”

DMARC’nin Yarattığı Fark

Kimsuky’nin birincil hedefi, Kim rejimi için jeopolitik olaylar, diğer ulusların dış politika stratejileri ve daha fazlasıyla ilgili değerli istihbaratı çalmaktır. Bunu yapmak için gazetecilere, düşünce kuruluşlarına, hükümet kuruluşlarına ve benzerlerine yönelik siber saldırıları hedefliyor.

Bu saldırılara meşruiyet kazandırmak için, yüksek oranda hedeflenen e-postalarda genellikle bu gibi güvenilir kuruluşlardaki kişilerin kimliğine bürünür. Bu tür e-postalar, Kimsuky, kuklalarının meşru hesabına veya etki alanına (genellikle ayrı bir hedef odaklı kimlik avı saldırısı aracılığıyla) onlar adına e-posta göndermek için erişim sağladığında daha da ikna edici olur.

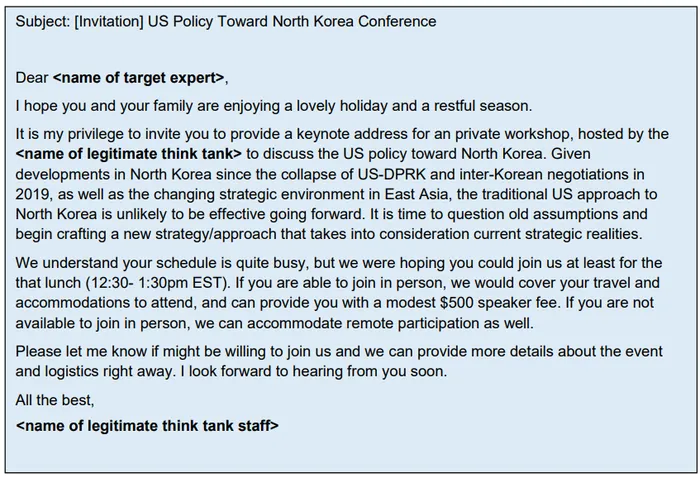

2023 sonlarından 2024 başlarına kadar gönderilen bir Kimsuky kimlik avı e-postası. Kaynak: FBI/NSA

DMARC’nin önlemek için tasarladığı şey budur. İki kimlik doğrulama mekanizmasını birleştirir: gönderenin IP adresinin, belirtilen etki alanından e-posta göndermeye yetkili olup olmadığını kontrol eden Sender Policy Framework (SPF) ve kurcalamayı önlemek için genel anahtar şifrelemesini kullanan DomainKeys Identified Mail (DKIM). Alan adı sahipleri, yoldaki bir e-postanın şu kontrollerden birinde başarısız olması durumunda ne olacağını belirlemek için alan adı sistemi (DNS) ayarlarında bir DMARC kaydı ayarlayabilir: ya engelleyin (p=reddet), şüpheyle yaklaşın (p=karantina) ) veya hiçbir şey yapmayın (p=yok).

FBI-NSA ortak tavsiyesi, kuruluşların Kimsuky gibi tehdit aktörlerinin kendi etki alanlarından e-posta göndermesini önlemek için p=reject veya p=quarantine seçeneğini tercih etmelerini öneriyor.

Check Point’teki Harmony Email analisti Jeremy Fuchs, “DMARC hijyeni kritik önem taşıyor” diyor. “Birisi şirketinizden bir e-posta aldığında bunun aslında şirketinizden olduğundan emin olmanın harika bir yolu. Ancak özellikle çok sayıda alan adınız olduğunda p=reddetme durumunu sağlamak büyük bir proje olabilir. Raporlamanın nedeni budur. , izleme ve tutarlı hijyen çok önemlidir.

“Bilgisayar korsanlarının sahtecilik yapmak için pek çok yolu olduğundan DMARC sihirli bir çözüm değil, ancak iyi bir başlangıç noktası olabilir.”