Yeni bir kötü amaçlı yazılım kampanyası, büyük kurumsal ağları hedef alan GuptiMiner kod adlı uzun süredir devam eden bir tehdit aracılığıyla arka kapıları ve XMRig gibi kripto para birimi madencilerini dağıtmak için eScan antivirüs yazılımının güncelleme mekanizmasından yararlanıyor.

Siber güvenlik firması Avast, faaliyetin, Black Banshee, Emerald Sleet ve TA427 olarak da bilinen Kimsuky adlı Kuzey Koreli bir bilgisayar korsanlığı grubuyla olası bağlantıları olan bir tehdit aktörünün işi olduğunu söyledi.

“GuptiMiner, ilginç bir enfeksiyon zincirinin yanı sıra saldırganın DNS sunucularına DNS istekleri gerçekleştirmek, dışarıdan yükleme yapmak, masum görünen görüntülerden yükleri çıkarmak, yüklerini özel bir güvenilir kök çapa ile imzalamak gibi birkaç tekniği kullanan son derece karmaşık bir tehdittir. diğerlerinin yanı sıra sertifika yetkilisi” Avast söz konusu.

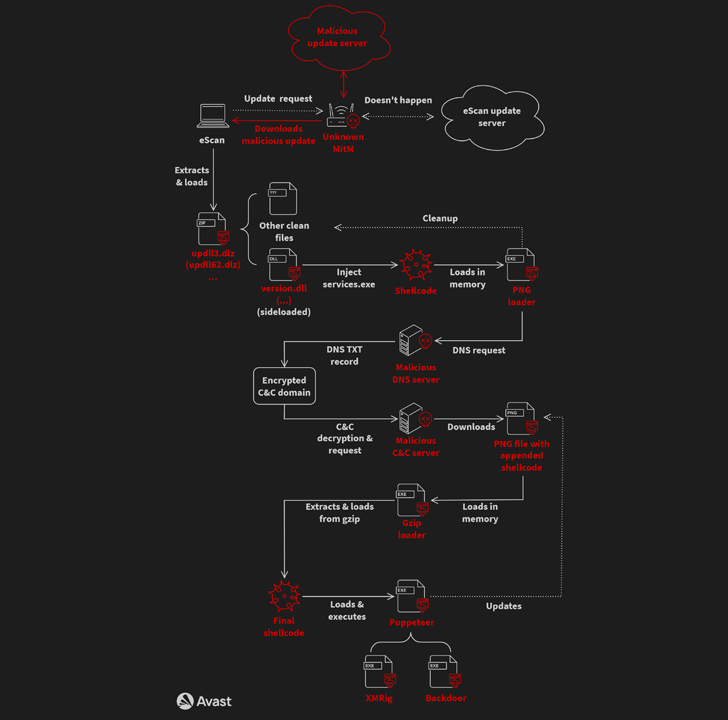

Karmaşık ve ayrıntılı enfeksiyon zinciri, özünde, kötü amaçlı yazılımı ortadaki düşman (AitM) saldırısı yoluyla yaymak için Hintli antivirüs satıcısı eScan’in güncelleme mekanizmasındaki bir güvenlik eksikliğinden yararlanıyor.

Özellikle, indirmelerin HTTPS kullanılarak imzalanmaması ve güvenliğinin sağlanmaması gerçeğinden yararlanarak paket dosyasını kötü amaçlı bir sürümle değiştirerek güncellemelerin ele geçirilmesini gerektirir. En az beş yıldır fark edilmeyen sorun, 31 Temmuz 2023 itibarıyla giderildi.

eScan yazılımı tarafından yürütülen hileli DLL (“updll62.dlz”), bir PNG dosya yükleyicisiyle başlayan çok aşamalı bir diziyi etkinleştirmek için bir DLL (“versiyon.dll”) yükler ve bu da sırayla kötü amaçlı DNS sunucularını kullanır. bir komuta ve kontrol (C2) sunucusuyla iletişime geçin ve kabuk kodu eklenmiş bir PNG dosyası getirin.

Araştırmacılar Jan Rubín ve Milánek, “GuptiMiner, DNS TXT yanıtları aracılığıyla C&C sunucularının gerçek hedef alan adreslerini sunmak için kendi DNS sunucularını barındırıyor” dedi.

“Kötü amaçlı yazılım, kötü amaçlı DNS sunucularına doğrudan bağlandığından, DNS protokolü DNS ağından tamamen ayrılır. Dolayısıyla hiçbir meşru DNS sunucusu, bu kötü amaçlı yazılımın trafiğini asla göremez.”

PNG dosyası daha sonra kabuk kodunu çıkarmak için ayrıştırılır; bu, Gzip kullanarak başka bir kabuk kodunun sıkıştırmasını açmak ve onu ayrı bir iş parçacığında yürütmek üzere tasarlanmış bir Gzip yükleyicisinin yürütülmesinden sorumludur.

Puppeteer olarak adlandırılan üçüncü aşama kötü amaçlı yazılım, tüm ipleri elinde tutuyor ve sonuçta XMRig kripto para madencisini ve arka kapıları virüslü sistemlere dağıtıyor.

Avast, yanal hareketi mümkün kılan, tehdit aktörünün komutlarını kabul eden ve gerektiğinde ek bileşenler sağlayan özelliklerle donatılmış iki farklı türde arka kapıyla karşılaştığını söyledi.

Araştırmacılar, “İlki, yerel ağın SMB taramasını sağlayan ve ağdaki potansiyel olarak savunmasız Windows 7 ve Windows Server 2008 sistemlerine ağ üzerinden yanal hareket sağlayan gelişmiş bir PuTTY Link yapısıdır” diye açıkladı.

“İkinci arka kapı çok modülerdir ve saldırgandan daha fazla modül kurma yönündeki komutları kabul etmenin yanı sıra yerel sistem üzerinde depolanan özel anahtarları ve kripto cüzdanlarını taramaya odaklanır.”

XMRig’in konuşlandırılması, normalde karmaşık ve titizlikle yürütülen bir operasyon için “beklenmedik” olarak tanımlandı ve madencinin, kurbanların uzlaşmanın gerçek boyutunu keşfetmesini engellemek için dikkat dağıtıcı bir rol oynaması olasılığını artırdı.

En az 2018’den beri aktif olduğu bilinen GuptiMiner, aynı zamanda anti-VM ve anti-debug hileleri, kod sanallaştırma, sistem kapatma olayları sırasında PNG yükleyicisini bırakma, yükleri Windows Kayıt Defteri’nde saklama ve kök sertifika ekleme gibi çeşitli tekniklerden de yararlanıyor. PNG yükleyici DLL’lerinin güvenilir görünmesini sağlamak için Windows’un sertifika deposuna.

Kimusky’ye olan bağlantılar, GuptiMiner tarafından veya enfeksiyon akışı yoluyla dağıtılmasa da “tüm GuptiMiner kampanyasında” kullanılan ve bir keylogger ile çakışmaları paylaşan bir bilgi hırsızından geliyor önceden tanımlanmış grup tarafından kullanıldığı şekliyle.

Şu anda kampanyanın hedeflerinin kim olduğu belli değil, ancak GuptiMiner eserleri Nisan 2018 gibi erken bir tarihte Hindistan ve Almanya’dan VirusTotal’a yüklendi; Avast telemetri verileri, muhtemelen güncel olmayan eScan istemcilerinden kaynaklanan yeni enfeksiyonları vurguluyor.

Bulgular Kore Ulusal Polis Teşkilatının (KNPA) seslendi Lazarus, Andariel ve Kimsuky gibi Kuzey Koreli hack ekiplerinin ülkedeki savunma sektörünü hedef alması ve bazılarından değerli verileri sızdırması nedeniyle.

Korea Economic Daily’den bir rapor söz konusu Tehdit aktörleri, Ekim 2022’den Temmuz 2023’e kadar 83 Güney Koreli savunma yüklenicisinin ağına sızdı ve bunlardan yaklaşık 10’unun gizli bilgilerini çaldı.