Tehdit aktörleri, 92.000 kadar internete açık D-Link ağa bağlı depolama (NAS) cihazını etkilediği söylenen bir çift güvenlik açığını aktif olarak tarıyor ve kullanıyor.

Şu şekilde izlendi: CVE-2024-3272 (CVSS puanı: 9,8) ve CVE-2024-3273 (CVSS puanı: 7,3), güvenlik açıklarının etkisi eski D-Link ürünleri Kullanım ömrü sonu (EoL) durumuna ulaşmış olanlar. D-Link, bir tavsiye niteliğindebir yama göndermeyi planlamadığını ve bunun yerine müşterileri yamaları değiştirmeye çağırdığını söyledi.

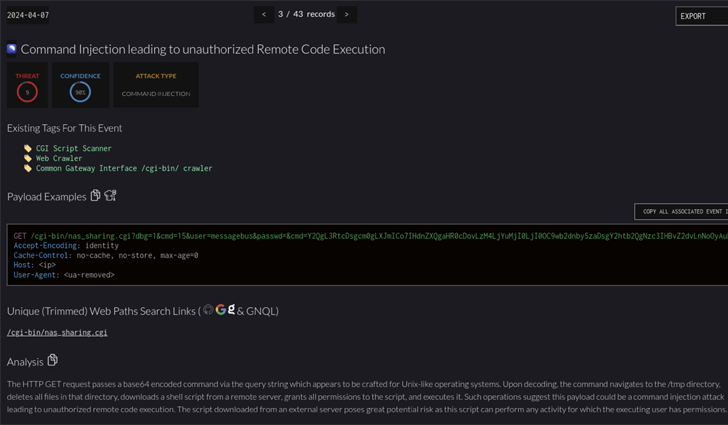

netsecfish adını kullanan güvenlik araştırmacısı, “Güvenlik açığı nas_sharing.cgi uri’de yer alıyor ve iki ana sorundan dolayı saldırıya açık: sabit kodlanmış kimlik bilgileri tarafından kolaylaştırılan bir arka kapı ve sistem parametresi yoluyla bir komut ekleme güvenlik açığı” söz konusu Mart 2024’ün sonlarında.

Kusurların başarılı bir şekilde kullanılması, etkilenen D-Link NAS cihazlarında keyfi komutların yürütülmesine yol açarak tehdit aktörlerine hassas bilgilere erişme, sistem yapılandırmalarını değiştirme ve hatta bir hizmet reddi (DoS) koşulunu tetikleme olanağı verebilir.

Sorunlar aşağıdaki modelleri etkilemektedir:

- DNS-320L

- DNS-325

- DNS-327L ve

- DNS-340L

Tehdit istihbaratı firması GreyNoise söz konusu saldırganları gözlemledi teşebbüs Mirai botnet kötü amaçlı yazılımını yaymak için kusurları silah haline getirmek, böylece D-Link cihazlarına uzaktan kumanda edilmesini mümkün kılmak.

Bir düzeltmenin olmaması durumunda Shadowserver Vakfı tavsiye etmek kullanıcıların ya bu cihazları çevrimdışına almaları ya da potansiyel tehditleri azaltmak için güvenlik duvarı ile korunan cihaza uzaktan erişime sahip olmaları.

Bulgular, Mirai botnet’lerinin sürekli olarak yeni güvenlik açıklarını adapte ettiğini ve repertuarlarına dahil ettiğini, tehdit aktörlerinin mümkün olduğunca çok sayıda cihazı ihlal etmek amacıyla bu sorunları kötüye kullanmak üzere tasarlanan yeni varyantları hızla geliştirdiğini bir kez daha gösteriyor.

Ağ cihazlarının mali motivasyonlu ve ulus devlet bağlantılı saldırganlar için ortak hedefler haline gelmesiyle birlikte bu gelişme, Palo Alto Networks Unit 42’nin, tehdit aktörlerinin hedef ağlardaki güvenlik açıklarını işaretlemek için giderek daha fazla kötü amaçlı yazılım tarafından başlatılan tarama saldırılarına yöneldiğini ortaya koymasıyla ortaya çıktı.

Şirket, “Bazı tarama saldırıları, muhtemelen virüslü makinelerdeki kötü amaçlı yazılımların yönlendirdiği iyi huylu ağlardan kaynaklanıyor” dedi. söz konusu.

“Saldırganlar, güvenliği ihlal edilmiş ana bilgisayarlardan tarama saldırıları başlatarak aşağıdakileri başarabilir: İzlerini gizlemek, coğrafi sınırlamayı atlamak, botnet’leri genişletmek, [and] Yalnızca kendi cihazlarını kullanarak elde edebileceklerine kıyasla daha yüksek hacimde tarama istekleri oluşturmak için güvenliği ihlal edilmiş bu cihazların kaynaklarından yararlanılıyor.”