MuddyWater olarak bilinen İranlı tehdit aktörünün, adı verilen yeni bir komuta ve kontrol (C2) altyapısına atfedildiği belirtiliyor. DarkBeatC2SimpleHarm, MuddyC3, PhonyC2 ve MuddyC2Go’dan sonra cephaneliğindeki en yeni araç haline geldi.

Deep Instinct güvenlik araştırmacısı Simon Kenin, “Ara sıra yeni bir uzaktan yönetim aracına geçerken veya C2 çerçevesini değiştirirken MuddyWater’ın yöntemleri sabit kalıyor.” söz konusu Geçen hafta yayınlanan teknik bir raporda.

Boggy Serpens, Mango Sandstorm ve TA450 olarak da adlandırılan MuddyWater’ın İran İstihbarat ve Güvenlik Bakanlığı’na (MOIS) bağlı olduğu değerlendiriliyor. En az 2017’den bu yana aktif olduğu ve çeşitli yasal Uzaktan İzleme ve Yönetim (RMM) çözümlerinin güvenliği ihlal edilmiş sistemlerde konuşlandırılmasına yol açan hedef odaklı kimlik avı saldırıları düzenlediği biliniyor.

Microsoft’tan elde edilen önceki bulgular, grubun Storm-1084 (diğer adıyla DarkBit) olarak takip edilen başka bir İran tehdit faaliyet kümesiyle bağları olduğunu ve DarkBit’in İsrail varlıklarına karşı yıkıcı saldırılar düzenlemek için erişimden yararlandığını gösteriyor.

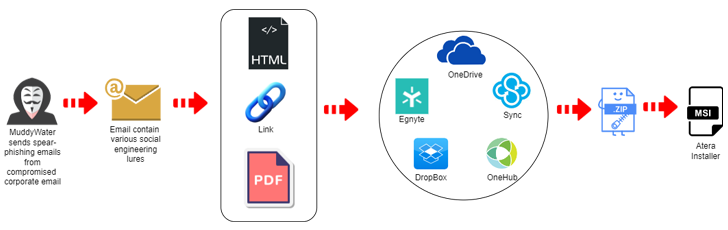

Ayrıntıları geçen ay Proofpoint tarafından açıklanan en son saldırı kampanyası, Atera Agent yazılımını sunmak için Egnyte gibi hizmetlerde barındırılan bağlantılar veya ekler içeren ele geçirilmiş hesaplardan gönderilen hedef odaklı kimlik avı e-postalarıyla başlıyor.

Söz konusu URL’lerden biri “kinneretacil.egnyte”[.]”kinneretacil” alt alanı İsrail’deki bir eğitim kurumu olan ve Rashim’in müşterisi olan “kinneret.ac.il”e atıfta bulunur ve bu kurum da Lord Nemesis (namı diğer Nemesis Kitten veya TunnelVision) tarafından ihlal edilmiştir. ülkedeki akademik sektörü hedef alan bir tedarik zinciri saldırısı.

Lord Nemesis’in İsrail’e yönelik “sahteci” bir operasyon olduğundan şüpheleniliyor. Nemesis Kitten’in, İran’ın İslam Devrim Muhafızları Birliği (IRGC) tarafından desteklenen, Mint Sandstorm’un bir alt grubu olan Najee Technology adlı özel bir müteahhitlik şirketi olduğunu da belirtmekte fayda var. Şirket, Eylül 2022’de ABD Hazinesi tarafından yaptırıma uğradı.

Kenin, “Bu önemli çünkü ‘Lord Nemesis’ Rashim’in e-posta sistemini ihlal edebilseydi, artık ‘Rashim’den aldıklarını bildiğimiz yönetici hesaplarını kullanarak Rashim’in müşterilerinin e-posta sistemlerini de ihlal etmiş olabilirler” diye açıkladı Kenin.

Bağlantı ağı, MuddyWater’ın bağlantıları dağıtmak için Kinneret ile ilişkili e-posta hesabını kullanmış olabileceği, böylece mesajlara güven yanılsaması vererek alıcıları bu mesajlara tıklamaları için kandırmış olabileceği ihtimalini artırdı.

Kenin ayrıca, “Kesin olmasa da, olayların zaman çerçevesi ve bağlamı, İran Devrim Muhafızları ile MOIS arasında İsrail örgütlerine ve bireylere mümkün olduğunca fazla zarar vermek için potansiyel bir el değiştirme veya işbirliğine işaret ediyor” diye ekledi.

Saldırılar aynı zamanda, enfekte uç noktaların yönetilmesinden sorumlu olan ve toplu olarak DarkBeatC2 olarak adlandırılan bir dizi etki alanına ve IP adresine dayanmasıyla da dikkat çekiyor. Bu, başka yollarla ilk erişim sağlandıktan sonra C2 sunucusuyla iletişim kurmak üzere tasarlanmış PowerShell kodu aracılığıyla gerçekleştirilir.

Buna göre bağımsız bulgular Palo Alto Networks Birim 42’den tehdit aktörünün Windows Kayıt Defteri’nin AutodialDLL işlevini kötüye kullanarak kötü amaçlı bir DLL dosyasını yan yükleme yaptığı ve sonuçta bir DarkBeatC2 etki alanıyla bağlantılar kurduğu gözlemlendi.

Mekanizma özellikle AutodialDLL kayıt defteri anahtarını kullanmak ve C2 çerçevesi için DLL’yi yüklemek üzere PowerShell’i çalıştıran zamanlanmış bir görev aracılığıyla kalıcılık oluşturmayı içerir. Siber güvenlik firması, tekniğin isimsiz bir Orta Doğu hedefini hedef alan bir siber saldırıda kullanıldığını söyledi.

MuddyWater tarafından C2 bağlantısı kurmak için benimsenen diğer yöntemler arasında hedef odaklı kimlik avı e-postası yoluyla gönderilen birinci aşama verinin kullanılması ve kötü amaçlı bir kitaplığın çalıştırılması için DLL yan yüklemesinden yararlanılması yer alıyor.

Başarılı bir iletişim, virüslü ana bilgisayarın, aynı sunucudan iki PowerShell betiği daha getiren PowerShell yanıtlarını almasına olanak tanır.

Betiklerden biri “C:ProgramDataSysInt.log” adlı dosyanın içeriğini okuyup bunları bir HTTP POST isteği aracılığıyla C2 sunucusuna iletmek üzere tasarlanmışken, ikinci betik ek yükleri elde etmek için periyodik olarak sunucuyu yoklar ve yürütmenin sonuçlarını “SysInt.log”a yazar. Bir sonraki aşamadaki yükün kesin niteliği şu anda bilinmiyor.

Kenin, “Bu çerçeve, MuddyWater tarafından kullanılan önceki C2 çerçevelerine benzer” dedi. “PowerShell onların ‘ekmek ve tereyağı’ olmaya devam ediyor.”

Meraklı Serpens, FalseFont Backdoor ile Savunma Sektörünü Hedefliyor

Açıklama, Birim 42’nin, Peach Sandstorm (diğer adıyla APT33, Curious Serpens, Elfin ve Refined Kitten) olarak bilinen İranlı bir tehdit aktörü tarafından havacılık ve savunma sektörlerini hedef alan saldırılarda kullanılan FalseFont adlı bir arka kapının iç işleyişini ortaya çıkarmasıyla geldi.

Güvenlik araştırmacıları Tom Fakterman, Daniel Frank ve Jerome Tujague, “Tehdit aktörleri, kurbanları arka kapıyı kurmaları için kandırmak amacıyla sahte bir işe alım süreci kullanarak meşru insan kaynakları yazılımını taklit ediyor.” söz konusuFalseFont’u “son derece hedefli” olarak tanımlıyor.

Kurulduktan sonra, bir havacılık ve uzay şirketinin kimliğine bürünen bir oturum açma arayüzü sunar ve kurbanın girdiği kimlik bilgilerinin yanı sıra eğitim ve istihdam geçmişini JSON formatında tehdit aktörü tarafından kontrol edilen bir C2 sunucusuna kaydeder.

implante etmekKullanıcı girişlerine yönelik grafik kullanıcı arayüzü (GUI) bileşeninin yanı sıra, sistemde kalıcılık sağlayan, sistem meta verilerini toplayan ve C2 sunucusundan gönderilen komutları ve işlemleri yürüten ikinci bir bileşeni de arka planda gizlice etkinleştirir.

FalseFont’un diğer özellikleri arasında dosya indirme ve yükleme, kimlik bilgilerini çalma, ekran görüntüleri yakalama, belirli işlemleri sonlandırma, PowerShell komutlarını çalıştırma ve kötü amaçlı yazılımı kendi kendine güncelleme yeteneği yer alır.