eXotic Visit adlı aktif bir Android kötü amaçlı yazılım kampanyası, özel web siteleri ve Google Play Store aracılığıyla dağıtılan kötü amaçlı yazılımlarla öncelikle Güney Asya’daki, özellikle de Hindistan ve Pakistan’daki kullanıcıları hedefliyor.

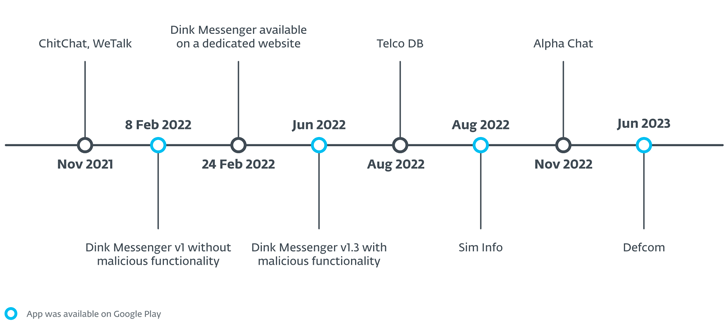

Slovak siber güvenlik firması, Kasım 2021’den bu yana devam eden faaliyetin bilinen herhangi bir tehdit aktörü veya grubuyla bağlantılı olmadığını söyledi. Operasyonun arkasındaki grubu bu isim altında takip ediyor Sanal İstilacılar.

“İndirilen uygulamalar meşru işlevsellik sağlar ancak aynı zamanda açık kaynaklı Android’den gelen kodları da içerir XploitSPY RAT,” ESET güvenlik araştırmacısı Lukáš Štefanko söz konusu Bugün yayınlanan teknik raporda.

Google Play’de bulunan uygulamaların sıfırdan 45’e kadar değişen çok az sayıda yüklemeye sahip olduğu kampanyanın doğası gereği oldukça hedefli olduğu söyleniyor. Uygulamalar daha sonra kaldırıldı.

Sahte ama işlevsel uygulamalar öncelikle Alpha Chat, ChitChat, Defcom, Dink Messenger, Signal Lite, TalkU, WeTalk, Wicker Messenger ve Zaangi Chat gibi mesajlaşma hizmetleri kılığına giriyor. Yaklaşık 380 mağdurun uygulamaları indirdiği ve bunları mesajlaşma amacıyla kullanmak üzere hesap oluşturduğu söyleniyor.

eXotic Visit’in bir parçası olarak ayrıca Sim Info ve Telco DB gibi uygulamalar da kullanılıyor; her ikisi de yalnızca Pakistan merkezli bir telefon numarası girerek SIM sahipleri hakkında ayrıntılı bilgi sağladığını iddia ediyor. Diğer uygulamalar Pakistan’da yemek siparişi hizmetinin yanı sıra Uzman Hastane (artık Trilife Hastanesi olarak yeniden markalandı) adı verilen meşru bir Hint hastanesi olarak da kullanılıyor.

XploitSPY, yüklendi adlı bir kullanıcı tarafından Nisan 2020 gibi erken bir tarihte GitHub’a RaoMK, XploitWizer adlı Hintli bir siber güvenlik çözümleri şirketi ile ilişkilidir. Aynı zamanda başka bir açık kaynaklı Android truva atının çatalı olarak da tanımlandı. L3MONBu da AhMyth’ten ilham alıyor.

Virüs bulaşmış cihazlardan GPS konumları, mikrofon kayıtları, kişiler, SMS mesajları, arama kayıtları ve pano içeriği gibi hassas verileri toplamasına olanak tanıyan çok çeşitli özelliklerle birlikte gelir; WhatsApp, Facebook, Instagram ve Gmail gibi uygulamalardan bildirim ayrıntılarını çıkarın; dosyaları indirin ve yükleyin; yüklü uygulamaları görüntüleyin; ve kuyruk komutları.

Üstelik kötü amaçlı uygulamalar, ekran görüntüleri, WhatApp, WhatsApp Business, Telegram ve GBWhatsApp olarak bilinen resmi olmayan bir WhatsApp modu ile ilgili çeşitli dizinlerdeki dosyaları numaralandırmak ve fotoğraf çekmek üzere tasarlanmıştır.

“Yıllar boyunca, bu tehdit aktörleri kötü amaçlı kodlarını gizleme, emülatör tespiti, gizlenme özellikleri ekleyerek özelleştirdiler. [command-and-control] adresler ve yerel bir kütüphanenin kullanımı” dedi Štefanko.

Yerel kitaplığın (“defcome-lib.so”) temel amacı, C2 sunucusu bilgilerini kodlanmış ve statik analiz araçlarından gizli tutmaktır. Bir emülatör tespit edilirse uygulama, tespitten kaçınmak için sahte bir C2 sunucusundan yararlanır.

Bazı uygulamalar, özellikle bu amaç için oluşturulmuş web siteleri (“chitchat.ngrok”) aracılığıyla yayılmaktadır.[.]GitHub’da barındırılan bir Android paket dosyasına (“ChitChat.apk”) bağlantı sağlayan. Kurbanların bu uygulamalara nasıl yönlendirildiği henüz belli değil.

Štefanko sözlerini şöyle tamamladı: “Dağıtım özel web sitelerinde başladı ve ardından resmi Google Play mağazasına bile taşındı.” “Kampanyanın amacı casusluktur ve muhtemelen Pakistan ve Hindistan’daki kurbanları hedef alıyor.”