Bulut çözümleri her zamankinden daha yaygın ve dolayısıyla daha görünür durumda.

Yalnızca 2023’te veri ihlallerinin şaşırtıcı bir şekilde %82’si genel, özel veya hibrit bulut ortamlarına yönelikti. Dahası, ihlallerin neredeyse %40’ı birden fazla bulut ortamını kapsıyor. Bir bulut ihlalinin ortalama maliyeti, genel ortalamanın üzerinde, 4,75 milyon dolardı. Bulutun fiili standart haline geldiği ve BT karar vericilerinin %65’inin, yeni çözümleri yükseltirken veya satın alırken ilk tercihlerinin bulut tabanlı hizmetler olduğunu doğruladığı bir dönemde, büyük önemine rağmen, bulut güvenliği hala birçok zorlukla karşı karşıyadır.

Bulutta Güvenlik Sorunları

En büyük engellerden biri görünürlük eksikliğidir. Görebildiğiniz ve dokunabildiğiniz fiziksel sunucuların aksine, bulut kaynakları genellikle geniş ağlara yayılmıştır, bu da şüpheli etkinliklerin izlenmesini zorlaştırır ve güvenlik açıklarının tespit edilmemesini sağlar. Diğer bir zorluk ise bulut sağlayıcı izin yönetimi sistemleri arasındaki tutarsızlıktır. Farklı sağlayıcıların verilere kimlerin erişebileceği ve bunları değiştirebileceği konusunda farklı kontrolleri vardır. Bu tutarsızlık karmaşıklık yaratır ve ihlallerin ana nedeni olan kazara yanlış yapılandırma riskini artırır.

Dahası, bulut dağıtımlarına (geliştirme, operasyonlar, güvenlik) birden fazla ekibin dahil olması, bulut güvenliğine ilişkin net sahiplik ve sorumluluk bulanıklaşabilir. Bu koordinasyon eksikliği, en iyi güvenlik uygulamalarının gözden kaçırıldığı veya atlandığı durumlara yol açabilir. Ek olarak, birçok saldırı bulut üzerinden şirket içi ortamlara veya tam tersi yönde hareket eder ve bu da her iki ortamı da riske atabilir.

Tüm bu zorluklar, kapsamlı görünürlük, standartlaştırılmış izin yönetimi ve net sorumluluk hatları sağlayan güçlü bulut güvenliği çözümlerine olan acil ihtiyacın altını çiziyor. Ancak güvenlik kaynakları, en iyi donanıma sahip ekiplerde bile oldukça zayıftır ve bulut güvenlik ekiplerinin, hepsi kritik kaynaklar üzerinde aynı etkiye sahip olmayabilecek binlerce açığa çıkma durumunu araştırması ve düzeltmesi beklenir. Bu, ilk önce neyin düzeltileceği ve tanımlanan tüm risklerin gerçekte nasıl ele alınacağı konusunda belirsizliğe yol açarak bulut ortamlarını siber saldırılara açık hale getirir.

Sürekli Maruz Kalma Yönetimi Önemlidir

Güvenlik ekiplerinin sayısız güvenlik açığını kovalamak yerine en kritik olanlara öncelik vermesi gerekiyor. Bu, en tehlikeli saldırı yollarını hızlı bir şekilde tespit edebilmek ve buluttaki gelişmiş saldırı yöntemlerine karşı önleyici eylemde bulunabilmek anlamına gelir.

Bulut güvenliği ekipleri, yüksek riskli alanlara odaklanarak büyük saldırıları önleyen, iş akışlarını kolaylaştıran ve birden fazla bulut ortamındaki gerçek tehditleri doğru bir şekilde raporlayan hedefli iyileştirme planları oluşturabilir. Bunu başarmanın anahtarı Sürekli Tehdit Maruziyeti Yönetimi (CTEM), siber saldırılara maruz kalmayı azaltan proaktif ve sürekli beş aşamalı bir program veya çerçevedir. İlk kez tarafından tanıtıldı 2022’de GartnerCTEM’in yüksek etkili saldırıları önlemek, iyileştirme verimliliğini artırmak ve gerçek riski raporlamak için gerekli olduğu kanıtlanmıştır.

Bilgisayar korsanlarının bulut güvenliğinizle noktaları birleştirme oyunu oynamasına izin vermeyin. E-Kitabımızda bulunmasını istemedikleri gizli haritayı keşfedin: ‘Buluttaki Saldırı Yollarının Gücü‘ Dijital kalenizi daha önce hiç olmadığı gibi görselleştirmeyi, engellemeyi ve güvenliğini sağlamayı öğrenin.

CTEM, şirket içi ortamlarda sonsuz sayıda riske maruz kalma listesi ve daha spesifik olarak güvenlik açıkları sorununu çözmek için tanıtıldı. En kritik riskleri vurgulayıp düzeltememek, güvenlik ekiplerinin kendi ortamlarında istismar edilebilir veya etkili olabilecek veya olmayabilecek CVE’leri düzeltmesine neden oluyor. Çoklu bulut ortamlarında güvenlik açıklarının listesi daha kısa olabilir, ancak yanlış yapılandırmalar ve yüksek ayrıcalıklı erişimle birlikte bunlar, saldırganların çoklu bulut ortamını ihlal etmek için kullanabileceği ve güvenlik ekiplerinin ele alması gereken uzun bir açık listesi oluşturur. Saldırıları engellemenin tek yolu, işletmeniz üzerinde en yüksek etkiye sahip riskleri tespit edip düzeltmektir. Bu, bulut ortamında CTEM çerçevesinin benimsenmesini gerektirir.

Çoklu Bulutta Önemli Olanları Onarın

Bulut güvenliği ekiplerinin önemli konuları düzeltmesine ve çoklu bulut ortamlarında yüksek etkili saldırıları engellemesine yardımcı olmak için kapsamlı bir CTEM programı, bulut kaynaklarını tehlikeye atabilecek en etkili varlıkları vurgulayacaktır. Bu çözümler, tehlikeye atılabilecek bulut kaynaklarını belirler ve saldırganların bunları tehlikeye atmak için kullanabileceği tüm açıkları keşfeder. Saldırganların yararlanabileceği saldırı yollarının haritalanması, çoklu bulut ortamında yararlanılabilecek en etkili açıkların önceliklendirilmesine ve doğrulanmasına, böylece öncelikle bunların ele alınmasına yardımcı olur.

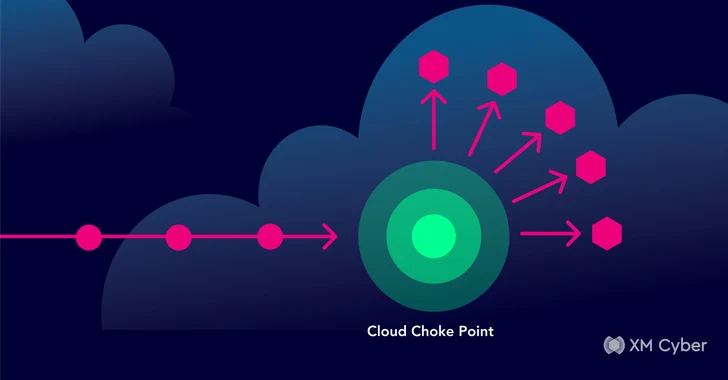

Örneğin saldırganın bakış açısını almak, en önemli tıkanma noktalarının belirlenmesine olanak tanır. Tıkanma noktaları, birden fazla saldırı yolunun tek bir teşhirde birleştiği, bulut savunmanızdaki kritik zayıflıklardır. Veritabanları, bilgisayarlar, kimlik kontrolleri ve daha fazlası gibi geniş bir kaynak ağına erişebilen saldırganlar tarafından kolaylıkla ihlal edilebilirler. Güvenlik ekipleri, bu yüksek etkili alanlara öncelik vererek saldırganlar için en çekici hedeflere odaklanarak güvenlik çabalarının getirisini en üst düzeye çıkarır. Yaygın tıkanıklıklar arasında internete bakan sistemler ve kullanılmayan erişim hesapları bulunur. Bunları ele almak, saldırı yüzeyini önemli ölçüde azaltarak tüm bulut ortamınızı etkili bir şekilde güçlendirir.

|

| Gelen ve giden saldırı yollarını gösteren Cloud Choke Point örneği |

Yüksek etkili maruz kalmanın başka bir örneği, önceden tanımlanmış yüksek ayrıcalıklı erişimden kaynaklanmaktadır. Önceden tanımlanmış yöneticiler gibi yüksek ayrıcalıklı hesaplar “oyun bitti” varlıkları olarak kabul edilir. Güvenliği ihlal edilirse saldırganlar ortalığı kasıp kavurabilir. CTEM’e yönelik kapsamlı bir yaklaşıma sahip olmak, bu hesapların belirlenmesine ve onları savunmasız bırakabilecek zayıf noktaların ortaya çıkarılmasına yardımcı olur. Bu, çok faktörlü kimlik doğrulama (MFA) veya kullanılmayan hizmet hesapları olmadan yönetici erişiminin tespit edilmesini içerir; Saldırganların istismar etmekten hoşlanacağı zayıf yönler.

Kritik risklerin ele alındığından emin olmak için gelişmiş risk yönetimi çözümleri, iyileştirme rehberliği ve alternatifleri sağlar. Çoğu zaman yüksek ayrıcalıklı hesaplar veya internete yönelik kaynaklar kısıtlanamaz, ancak bunlara yol açan saldırı yolunu analiz etmek, bunların istismar edilebilirliğini ve dolayısıyla risk düzeylerini azaltan bir düzeltme bulmayı mümkün kılar.

Hibrit Ortam Saldırılarını Durdurma

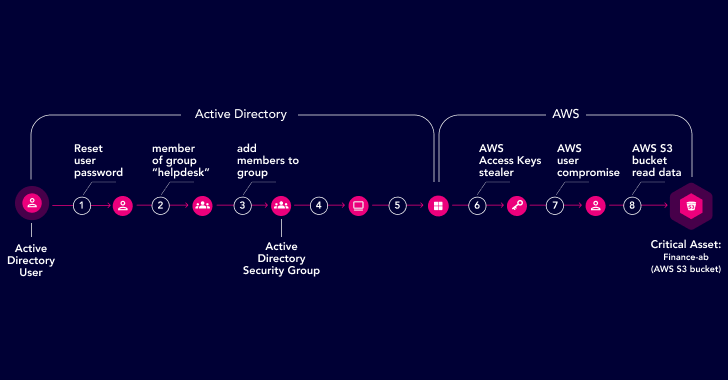

Saldırganlar hibrit ortamlarla sınırlı değildir ve savunucular da hibrit ortamların sınırlı olmadığından emin olmalıdır. Analiz eden çözümler hibrit saldırı yollarıŞirket içi ve çoklu bulut ortamlarındaki güvenlik ekipleri, siber tehditlere tam olarak nerede maruz kaldıklarını anlayarak saldırılara karşı bir adım önde olmalarını sağlar. Bu araçlar, müşterilerin bu açıkları ele almasına ve en kritik saldırı yollarını engellemesine yardımcı olmak için potansiyel ihlal noktaları, saldırı teknikleri, izin kullanımı ve iyileştirme alternatifleri hakkında eksiksiz ayrıntılar sağlar.

|

| MS Active Directory ve AWS genelinde örnek hibrit saldırı yolu |

Özet

Geleneksel bulut güvenliği, her zaman mevcut olan risklerin hacmiyle mücadele ederken, CTEM, belirli bir ortamdaki en kritik olanlara odaklanarak eyleme dönüştürülebilir bir iyileştirme planı sunar. CTEM’e doğru yaklaşım, şirket içi ve çoklu buluta ulaşarak tüm BT ortamınızı kapsar. Bu bütünsel yaklaşım, kör noktaları ortadan kaldırır ve kuruluşların reaktif savunmadan proaktif savunmaya geçiş yapmalarını sağlar. Kuruluşlar CTEM’i benimseyerek bulut tabanlı gelecekte başarılarını garantileyebilirler.

Not: Uzmanların katkıda bulunduğu bu makale, XM Cyber Güvenlik Araştırması Başkan Yardımcısı Zur Ulianitzky tarafından yazılmıştır.