Daha önce etkisiz hale getirildiği düşünülen bir botnet’in, Faceless adı verilen bir suç proxy hizmetini beslemek için kullanım ömrü sonu (EoL) küçük ev/küçük ofis (SOHO) yönlendiricilerini ve IoT cihazlarını köleleştirdiği gözlemlendi.

“AyHangi ortaya çıktı içinde 2014Lumen Technologies’deki Black Lotus Labs ekibi, Ocak ve Şubat 2024’te 88 ülkeden 40.000’den fazla bota ulaşırken sessizce çalışıyor.” söz konusu.

Yüzü olmayan, detaylı Güvenlik gazetecisi Brian Krebs tarafından Nisan 2023’te yazılan bu saldırı, anonimlik hizmetlerini diğer tehdit aktörlerine günde bir dolardan daha az bir maliyetle önemsiz bir ücret karşılığında sunan, kötü niyetli bir konut proxy hizmetidir.

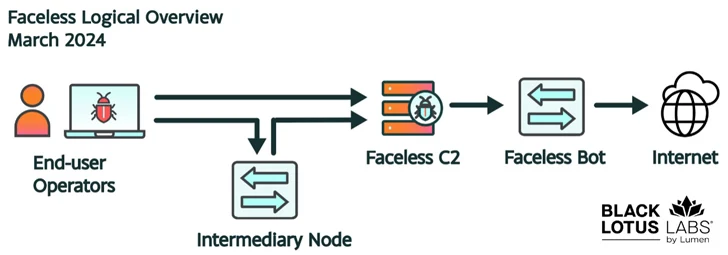

Bunu yaparken, müşterilerin kötü niyetli trafiğini, hizmette reklamı yapılan on binlerce ele geçirilmiş sistem üzerinden yönlendirmelerine ve bunların gerçek kökenlerini etkili bir şekilde gizlemelerine olanak tanır.

Faceless destekli altyapının, SolarMarker ve IcedID gibi kötü amaçlı yazılım operatörleri tarafından, IP adreslerini gizlemek amacıyla komuta ve kontrol (C2) sunucularına bağlanmak için kullanıldığı değerlendirildi.

Bununla birlikte, botların çoğunluğu şifre püskürtmek ve/veya veri sızdırmak için kullanılıyor ve öncelikle finans sektörünü hedef alıyor; virüs bulaşmış ana bilgisayarların %80’inden fazlası ABD’de bulunuyor.

Lumen, kötü niyetli aktiviteyi ilk olarak 2023’ün sonlarında gözlemlediğini, amacın EoL SOHO yönlendiricilerini ve IoT cihazlarını ihlal etmek, TheMoon’un güncellenmiş bir sürümünü dağıtmak ve sonuçta botnet’i Faceless’a kaydetmek olduğunu söyledi.

Saldırılar, bir C2 sunucusundan bir ELF yürütülebilir dosyasının getirilmesinden sorumlu olan bir yükleyicinin düşürülmesini gerektirir. Bu, kendisini diğer savunmasız sunuculara yayan bir solucan modülünü ve kullanıcı adına bottan internete giden trafiği proxy olarak kullanmak için kullanılan “.sox” adlı başka bir dosyayı içerir.

Ayrıca kötü amaçlı yazılım, iptables kuralları gelen TCP trafiğini 8080 ve 80 numaralı bağlantı noktalarına bırakmak ve üç farklı IP aralığından gelen trafiğe izin vermek. Ayrıca bir kişiyle iletişim kurmaya çalışır. NTP sunucusu Virüs bulaşmış cihazın internet bağlantısı olup olmadığını ve bir sanal alanda çalıştırılmadığını belirlemek amacıyla meşru NTP sunucuları listesinden.

Artık üretici tarafından desteklenmediklerinden ve zaman içinde güvenlik açıklarına karşı duyarlı hale geldiklerinden, EoL cihazlarının botnet oluşturmak için hedeflenmesi tesadüf değildir. Ayrıca cihazlara kaba kuvvet saldırıları yoluyla sızılması da mümkündür.

Proxy ağı üzerinde yapılan ek analizler, bulaşmaların %30’undan fazlasının 50 günden fazla sürdüğünü, cihazların yaklaşık %15’inin ise 48 saat veya daha kısa süre boyunca ağın bir parçası olduğunu ortaya çıkardı.

Şirket, “Faceless, ‘iSocks’ anonimlik hizmetinin küllerinden doğan müthiş bir proxy hizmeti haline geldi ve siber suçluların faaliyetlerini gizlemede ayrılmaz bir araç haline geldi” dedi. “TheMoon, Faceless proxy hizmetinin tek olmasa da birincil bot tedarikçisidir.”