Kimliği belirsiz saldırganlar, birçok bireysel geliştiricinin yanı sıra bir Discord bot keşif sitesi olan Top.gg ile ilişkili GitHub kuruluş hesabını da etkileyen karmaşık bir saldırı kampanyası düzenledi.

Checkmarx, “Tehdit aktörleri bu saldırıda, çalıntı tarayıcı çerezleri yoluyla hesap ele geçirme, doğrulanmış taahhütlerle kötü amaçlı kod ekleme, özel bir Python aynası kurma ve kötü amaçlı paketleri PyPI kayıt defterine yayınlama dahil olmak üzere birden fazla TTP kullandı.” söz konusu The Hacker News ile paylaşılan teknik bir raporda.

Yazılım tedarik zinciri saldırısının; şifreler, kimlik bilgileri ve diğer değerli veriler dahil olmak üzere hassas bilgilerin çalınmasına yol açtığı söyleniyor. Kampanyanın bazı yönleri şunlardı: önceden açıklandı ayın başında Mohammed Dief adlı Mısır merkezli bir geliştirici tarafından.

Bu esas olarak “files.txt” olarak bilinen resmi PyPI etki alanının akıllıca bir yazım hatasını ayarlamayı gerektiriyordu.pitonbarındırılan[.]org” adını vererek “files.org” adını verdi.pypibarındırılan[.]org” olarak adlandırılıyor ve bunu colorama gibi iyi bilinen paketlerin truva atı haline getirilmiş sürümlerini barındırmak için kullanıyor. Cloudflare o zamandan beri alanı devre dışı bıraktı.

Checkmarx araştırmacıları, “Tehdit aktörleri Colorama’yı (aylık 150 milyondan fazla indirmeye sahip oldukça popüler bir araç) alıp kopyaladılar ve kötü amaçlı kod yerleştirdiler” dedi. “Daha sonra, boşluk dolgusu kullanarak Colorama’daki zararlı yükü gizlediler ve bu değiştirilmiş sürümü, yazım hatası yapılmış alan sahte aynasında barındırdılar.”

Bu hileli paketler daha sonra github gibi GitHub depoları aracılığıyla yayıldı.[.]com/maleduque/Valorant-Checker ve github[.]com/Fronse/League-of-Legends-Checker’da yer alan bir gereksinimler.txt dosyasıpip paket yöneticisi tarafından kurulacak Python paketlerinin listesi olarak hizmet veren.

Yazım itibariyle aktif kalmaya devam eden bir depo: github[.]com/whiteblackgang12/Discord-Token-Generator“files.pypihosted” üzerinde barındırılan colorama’nın kötü amaçlı sürümüne bir referans içeren[.]org.”

Ayrıca kampanyanın bir parçası olarak değiştirilen gereksinimler.txt dosyası Top.gg’lerle ilişkili python-sdk 20 Şubat 2024’te editor-syntax adlı bir hesap tarafından. Sorun, depo yöneticileri tarafından giderildi.

“Editör-sözdizimi” hesabının Top.gg GitHub organizasyonunun meşru bir sağlayıcısı olduğunu ve Top.gg’in depolarına yönelik yazılı izinlere sahip olduğunu belirtmekte fayda var; bu da tehdit aktörünün bir saldırı gerçekleştirmek için doğrulanmış hesabı ele geçirmeyi başardığını gösterir. kötü niyetli taahhüt.

Checkmarx, “‘Editör-sözdizimi’nin GitHub hesabı muhtemelen çalınan çerezler yoluyla ele geçirilmiştir” dedi.

“Saldırgan, hesabın oturum çerezlerine erişim sağlayarak kimlik doğrulamasını atlamalarına ve GitHub kullanıcı arayüzünü kullanarak kötü amaçlı faaliyetler gerçekleştirmelerine olanak sağladı. Hesabı ele geçirmenin bu yöntemi, saldırganın hesabın şifresini bilmesini gerektirmediği için özellikle endişe verici.”

Dahası, kampanyanın arkasındaki tehdit aktörlerinin, tek bir işlemde hileli depolarda birden fazla değişiklik yaparak, require.txt dosyasındaki değişiklikleri gizlemek amacıyla tek örnekte 52 kadar dosyayı değiştirdiği söyleniyor.

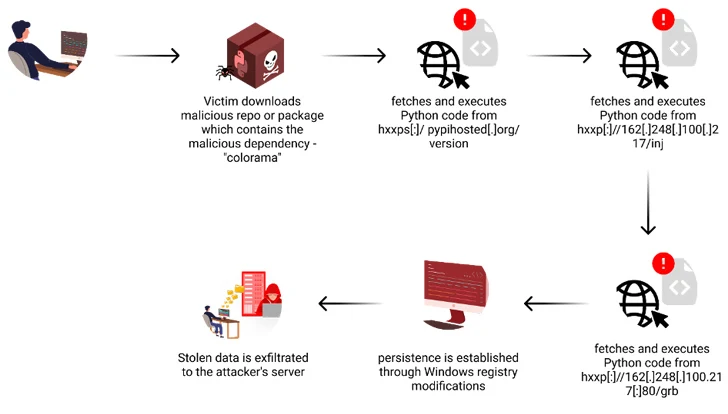

Sahte colorama paketine yerleştirilmiş kötü amaçlı yazılım, uzak bir sunucudan Python kodunun yürütülmesine yol açan çok aşamalı bir enfeksiyon dizisini etkinleştirir; bu da Windows Kayıt Defteri değişiklikleri yoluyla ana bilgisayarda kalıcılık oluşturma ve web’den veri çalma yeteneğine sahiptir. tarayıcılar, kripto cüzdanlar, Discord belirteçleri ve Instagram ve Telegram ile ilgili oturum belirteçleri.

Araştırmacılar, “Kötü amaçlı yazılım, adlarında veya uzantılarında belirli anahtar kelimeler bulunan dosyaları arayan bir dosya çalma bileşeni içeriyor” dedi. “Masaüstü, İndirilenler, Belgeler ve Son Dosyalar gibi dizinleri hedefler.”

Yakalanan veriler sonuçta GoFile ve Anonfiles gibi anonim dosya paylaşım hizmetleri aracılığıyla saldırganlara aktarılıyor. Alternatif olarak veriler, kurbanın makinesini izlemek için donanım tanımlayıcı veya IP adresinin yanı sıra HTTP istekleri kullanılarak tehdit aktörünün altyapısına da gönderilir.

Araştırmacı, “Bu kampanya, kötü niyetli aktörlerin PyPI ve GitHub gibi güvenilir platformlar aracılığıyla kötü amaçlı yazılım dağıtmak için kullandıkları karmaşık taktiklerin en önemli örneğidir” dedi.

“Bu olay, güvenilir kaynaklardan bile paketler ve depolar kurarken dikkatli olmanın önemini vurgulamaktadır. Bu tür saldırıların kurbanı olma riskini azaltmak için bağımlılıkları kapsamlı bir şekilde incelemek, şüpheli ağ etkinliğini izlemek ve sağlam güvenlik uygulamalarını sürdürmek çok önemlidir.”