Kuzey Kore bağlantılı tehdit aktörü Kimsuki (diğer adıyla Black Banshee, Emerald Sleet veya Springtail) hassas verileri toplamak amacıyla kötü amaçlı yazılım dağıtmak için Derlenmiş HTML Yardımı (CHM) dosyalarını vektör olarak kullanarak taktiklerini değiştirdiği gözlemlendi.

En az 2012’den beri aktif olan Kimsuky’nin Güney Kore’nin yanı sıra Kuzey Amerika, Asya ve Avrupa’da bulunan kuruluşları hedef aldığı biliniyor.

Rapid7’ye göre saldırı zincirleri, silah haline getirilmiş Microsoft Office belgelerinden, ISO dosyalarından ve Windows kısayol (LNK) dosyalarından yararlanıyor; grup aynı zamanda güvenliği ihlal edilmiş ana bilgisayarlara kötü amaçlı yazılım dağıtmak için CHM dosyalarını da kullanıyor.

Siber güvenlik firması, geçmişte gözlemlenen benzer ticari uygulamaları gerekçe göstererek, orta düzeyde bir güvenle bu aktiviteyi Kimsuky’ye bağladı.

Şirket, “Başlangıçta yardım dokümantasyonu için tasarlanmış olsa da, CHM dosyaları açıldığında JavaScript çalıştırabildiği için kötü amaçlı yazılım dağıtmak gibi kötü amaçlarla da istismar ediliyor.” söz konusu.

CHM dosyası bir ISO, VHD, ZIP veya RAR dosyası içinde yayılır; bu dosya, kalıcılığı ayarlamak ve toplama ve dışarı çıkarmadan sorumlu bir sonraki aşama yükünü getirmek için uzak bir sunucuya ulaşmak için bir Visual Basic Komut Dosyasını (VBScript) çalıştıran bir açılıştır. hassas veri.

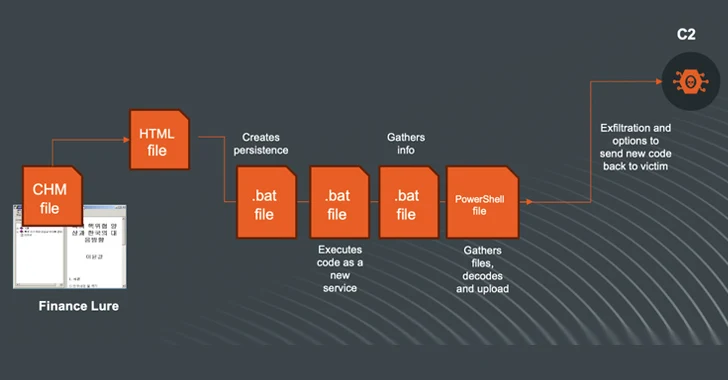

Rapid7, saldırıların devam ettiğini ve gelişmekte olduğunu ve Güney Kore merkezli kuruluşları hedef aldığını belirtti. Ayrıca, bilgileri toplamakla görevli toplu dosyaları bırakmak için başlangıç noktası olarak CHM dosyasını ve C2 sunucusuna bağlanmak ve verileri aktarmak için bir PowerShell komut dosyasını kullanan alternatif bir bulaşma dizisi de belirledi.

“Kod ve araçların çalışma şekli ve yeniden kullanımı, tehdit aktörünün kurbanlardan istihbarat toplamak için tekniklerini ve taktiklerini aktif olarak kullandığını ve iyileştirdiğini/yeniden şekillendirdiğini gösteriyor” dedi.

Bu gelişme, Broadcom’un sahibi olduğu Symantec’in, Kimsuky aktörlerinin meşru bir Kore kamu kurumunun bir uygulamasını taklit eden kötü amaçlı yazılım dağıttığını ortaya çıkarmasıyla ortaya çıktı.

Symantec, “Güvenliği aşıldığında, damlalık bir Endoor arka kapı kötü amaçlı yazılımını yüklüyor” söz konusu. “Bu tehdit, saldırganların kurbandan hassas bilgiler toplamasına veya ek kötü amaçlı yazılım yüklemesine olanak tanıyor.”

Golang merkezli Endoor’un, Troll Stealer (diğer adıyla TrollAgent) ile birlikte yakın zamanda Kore inşaatla ilgili bir derneğin web sitesinden güvenlik programları indiren kullanıcıları hedef alan siber saldırılarla bağlantılı olarak konuşlandırıldığını belirtmekte fayda var.

Bulgular ayrıca, Birleşmiş Milletler tarafından 2017 ile 2023 yılları arasında Kuzey Kore ulus devlet aktörleri tarafından gerçekleştirilen ve saldırılara yardımcı olmak amacıyla 3 milyar dolar yasadışı gelir elde eden 58 şüpheli siber saldırıya ilişkin başlatılan soruşturmanın ortasında geldi. nükleer silah programını geliştirmek.

Raporda, “Genel Keşif Bürosuna bağlı hack gruplarının gerçekleştirdiği yüksek hacimli siber saldırıların devam ettiği bildirildi.” söz konusu. “Eğilimler arasında savunma şirketlerinin ve tedarik zincirlerinin hedef alınması ve giderek artan bir şekilde altyapı ve araçların paylaşılması yer alıyor.”

Genel Keşif Bürosu (RGB), Kuzey Kore’nin birincil yabancı istihbarat servisidir ve Lazarus Grubu ve onun alt unsurları Andariel ve BlueNoroff ile Kimsuky olarak geniş çapta takip edilen tehdit kümelerinden oluşur.

Raporda ayrıca, “Kimsuky, potansiyel olarak kimlik avı e-postalarını kodlamak veya yazmak için büyük dil modelleri de dahil olmak üzere üretken yapay zekayı kullanmaya ilgi gösterdi” ifadesine yer verildi. “Kimsuky, ChatGPT kullanılarak gözlemlendi.”