Bir grup araştırmacı, spekülatif yürütmeyi destekleyen modern CPU mimarilerini etkileyen yeni bir veri sızıntısı saldırısı keşfetti.

Dublajlı Hayalet Yarışı (CVE-2024-2193), Spectre v1 (CVE-2017-5753) olarak bilinen geçici yürütme CPU güvenlik açığının bir varyasyonudur. Yaklaşım spekülatif uygulama ve yarış koşullarını birleştirir.

“Koşullu dallar kullanılarak uygulanan tüm yaygın senkronizasyon ilkelleri, bir dal yanlış tahmin saldırısı kullanılarak spekülatif yollarda mikro mimari olarak atlanabilir, mimari olarak yarış içermeyen tüm kritik bölgeleri Spekülatif Yarış Koşullarına (SRC’ler) dönüştürerek saldırganların hedeften bilgi sızdırmasına olanak tanır.” araştırmacılar söz konusu.

IBM Research Europe’daki Sistem Güvenliği Araştırma Grubu ve VUSec’in bulguları, Aralık 2023’te modern işlemcileri hedef alan SLAM adı verilen başka bir yan kanal saldırısını ortaya çıkardı.

Spectre, uygulamalar arasındaki izolasyon korumalarını atlayarak, bellekteki ayrıcalıklı verileri okumak için modern CPU’larda dal tahmini ve spekülatif yürütmeden yararlanan bir yan kanal saldırıları sınıfını ifade eder.

Spekülatif yürütme çoğu CPU tarafından kullanılan bir performans optimizasyon tekniği olsa da Spectre saldırıları, hatalı tahminlerin işlemcinin önbelleklerinde bellek erişimi veya hesaplama izleri bırakmasından yararlanır.

Spectre saldırısının arkasındaki araştırmacılar, “Spectre saldırıları, kurbanı, program talimatlarının kesinlikle seri hale getirilmiş sıralı işlenmesi sırasında gerçekleşmeyecek işlemleri spekülatif olarak gerçekleştirmeye teşvik eder ve kurbanın gizli bilgilerini gizli bir kanal aracılığıyla düşmana sızdırır.” kayıt edilmiş Ocak 2018’de.

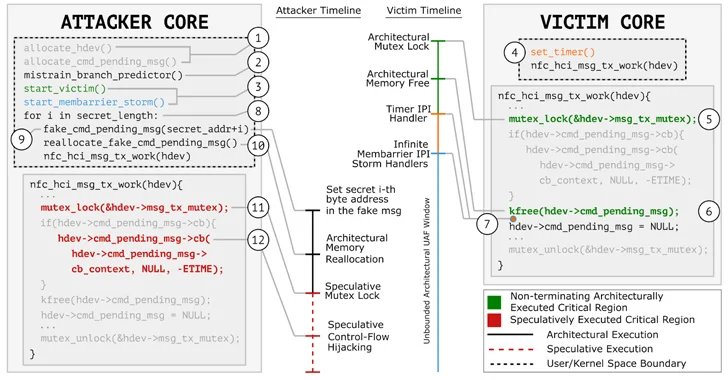

GhostRace’i dikkate değer kılan şey, kimliği doğrulanmamış bir saldırganın, Spekülatif Eşzamanlı Serbest Kullanım Sonrası (SCUAF) saldırısı olarak adlandırılan saldırıdan yararlanarak spekülatif yürütülebilir kod yollarına erişmek için yarış koşullarını kullanarak işlemciden rastgele veriler çıkarmasına olanak sağlamasıdır.

Bir yarış koşulu istenmeyen durum Bu durum, iki veya daha fazla işlemin aynı, paylaşılan kaynağa uygun senkronizasyon olmadan erişmeye çalışmasıyla ortaya çıkar, bu da tutarsız sonuçlara yol açar ve saldırganın kötü niyetli eylemler gerçekleştirmesi için bir fırsat penceresi açar.

CERT Koordinasyon Merkezi (CERT/CC) “Özellikler ve kullanım stratejisi açısından SRC güvenlik açığı klasik yarış durumuna benzer” dedi. açıkladı bir danışma belgesinde.

“Ancak saldırganın, yanlış spekülasyon yapılmış bir daldan (Spectre v1’e benzer) kaynaklanan geçici olarak yürütülen bir yolda söz konusu yarış durumunu istismar etmesi ve sonuçta saldırgana bilgi ifşa eden müstehcen bir kod parçacığını veya gadget’ı hedeflemesi açısından farklıdır.”

Net sonuç, CPU kaynaklarına erişimi olan bir saldırganın ana bilgisayar belleğinden rastgele hassas verilere erişmesine izin vermesidir.

“Koşullu dallar aracılığıyla senkronizasyon ilkellerini, o yolda herhangi bir serileştirme talimatı olmadan uygulayan ve koşullu izin veren herhangi bir mikro mimari (örneğin, x86, ARM, RISC-V, vb.) üzerinde çalışan herhangi bir yazılım, örneğin işletim sistemi, hipervizör vb. Spekülatif olarak yürütülecek şubeler SRC’lere karşı savunmasızdır.” VUSec söz konusu.

Sorumlu açıklamanın ardından AMD söz konusu Spectre için mevcut kılavuzu “bu güvenlik açığını azaltmak için geçerli olmaya devam ediyor.” Xen açık kaynak hipervizörünün bakımcıları, tüm sürümlerin etkilendiğini kabul etseler de bunun ciddi bir güvenlik tehdidi oluşturma ihtimalinin düşük olduğunu söylediler.

“Xen Güvenlik Ekibi, ihtiyati tedbir olarak, x86 üzerinde mevcut BRANCH_HARDEN’a benzer yeni bir LOCK_HARDEN mekanizmasının eklenmesi de dahil olmak üzere sağlamlaştırma yamaları sağladı.” Xen söz konusu.

“LOCK_HARDEN, Xen kapsamında bir güvenlik açığının varlığına ilişkin belirsizlik ve performans etkisine ilişkin belirsizlik nedeniyle varsayılan olarak kapalıdır. Ancak bu alanda daha fazla araştırma yapılmasını bekliyoruz ve bir hafifletici önlemin uygulamaya konulmasının ihtiyatlı olacağını düşünüyoruz. “