ABD siber güvenlik ve istihbarat teşkilatları uyardı Phobos fidye yazılımı Hükümeti ve kritik altyapı kuruluşlarını hedef alan saldırılar, tehdit aktörlerinin dosya şifreleyen kötü amaçlı yazılımları dağıtmak için benimsediği çeşitli taktik ve tekniklerin ana hatlarını çiziyor.

Hükümet, “Hizmet olarak fidye yazılımı (RaaS) modeli olarak yapılandırılmış olan Phobos fidye yazılımı aktörleri, belediye ve ilçe yönetimleri, acil servisler, eğitim, kamu sağlık hizmetleri ve kritik altyapı gibi kuruluşları hedef alarak birkaç milyon ABD dolarını başarıyla fidye etti.” söz konusu.

Tavsiye, ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), Federal Soruşturma Bürosu (FBI) ve Çok Eyaletli Bilgi Paylaşımı ve Analiz Merkezi’nden (MS-ISAC) geliyor.

Mayıs 2019’dan bu yana aktif olan Phobos fidye yazılımının bugüne kadar Eking, Eight, Elbie, Devos, Faust ve Backmydata olmak üzere birden fazla çeşidi tespit edildi. Geçtiğimiz yılın sonlarında Cisco Talos, 8Base fidye yazılımının arkasındaki tehdit aktörlerinin, finansal amaçlı saldırılarını gerçekleştirmek için Phobos fidye yazılımının bir çeşidinden yararlandıklarını ortaya çıkardı.

Phobos’un muhtemelen fidye yazılımının özel şifre çözme anahtarını kontrol eden merkezi bir otorite tarafından yakından yönetildiğini gösteren kanıtlar var.

Fidye yazılımı türünü içeren saldırı zincirleri, SmokeLoader gibi gizli yükleri düşürmek için genellikle kimlik avını ilk erişim vektörü olarak kullandı. Alternatif olarak, savunmasız ağlar, açıkta kalan RDP hizmetlerini arayarak ve kaba kuvvet saldırısı yoluyla bunlardan yararlanarak ihlal edilir.

Başarılı bir dijital izinsiz girişin ardından, tehdit aktörleri ek uzaktan erişim araçlarını bırakarak aşağıdaki avantajlardan yararlanır: proses enjeksiyon teknikleri kötü amaçlı kod yürütmek ve tespitten kaçınmak ve güvenliği ihlal edilmiş ortamlarda kalıcılığı korumak için Windows Kayıt Defteri değişiklikleri yapmak.

Ajanslar, “Ayrıca Phobos aktörlerinin, tokenleri çalmak, erişim kontrollerini atlamak ve SeDebugPrivilege sürecinden yararlanarak ayrıcalıkları artırmak için yeni süreçler oluşturmak için yerleşik Windows API işlevlerini kullandıkları gözlemlendi.” dedi. “Phobos aktörleri, etki alanı yöneticisi erişimine ulaşana kadar kurban makinelerde önbelleğe alınmış parola karmalarını kullanarak kimlik doğrulaması yapmaya çalışıyor.”

E-suç grubunun ayrıca aşağıdaki gibi açık kaynaklı araçları kullandığı da biliniyor: Kan Tazısı ve Sharphound aktif dizini numaralandırmak için. Dosya sızması: başarılı WinSCP ve Mega.io aracılığıyla, kurtarmayı zorlaştırmak amacıyla birim gölge kopyaları silinir.

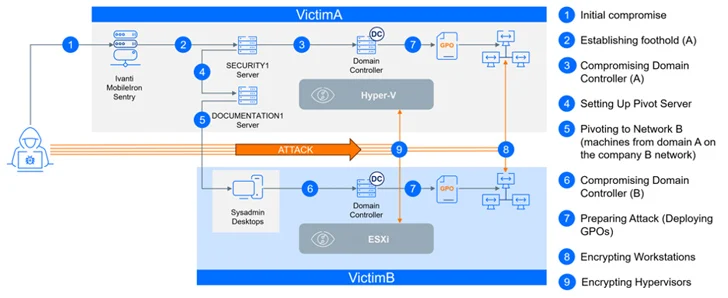

Açıklama, Bitdefender’ın aynı anda iki ayrı şirketi etkileyen, titizlikle koordine edilmiş bir fidye yazılımı saldırısını ayrıntılarıyla anlatmasıyla geldi. Senkronize ve çok yönlü olarak tanımlanan saldırının, CACTUS adlı bir fidye yazılımı aktörüne atfedildiği belirtiliyor.

Bitdefender teknik çözümler direktörü Martin Zugec, “CACTUS, farklı sunuculara çeşitli türlerde uzaktan erişim araçları ve tüneller yerleştirerek tek bir kuruluşun ağına sızmaya devam etti” dedi. söz konusu Geçen hafta yayınlanan bir raporda.

“Başka bir şirkete geçme fırsatını belirlediklerinde, diğer ağa sızmak için operasyonlarını bir anlığına duraklattılar. Her iki şirket de aynı grubun parçası, ancak bağımsız olarak çalışıyor, herhangi bir yerleşik güven ilişkisi olmaksızın ayrı ağları ve alanları sürdürüyor.”

Saldırı aynı zamanda isimsiz şirketin sanallaştırma altyapısını hedeflemesi açısından da dikkate değer; bu da CACTUS aktörlerinin Hyper-V ve VMware ESXi ana bilgisayarlarına saldırmak için odak noktalarını Windows ana bilgisayarlarının ötesine genişlettiklerini gösteriyor.

Ayrıca, Ağustos 2023’teki ilk açıklamasından 24 saatten daha kısa bir süre sonra internete açık bir Ivanti Sentry sunucusundaki kritik bir güvenlik açığından (CVE-2023-38035, CVSS puanı: 9,8) yararlandı ve bir kez daha yeni yayınlanan güvenlik açıklarının fırsatçı ve hızlı bir şekilde silahlandırıldığının altını çizdi. .

Fidye yazılımı, finansal motivasyona sahip tehdit aktörleri için büyük bir kazanç kaynağı olmaya devam ediyor ve ilk fidye yazılımı talepleri ortalama 600.000 dolar Arctic Wolf’a göre 2023’te bir önceki yıla göre %20’lik bir artış. 2023’ün 4. çeyreği itibarıyla kurban başına ortalama fidye ödemesi 568.705 dolar seviyesinde bulunuyor.

Dahası, fidye talebinin ödenmesi gelecekte koruma anlamına gelmiyor. Bir kurbanın verilerinin ve sistemlerinin güvenli bir şekilde kurtarılacağına ve saldırganların çalınan verileri yer altı forumlarında satmayacağına veya onlara tekrar saldırmayacağına dair hiçbir garanti yoktur.

Veri Paylaşıldı Siber güvenlik şirketi Cybereason tarafından “şaşırtıcı bir şekilde %78” [of organizations] fidyeyi ödedikten sonra tekrar saldırıya uğradı; bunların %82’si bir yıl içinde, bazı durumlarda aynı tehdit aktörü tarafından. Bu kurbanların %63’ünden “ikinci seferde daha fazla ödeme yapması istendi.”