Kötü şöhretli Lazarus Grubu aktörleri, çekirdek düzeyinde erişim elde etmek ve güvenliği ihlal edilmiş ana bilgisayarlarda güvenlik yazılımını devre dışı bırakmak için Windows Çekirdeğindeki yakın zamanda yamalı bir ayrıcalık yükseltme kusurunu sıfır gün olarak kullandı.

Söz konusu güvenlik açığı CVE-2024-21338 (CVSS puanı: 7,8) bir saldırganın SİSTEM ayrıcalıkları kazanmasına izin verebilir. Bu sorun, Salı Yaması güncellemelerinin bir parçası olarak bu ayın başlarında Microsoft tarafından çözüldü.

Microsoft, “Saldırganın bu güvenlik açığından yararlanabilmesi için öncelikle sistemde oturum açması gerekir” dedi. söz konusu. “Bir saldırgan daha sonra güvenlik açığından yararlanabilecek ve etkilenen sistemin kontrolünü ele geçirebilecek özel hazırlanmış bir uygulamayı çalıştırabilir.”

Güncellemelerin yayınlandığı tarihte CVE-2024-21338’in aktif olarak kullanıldığına dair herhangi bir belirti olmamasına rağmen, Redmond Çarşamba günü kusur için “Kullanılabilirlik değerlendirmesini” “Kullanım Tespit Edildi” olarak revize etti.

Saldırıların ne zaman gerçekleştiği henüz belli değil ancak güvenlik açığının Windows 10 sürüm 1703’te (RS2/15063) 0x22A018 IOCTL (giriş/çıkış kontrolünün kısaltması) işleyicisinin ilk kez uygulandığı sırada ortaya çıktığı söyleniyor.

Siber güvenlik tedarikçisi Avast keşfetti Bu hata için yöneticiden çekirdeğe bir istismar, kusurun silah haline getirilmesiyle elde edilen çekirdek okuma/yazma ilkelinin Lazarus Grubuna “yalnızca veri içeren FudModule kök kitinin güncellenmiş bir sürümünde doğrudan çekirdek nesnesi manipülasyonu gerçekleştirmesine” olanak tanıdığını söyledi “

FudModule kök kitinin ilk olarak Ekim 2022’de ESET ve AhnLab tarafından, bir saldırganın güvenlik açığı bulunan bir sürücüyü yerleştirdiği Kendi Savunmasız Sürücünüzü Getirin (BYOVD) saldırısı yoluyla virüslü ana bilgisayarlardaki tüm güvenlik çözümlerinin izlenmesini devre dışı bırakabildiği bildirildi. ayrıcalıkları artırmaya yönelik bilinen veya sıfır gün kusuru.

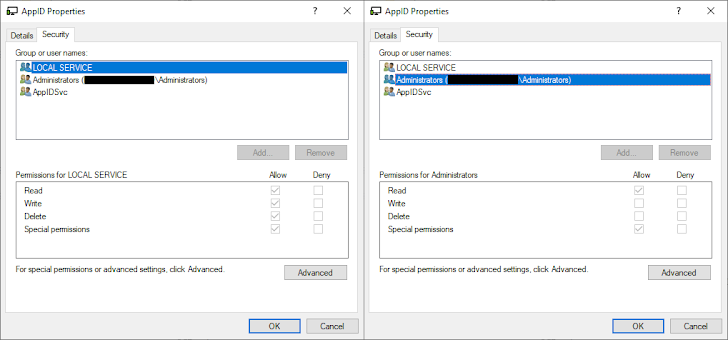

En son saldırıyı önemli kılan şey, “hedef makinede zaten yüklü olduğu bilinen bir sürücüdeki sıfır günü istismar ederek BYOVD’nin ötesine geçmesidir.” Bu duyarlı sürücü appid.sys adlı Windows bileşeninin çalışması için çok önemlidir. Uygulama kilitleyici uygulama kontrolünden sorumludur.

Lazarus Grubu tarafından tasarlanan gerçek dünyadaki istismar, tüm güvenlik kontrollerini atlayacak ve FudModule rootkit’ini çalıştıracak şekilde rastgele kod yürütmek için appid.sys sürücüsünde CVE-2024-21338’i kullanmayı gerektiriyor.

Güvenlik araştırmacısı Jan Vojtěšek, kötü amaçlı yazılımın aktif geliştirme aşamasında olduğunu belirterek, “FudModule, Lazarus’un kötü amaçlı yazılım ekosisteminin geri kalanına yalnızca gevşek bir şekilde entegre edildi ve Lazarus, rootkit’i kullanma konusunda çok dikkatli, yalnızca doğru koşullar altında talep üzerine dağıtıyor.” dedi.

FudModule, sistem günlükçülerini devre dışı bırakarak tespitten kaçmaya yönelik adımlar atmanın yanı sıra, AhnLab V3 Endpoint Security, CrowdStrike Falcon, HitmanPro ve Microsoft Defender Antivirus (eski adıyla Windows Defender) gibi belirli güvenlik yazılımlarını kapatmak üzere tasarlanmıştır.

Bu gelişme, Kuzey Koreli bilgisayar korsanlığı gruplarıyla ilişkili yeni bir teknik karmaşıklık düzeyine işaret ediyor ve gelişmiş gizlilik ve işlevsellik için cephaneliğini sürekli olarak yeniliyor. Aynı zamanda tespit edilmesini engellemek ve takiplerini daha da zorlaştırmak için kullanılan ayrıntılı teknikleri de göstermektedir.

Düşman kolektifin platformlar arası odağı aynı zamanda şu gerçeğiyle de örneklendirilmektedir: gözlemlendi Apple macOS sistemlerine gizlice kötü amaçlı yazılım yüklemek için sahte takvim toplantısı davet bağlantılarının kullanılması, daha önce Aralık 2023’te SlowMist tarafından belgelenen bir kampanyaydı.

Vojtěšek, “Lazarus Grubu en üretken ve uzun süredir devam eden gelişmiş kalıcı tehdit aktörleri arasında olmayı sürdürüyor” dedi. “FudModule rootkit’i, Lazarus’un cephaneliğinde bulundurduğu en karmaşık araçlardan birini temsil eden en son örnek olarak hizmet ediyor.”