ABD hükümeti, bu ay gibi yakın bir tarihte sağlık sektörünü hedef alan BlackCat (diğer adıyla ALPHV) fidye yazılımı saldırılarının yeniden canlandığı konusunda uyarıda bulunuyor.

Hükümet, “Aralık 2023’ün ortasından bu yana sızdırılan yaklaşık 70 kurban arasında en çok sağlık sektörü mağdur oldu” dedi. söz konusu güncellenmiş bir danışma belgesinde.

“Bu muhtemelen ALPHV/BlackCat yöneticisinin, Aralık 2023’ün başlarında gruba ve altyapısına karşı operasyonel eylem sonrasında bağlı kuruluşlarını hastaneleri hedef almaya teşvik eden gönderisine bir yanıttır.”

Uyarı, Federal Soruşturma Bürosu (FBI), Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA) ve Sağlık ve İnsani Hizmetler Bakanlığı’nın (HHS) izniyle geliyor.

BlackCat fidye yazılımı operasyonu, koordineli bir kolluk kuvveti operasyonunun karanlık sızıntı sitelerine el konulmasıyla geçen yılın sonlarında büyük bir darbe aldı. Ancak grubun sitelerin kontrolünü yeniden ele geçirmesi ve bugüne kadar aktif kalmaya devam eden yeni bir TOR veri sızıntısı portalına geçmesiyle bu yayından kaldırma işleminin başarısızlıkla sonuçlandığı ortaya çıktı.

Prudential Financial, LoanDepot, Trans-Northern Pipelines ve UnitedHealth Group yan kuruluşuna yapılan saldırıların sorumluluğunu üstlenerek son haftalarda kritik altyapı kuruluşlarına karşı da saldırılarını artırdı. Optimum.

Bu gelişme, ABD hükümetinin, e-suç grubunun önemli üyelerinin ve bağlı kuruluşlarının belirlenmesine yol açacak bilgiler için 15 milyon dolara kadar mali ödüller duyurmasına yol açtı.

BlackCat’in fidye yazılımı çılgınlığı, geçen hafta Birleşik Krallık Ulusal Suç Ajansı (NCA) tarafından yürütülen benzer kesinti çabalarının ardından LockBit’in geri dönüşüyle aynı zamana denk geliyor.

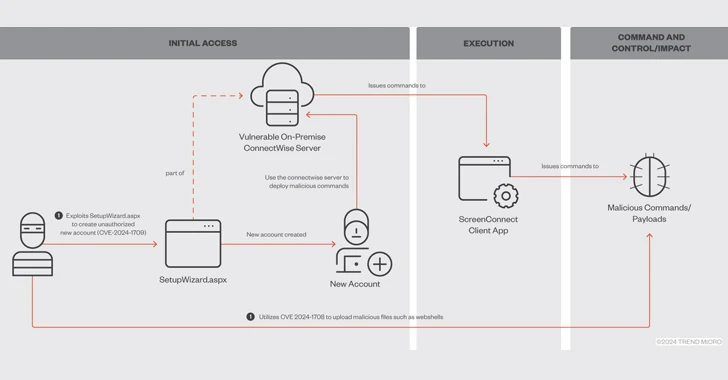

Bir göre rapor SC Magazine’den yapılan bir araştırmaya göre, tehdit aktörleri ConnectWise’ın ScreenConnect uzak masaüstü ve erişim yazılımında yakın zamanda açıklanan kritik güvenlik açıklarından yararlanarak Optum’un ağını ihlal etti.

Hassas sistemlerde uzaktan kod yürütülmesine izin veren kusurlar da tespit edildi silah haline getirilmiş Black Basta ve Bl00dy fidye yazılımı çetelerinin yanı sıra diğer tehdit aktörleri tarafından Cobalt Strike Beacons, XWorm ve hatta Atera, Syncro ve başka bir ScreenConnect istemcisi gibi diğer uzaktan yönetim araçlarını sunmak için kullanılıyor.

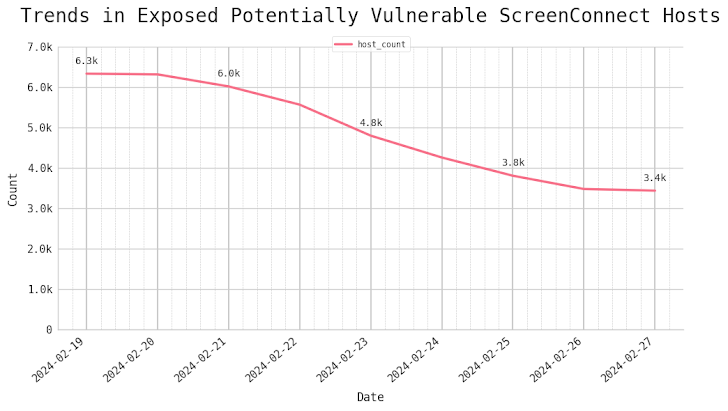

Saldırı yüzeyi yönetim firması Censys, 27 Şubat 2024 itibarıyla çoğunluğu ABD, Kanada, İngiltere, Avustralya, Almanya, Fransa, Hindistan’da bulunan ve potansiyel olarak savunmasız olan en az 3.400 çevrimiçi ScreenConnect ana bilgisayarının açığa çıktığını gözlemlediğini söyledi. Hollanda, Türkiye ve İrlanda.

Censys güvenlik araştırmacısı Himaja Motheram, “ScreenConnect gibi uzaktan erişim yazılımlarının tehdit aktörleri için ana hedef olmaya devam ettiği açık” dedi söz konusu.

Bulgular, RansomHouse, Rhysida gibi fidye yazılımı grupları ve Phobos’un bir çeşidi olarak ortaya çıkıyor. Verilerime geri dön devam etti anlaşmak ABD, İngiltere, Avrupa ve Orta Doğu’daki çeşitli kuruluşlar.

Bu siber suç gruplarının daha incelikli ve karmaşık taktiklere yöneldiğinin bir işareti olarak RansomHouse, dosya şifreleyen kötü amaçlı yazılımı geniş ölçekte dağıtmak için MrAgent adlı özel bir araç geliştirdi.

“MrAgent, üzerinde çalışmak üzere tasarlanmış bir ikili programdır. [VMware ESXi] Hipervizörlerin tek amacı fidye yazılımının çok sayıda hipervizör sistemine sahip geniş ortamlarda dağıtımını otomatikleştirmek ve izlemektir.” Trellix söz konusu. MrAgent’ın ayrıntıları ilk kez gün ışığına çıktı Eylül 2023’te.

Bazı fidye yazılımı gruplarının benimsediği bir diğer önemli taktik ise kendi blogları, Telegram kanalları veya veri sızıntısı web siteleri (KELA) aracılığıyla doğrudan ağ erişimini yeni bir para kazanma yöntemi olarak satmaktır. söz konusu.

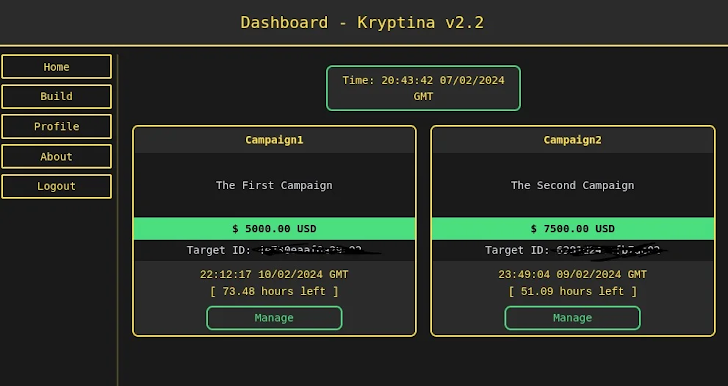

Bu aynı zamanda, Aralık 2023’te yer altı forumlarında ortaya çıkan ve o zamandan bu yana yaratıcısı tarafından BreachForums’ta ücretsiz olarak sunulan, Kryptina olarak bilinen, Linux’a özel, C tabanlı bir fidye yazılımı tehdidinin kamuya duyurulmasının ardından geldi.

SentinelOne araştırmacısı Jim Walter, “RaaS kaynak kodunun kapsamlı belgelerle birlikte yayınlanmasının, Linux sistemlerine yönelik fidye yazılımı saldırılarının yayılması ve etkisi üzerinde önemli etkileri olabilir.” söz konusu.

“Bu, muhtemelen fidye yazılımı oluşturucunun çekiciliğini ve kullanışlılığını artırarak siber suç ekosistemine daha fazla düşük vasıflı katılımcıyı çekecektir. Aynı zamanda birden fazla yan ürünün gelişmesine ve saldırıların artmasına yol açması yönünde de önemli bir risk vardır.”