Kuzey Kore devleti destekli tehdit aktörlerinin dünya çapında savunma sektörünü hedef alan bir siber casusluk kampanyasına bağlandığı iddia ediliyor.

Almanya Federal Anayasayı Koruma Dairesi (BfV) ve Güney Kore Ulusal İstihbarat Servisi (NIS) tarafından yayınlanan ortak bildiride, kurumlar saldırıların amacının gelişmiş savunma teknolojilerini “uygun maliyetli” bir şekilde yağmalamak olduğunu söyledi. .

“Rejim, konvansiyonel silahları modernize etmek ve performansını artırmak ve balistik füzeler, keşif uyduları ve denizaltılar dahil yeni stratejik silah sistemleri geliştirmek için askeri teknolojileri kullanıyor.” kayıt edilmiş.

Ünlü Lazarus Grubu, Dream Job adlı uzun süredir devam eden bir operasyonun parçası olarak savunma sektörüne sızmak için sosyal mühendislik kullanımını içeren iki hackleme olayından birinden sorumlu tutuldu. Kampanya Ağustos 2020’den bu yana birkaç dalga halinde devam ediyor.

Bu saldırılarda tehdit aktörleri, kazançlı iş fırsatları sunup konuşmayı WhatsApp gibi farklı bir mesajlaşma servisine kaydırmadan önce potansiyel hedeflere yaklaşmak ve onlarla güven oluşturmak için ya sahte bir profil oluşturuyor ya da LinkedIn gibi platformlarda meşru ancak güvenliği ihlal edilmiş profillerden yararlanıyor. işe alım sürecini başlatmak.

Daha sonra kurbanlara, başlatıldığında bilgisayarlarını tehlikeye atmak için enfeksiyon prosedürünü etkinleştiren kötü amaçlı yazılımlarla dolu kodlama ödevleri ve iş teklifi belgeleri gönderiliyor.

Ajanslar, “Evrensel olarak çalışanların iş teklifleri hakkında meslektaşlarıyla veya işverenleriyle konuşmaması durumu, saldırganın ekmeğine yağ sürüyor” dedi.

“Lazarus Grubu kampanya boyunca araçlarını değiştirdi ve duruma uygun ne varsa geliştirme yeteneğine sahip olduğunu birçok kez gösterdi.”

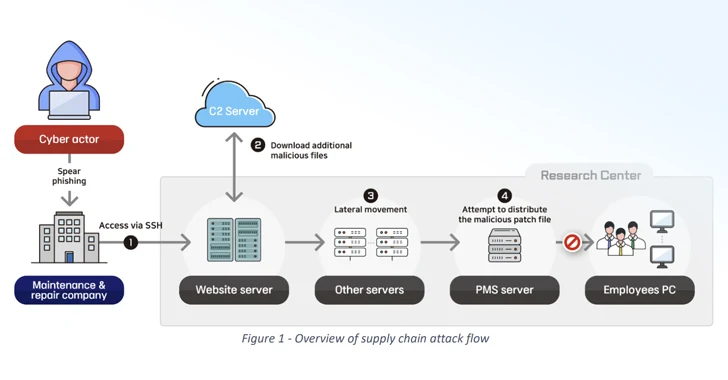

İkinci vaka, 2022’nin sonlarına doğru, araştırma merkezinin web sunucularından birinin bakımından sorumlu isimsiz bir şirkete yazılım tedarik zinciri saldırısı gerçekleştirilerek savunma araştırma merkezine yapılan izinsiz girişle ilgilidir.

BfV ve NIS, “Siber aktör, araştırma merkezinin yama yönetim sistemi (PMS) aracılığıyla uzaktan kumandalı kötü amaçlı yazılım dağıtarak araştırma tesisine daha da sızdı ve iş portallarının çeşitli hesap bilgilerini ve e-posta içeriklerini çaldı.” dedi.

Kuzey Kore merkezli başka bir tehdit aktörü tarafından gerçekleştirilen ihlal, beş aşamadan oluştu:

- Web sunucusu bakım şirketine saldırın, SSH kimlik bilgilerini çalın ve araştırma merkezi sunucusuna uzaktan erişim sağlayın

- Bir tünel açma yazılımı ve Python tabanlı bir indirici dahil olmak üzere curl komutlarını kullanarak ek kötü amaçlı araçları indirin

- Yatay hareket gerçekleştirin ve çalışan hesabı kimlik bilgilerini yağmalayın

- Dosya yükleme ve indirme, kod yürütme ve sistem bilgilerini toplama yetenekleriyle birlikte gelen truva atı haline getirilmiş bir güncellemeyi başarısız bir şekilde dağıtmak için çalınan güvenlik yöneticisinin hesap bilgilerinden yararlanın

- Uzaktan erişim için bir web kabuğu dağıtmak ve hedef odaklı kimlik avı e-postaları göndermek için web sitesindeki dosya yükleme güvenlik açığını silahlandırarak hedef ortamda kalıcı olun

Ajanslar, “Aktör, yüksek düzeyde güvenlik sağlayan hedefine doğrudan saldırı yapmaktan kaçındı, bunun yerine satıcısı olan bakım ve onarım şirketine ilk saldırıyı gerçekleştirdi” dedi. “Bu, aktörün iki taraf arasındaki güvene dayalı ilişkiden yararlandığını gösteriyor.”

Güvenlik bülteni, BfV ve NIS tarafından yıllar içinde yayınlanan ikinci bültendir. Mart 2023’te ajanslar, Kimsuky aktörlerinin kullanıcıların Gmail gelen kutularını çalmak için sahte tarayıcı uzantıları kullandığı konusunda uyardı. Kimsuky, Kasım 2023’te ABD hükümeti tarafından onaylandı.

Bu gelişme, blockchain analiz firması Chainalytic’in, Lazarus Group’un geçen yılın sonlarında Sinbad’ın kapatılmasının ardından çalınan gelirleri aklamak için YoMix bitcoin karıştırıcısını kullanmaya geçtiğini ortaya çıkarmasıyla ortaya çıktı; bu da onların kolluk kuvvetlerinin eylemlerine yanıt olarak işleyiş tarzlarını uyarlama yeteneklerini gösteriyor.

Şirket, “Sinbad, daha önce bu karmaşık siber suçluların başvurduğu Tornado Cash’e yaptırım uygulanmasının hemen ardından, 2022’de Kuzey Kore’ye bağlı bilgisayar korsanlarının tercih ettiği bir karıştırıcı haline geldi.” söz konusu. “Sinbad’ın ortadan kalkmasıyla Bitcoin tabanlı mikser YoMix onun yerini aldı.”

Kötü niyetli faaliyetler, geniş Lazarus şemsiyesi altında faaliyet gösteren ve stratejik amaçlarına ulaşmak için siber casusluktan kripto para birimi hırsızlıklarına, fidye yazılımlarına ve tedarik zinciri saldırılarına kadar bir dizi hackleme operasyonuna giriştiği bilinen çok sayıda Kuzey Kore hackleme biriminin işidir. hedefler.