Finlandiya merkezli Ukraynalı kuruluşlar, IDAT Loader adlı bir kötü amaçlı yazılım yükleyiciyi kullanarak Remcos RAT olarak bilinen ticari bir uzaktan erişim truva atını dağıtan kötü niyetli bir kampanyanın parçası olarak hedef alındı.

Saldırının, Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA) tarafından UAC-0184 takma adı altında takip edilen bir tehdit aktörüne atfedildiği belirtildi.

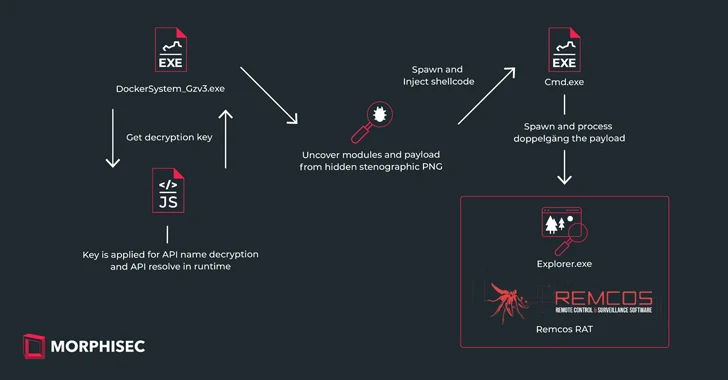

Morphisec araştırmacısı Michael Dereviashkin, “IDAT Loader’ın bir parçası olan saldırıda steganografi bir teknik olarak kullanıldı” dedi söz konusu The Hacker News ile paylaşılan bir raporda. “Steganografik veya ‘Stego’ teknikleri iyi bilinmesine rağmen, savunmadan kaçınmadaki rollerini anlamak, bu tür taktiklere karşı nasıl savunma yapılacağını daha iyi anlamak önemlidir.”

Hijack Loader adı verilen başka bir yükleyici ailesiyle örtüşen IDAT Loader, son aylarda DanaBot, SystemBC ve RedLine Stealer gibi ek yüklere hizmet vermek için kullanıldı. Ayrıca TA544 olarak takip edilen bir tehdit aktörü tarafından kimlik avı saldırıları yoluyla Remcos RAT ve SystemBC’yi dağıtmak için kullanıldı.

Kimlik avı kampanyası – ilk kez açıklandı Ocak 2024’ün başlarında CERT-UA tarafından – IDAT Loader’ın konuşlandırılmasına yol açan bir enfeksiyon zincirini başlatmak için bir başlangıç noktası olarak savaş temalı yemlerin kullanılmasını gerektirir; bu da, Remcos’u bulmak ve çıkarmak için yerleşik bir steganografik PNG kullanır. FARE.

Geliştirme CERT-UA olarak geliyor açıklığa kavuşmuş Ülkedeki savunma kuvvetlerinin, Signal anlık mesajlaşma uygulaması aracılığıyla, yükleme ve yürütme yeteneğine sahip PowerShell tabanlı bir kötü amaçlı yazılım olan COOKBOX’u çalıştıran bubi tuzaklı bir Microsoft Excel belgesini dağıtmak üzere hedef alındığı belirtildi. cmdlet’ler. CERT-UA, aktiviteyi UAC-0149 adlı bir kümeye bağladı.

Aynı zamanda, 8 Şubat 2024’ten bu yana PikaBot kötü amaçlı yazılımını yayan kötü amaçlı yazılım kampanyalarının, şu anda aktif olarak geliştirilmekte olan güncellenmiş bir varyantı kullanarak yeniden canlanmasını da takip ediyor.

Elastic Security Labs, “PikaBot yükleyicinin bu sürümü, yeni bir paket açma yöntemi ve yoğun bir gizleme yöntemi kullanıyor” söz konusu. “Çekirdek modül, yeni bir dize şifre çözme uygulaması, gizleme işlevinde değişiklikler ve diğer çeşitli değişiklikleri ekledi.”