Muhtemelen Dışişleri Bakanlığı Rusya Konsolosluk Departmanı (MID) tarafından kullanılan bir aracın yükleyicisine, adlı bir uzaktan erişim truva atı göndermek üzere arka kapı açıldı. Konni RAT (diğer adıyla UpDog).

Bulgular, faaliyetin Rusya’yı hedef alan Kore Demokratik Halk Cumhuriyeti (DPRK) bağlantı noktası aktörlerinden kaynaklandığını öne süren Alman siber güvenlik şirketi DCSO’dan geliyor.

Konni (diğer adıyla Opal Sleet, Osmium veya TA406) faaliyet kümesi, Konni RAT’ı Rus kuruluşlarına karşı konuşlandırma konusunda yerleşik bir modele sahiptir ve tehdit aktörü aynı zamanda en azından Ekim 2021’den bu yana MID’ye yönelik saldırılarla da bağlantılıdır.

Kasım 2023’te Fortinet FortiGuard Laboratuvarları, tehlikeye atılmış Windows ana bilgisayarlarından hassas bilgileri toplayabilen kötü amaçlı yazılım dağıtmak için Rusça Microsoft Word belgelerinin kullanıldığını ortaya çıkardı.

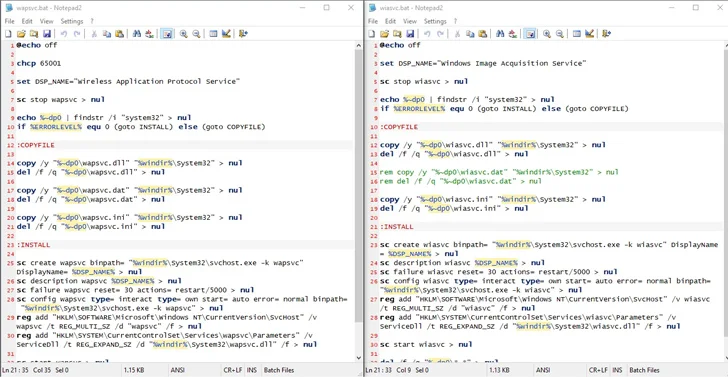

DCSO, Konni RAT’ın yazılım yükleyicilerinde paketlenmesinin bir teknik olduğunu söyledi önceden kabul edilmiş Grup tarafından Ekim 2023’te Truva Atı’nı dağıtmak için Spravki BK adlı arka kapılı bir Rus vergi beyannamesi yazılımından yararlanıldığı tespit edildi.

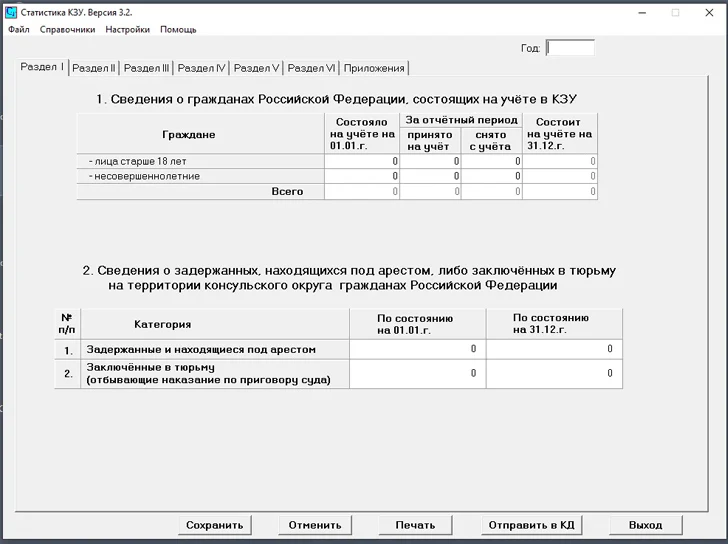

Berlin merkezli şirket, “Bu örnekte, arka kapılı yükleyicinin ‘Statistika KZU’ (Cтатистика КЗУ) adlı bir araç için olduğu görülüyor” dedi. söz konusu.

“Yükleyiciyle birlikte verilen yükleme yolları, dosya meta verileri ve kullanım kılavuzlarına dayanarak, […] Yazılım, Rusya Dışişleri Bakanlığı (MID) bünyesinde dahili kullanım için, özellikle de yıllık rapor dosyalarının yurtdışı konsolosluklardan (КЗУ — консульские загранучреждения) güvenli bir kanal aracılığıyla MID Konsolosluk Departmanına iletilmesi için tasarlanmıştır.”

Truva atı haline getirilmiş yükleyici, başlatıldığında daha sonraki talimatları beklemek üzere bir komut ve kontrol (C2) sunucusuyla bağlantı kurmak için bulaşma dizisini başlatan bir MSI dosyasıdır.

Dosya aktarımı ve komut yürütme yetenekleriyle birlikte gelen uzaktan erişim truva atının 2014 gibi erken bir tarihte kullanıma sunulduğuna ve ayrıca Kimsuky ve ScarCruft (diğer adıyla APT37) olarak bilinen diğer Kuzey Koreli tehdit aktörleri tarafından da kullanıldığına inanılıyor.

Kamuya açık olmadığı göz önüne alındığında, tehdit aktörlerinin yükleyiciyi nasıl ele geçirdiği şu anda belli değil. Ancak Rusya’yı hedef alan casusluk operasyonlarının uzun geçmişinin, daha sonraki saldırılar için olası araçları belirlemelerine yardımcı olabileceğinden şüpheleniliyor.

Kuzey Kore ise Rusya’nın hedef alınması yeni değil, gelişme tam ortasında geliyor artan jeopolitik yakınlık iki ülke arasında. Hermit Kingdom’dan devlet medyası rapor edildi Bu hafta Rusya Devlet Başkanı Vladimir Putin, lider Kim Jong Un’a Rus yapımı lüks bir araba hediye etti.

“Bir dereceye kadar bu bir sürpriz olmamalı; artan stratejik yakınlığın, Kuzey Kore’nin Rus dış politika planlamasını değerlendirme ve doğrulama ihtiyacının devam etmesi nedeniyle, mevcut Kuzey Kore toplama ihtiyaçlarının tamamen geçersiz kılınması beklenemez. Hedefler,” dedi DCSO.