Hafta sonu boyuncabirisi Çin hükümetinin bilgisayar korsanlığı yüklenicisi I-Soon’dan çalındığı anlaşılan dosya ve belgeleri içeren bir önbellek yayınladı.

Bu sızıntı, siber güvenlik araştırmacılarına ve rakip hükümetlere, Çin hükümetinin özel yüklenicilerin kolaylaştırdığı hackleme operasyonlarının perdesinin arkasına bakma konusunda benzeri görülmemiş bir şans veriyor.

Gibi hack ve sızıntı operasyonu 2015 yılında İtalyan casus yazılım üreticisi Hacking Team’i hedef alan I-Soon sızıntısı, I-Soon’un Hindistan, Kazakistan, Malezya, Pakistan, Tayvan ve Tayland’daki şirketlerin ve devlet kurumlarının hacklenmesine karıştığı iddiasını gösteren şirket belgelerini ve dahili iletişimleri içeriyor , diğerleri arasında.

Sızdırılan dosyalar Kod paylaşım sitesi GitHub’ta yayınlandı Cuma gününde. O zamandan bu yana, Çin’deki hackleme operasyonlarını izleyen gözlemciler hararetli bir şekilde dosyaları araştırdı.

Siber güvenlik firması Recorded Future’da tehdit istihbaratı analisti olan Jon Condra, “Bu, Çin güvenlik hizmetleri için siber casusluk ve hedefli saldırı hizmetleri sağladığından şüphelenilen bir şirketle bağlantılı en önemli veri sızıntısını temsil ediyor” dedi.

Google’ın sahibi olduğu Mandiant’ın baş analisti John Hultquist’e göre bu sızıntı “dar kapsamlı ama derin” dedi. “Herhangi bir istihbarat operasyonunun iç işleyişine nadiren bu kadar sınırsız erişime sahip oluyoruz.”

Siber güvenlik firması SentinelOne’da analist olan Dakota Cary, bir blogda yazdım “Bu sızıntı, devlete bağlı bir bilgisayar korsanlığı yüklenicisinin iç operasyonlarına türünün ilk örneği olan bir bakış sunuyor.”

Ve ESET kötü amaçlı yazılım araştırmacısı Matthieu Tartare, sızıntının “istihbarat analistlerinin gözlemledikleri bazı güvenlik ihlallerini I-Soon’a bağlama tehdidinde bulunmasına yardımcı olabileceğini” söyledi.

Sızıntıyı ilk öğrenen kişilerden biri, Azaka’dan geçen Tayvanlı bir tehdit istihbarat araştırmacısıydı. Pazar günü Azaka uzun bir konu yayınladım Eski adıyla Twitter olan X’te, 2022 gibi yakın bir tarihe ait görünen bazı belge ve dosyalar analiz ediliyor. Araştırmacı, I-Soon tarafından Windows, Mac’ler, iPhone’lar ve Android cihazlar için geliştirilen casusluk yazılımının yanı sıra, bilgisayar korsanlığı yapmak için tasarlanmış donanım hackleme cihazlarını vurguladı. Wi-Fi şifrelerini kırabilecek, Wi-Fi cihazlarını takip edebilecek ve Wi-Fi sinyallerini bozabilecek gerçek dünyadaki durumlarda kullanılabilir.

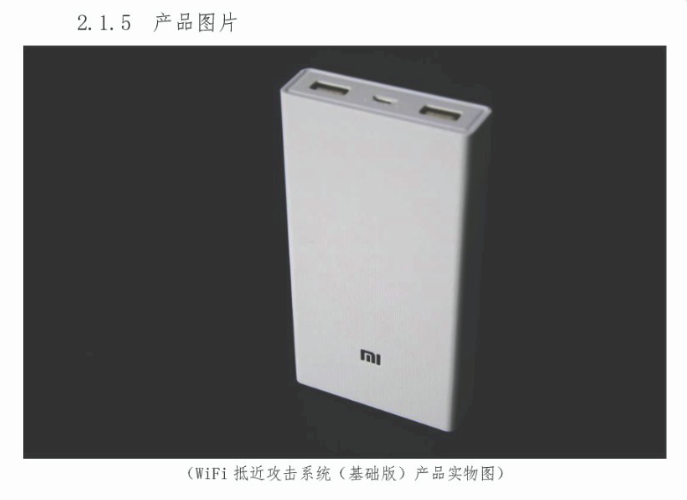

I-Soon’un “WiFi Yakın Alan Saldırı Sistemi, Wi-Fi ağlarını hacklemek için kullanılan ve harici pil görünümünde gelen bir cihaz. (Ekran görüntüsü: Azaka)

Azaka, TechCrunch’a şunları söyledi: “Biz araştırmacılar sonunda orada işlerin bu şekilde yürüdüğüne ve APT gruplarının hemen hemen biz sıradan işçiler gibi çalıştığına (korkunç ücretler almaları dışında) dair bir onaya sahibiz.” Büyük hükümet ağlarını ihlal etmek için kazançlı bir pazar var.” APT veya gelişmiş kalıcı tehditler, genellikle bir hükümet tarafından desteklenen bilgisayar korsanlığı gruplarıdır.

Araştırmacıların analizine göre belgeler, I-Soon’un Çin Kamu Güvenliği Bakanlığı, Devlet Güvenlik Bakanlığı, Çin ordusu ve donanması için çalıştığını gösteriyor; ve I-Soon ayrıca Tibetliler ve Çin’in batı bölgesi Sincan’da yaşayan Müslüman bir topluluk olan Uygurlar gibi azınlıkların hedef alınmasına yardımcı olmak için Çin genelindeki yerel kolluk kuvvetlerine hizmetlerini sundu ve sattı.

Belgeler I-Soon’u APT41’e bağlıyor. Çin hükümetinin hack grubu 2012’den bu yana aktif olduğu ve dünya çapında sağlık, telekom, teknoloji ve video oyunu endüstrilerindeki farklı sektörlerdeki kuruluşları hedef aldığı bildiriliyor.

Ayrıca, I-Soon sızıntısında bulunan bir IP adresi, dijital haklar örgütü Citizen Lab’ın ele geçirdiği bir kimlik avı sitesine ev sahipliği yapıyordu. 2019’daki bir bilgisayar korsanlığı kampanyasında Tibetlilere karşı kullanıldı. O dönemde Citizen Lab araştırmacıları hackleme grubuna “Zehirli Sazan” adını vermişti.

Azaka ve diğerleri, I-Soon çalışanları ile yönetim arasındaki sohbet kayıtlarını da buldu; bunların bazıları son derece sıradan, çalışanların kumar hakkında konuşması ve popüler Çin kiremit tabanlı oyun mahjong’u oynaması gibi.

Cary, I-Soon çalışanlarına ne kadar ya da ne kadar az ücret ödendiğini gösteren belge ve sohbetlerin altını çizdi.

Bize Ulaşın

I-Soon veya Çin hükümetinin hacklemeleri hakkında daha fazla bilginiz var mı? Çalışmayan bir cihazdan Lorenzo Franceschi-Bicchierai ile +1 917 257 1382 numaralı telefondan Signal üzerinden veya Telegram, Keybase ve Wire @lorenzofb aracılığıyla veya e-posta yoluyla güvenli bir şekilde iletişime geçebilirsiniz. TechCrunch’a SecureDrop aracılığıyla da ulaşabilirsiniz.

“55.000 dolar alıyorlar [US] Cary, TechCrunch’a “2024 doları cinsinden Vietnam Ekonomi Bakanlığı’nı hacklemek böyle bir hedef için çok fazla bir para değil” dedi. “Bu bana Çin’in yüksek değerli bir hedefe yönelik bir operasyon yürütmesinin ne kadar ucuz olduğunu düşündürüyor. Peki bu, kuruluşun güvenliğinin doğası hakkında ne söylüyor?

Cary’ye göre sızıntı aynı zamanda araştırmacıların ve siber güvenlik firmalarının, paralı asker korsanlık gruplarının geçmiş faaliyetlerine dayanarak gelecekteki potansiyel eylemlerini ihtiyatlı bir şekilde değerlendirmeleri gerektiğini gösteriyor.

Cary, “Bu, bir tehdit aktörünün, özellikle de Çin hükümetinin bir yüklenicisi olduğunda, önceki hedefleme davranışının, gelecekteki hedeflerinin göstergesi olmadığını gösteriyor” dedi. “Dolayısıyla bu organizasyona bakıp ‘ah sadece sağlık sektörünü hacklediler ya da X, Y, Z endüstrisini hacklediler ve bu ülkeleri hacklediler’ demek işe yaramaz.’ Bunların ne olduğuna cevap veriyorlar [government] kurumlar talep ediyor. Ve bu ajanslar farklı bir şey talep edebilir. Yeni bir büro ve yeni bir lokasyonla iş bulabilirler.”

Washington DC’deki Çin Büyükelçiliği yorum talebine yanıt vermedi.

I-Soon’un destek gelen kutusuna gönderilen bir e-posta yanıtsız kaldı. İsimsiz iki I-Soon çalışanı Associated Press’e söyledi Şirketin çarşamba günü bir toplantı yaptığını ve çalışanlara sızıntının işlerini etkilemeyeceğini ve “normal şekilde çalışmaya devam etmelerini” söylediğini söyledi.

Şu aşamada sızdırılan belge ve dosyaları kimin yayınladığına dair bir bilgi bulunmuyor ve GitHub yakın zamanda sızdırılan önbelleği kaldırdı kendi platformundan. Ancak birçok araştırmacı, daha olası açıklamanın hoşnutsuz mevcut veya eski bir çalışan olduğu konusunda hemfikir.

“Bu sızıntıyı bir araya getirenler ona içindekiler tablosunu vermişler. Sızıntının içindekiler kısmında ise çalışanların düşük ücretlerden ve işletmenin mali koşullarından şikayetçi olduğu görülüyor” dedi Cary. “Sızıntı şirketi utandıracak şekilde yapılandırılmış.”