İlk erişim için Redis sunucularını hedef alan yeni bir kötü amaçlı yazılım kampanyasının, güvenliği ihlal edilmiş Linux ana bilgisayarlarında kripto para madenciliği yapma nihai hedefiyle gözlemlendiği görüldü.

Cado güvenlik araştırmacısı Matt Muir, “Bu özel kampanya, veri deposunun kendisine karşı bir dizi yeni sistem zayıflatma tekniğinin kullanılmasını içeriyor.” söz konusu teknik bir raporda.

Cryptojacking saldırısı, derleme zamanı gizleme ve Linux makinelerinde kalıcı olma özelliği ile donatılmış bir Golang ELF ikili programı olan Migo kod adlı kötü amaçlı yazılım tarafından kolaylaştırılıyor.

Bulut güvenlik şirketi, kampanyayı, aşağıdaki yapılandırma seçeneklerini devre dışı bırakarak güvenlik savunmasını düşürmek üzere tasarlanmış Redis bal küplerini hedef alan “olağandışı bir komut dizisi” tespit ettikten sonra tespit ettiğini söyledi:

Redis sunucusuna dış ağlardan ek komutlar göndermek ve fazla dikkat çekmeden gelecekte kullanımları kolaylaştırmak amacıyla bu seçeneklerin kapatıldığından şüpheleniliyor.

Bu adımı, tehdit aktörlerinin biri saldırgan tarafından kontrol edilen bir SSH anahtarına, diğeri ise daha önce tespit edilen bir teknik olan Transfer.sh adlı bir dosya aktarım hizmetinden kötü amaçlı birincil veriyi alan bir cron işine işaret eden iki Redis anahtarı oluşturması takip ediyor. 2023’ün başlarında.

Migo’yu Transfer.sh kullanarak getirmek için kullanılan kabuk komut dosyası, bir curl veya wget komutu kullanılarak elde edilen bir Pastebin dosyasına gömülüdür.

|

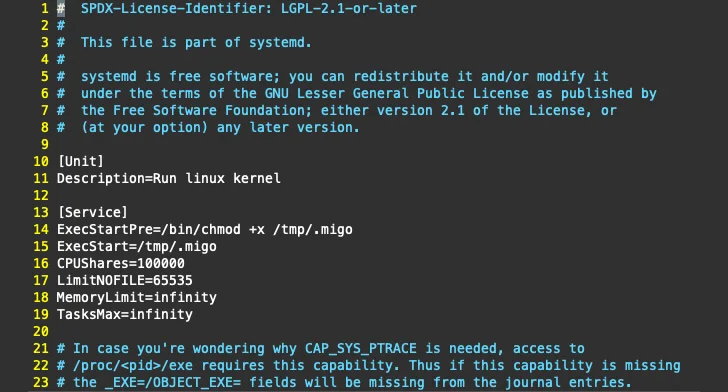

| Kalıcılık |

Go tabanlı ELF ikili dosyası, tersine mühendisliğe direnecek mekanizmalar içermesinin yanı sıra, GitHub’da barındırılan bir XMRig yükleyicisi için indirici görevi görür. Ayrıca kalıcılığı sağlamak, rakip madencileri sonlandırmak ve madenciyi başlatmak için bir dizi adımın gerçekleştirilmesinden de sorumludur.

Bunun da ötesinde Migo, Güvenliği Geliştirilmiş Linux’u devre dışı bırakır (SELinux) ve Qcloud ve Alibaba Cloud gibi bulut sağlayıcılarının bilgi işlem örneklerinde paketlenmiş izleme aracıları için kaldırma komut dosyalarını arar. Ayrıca, işlemleri ve disk üzerindeki yapıtları gizlemek için libprocesshider adlı popüler kullanıcı modu kök kitinin değiştirilmiş bir sürümünü (“libsystemd.so”) dağıtır.

Bu eylemlerin TeamTNT gibi bilinen cryptojacking gruplarının benimsediği taktiklerle örtüştüğünü belirtmekte fayda var. Bekçi KöpeğiRocke ve SkidMap kötü amaçlı yazılımıyla ilişkili tehdit aktörleri.

Muir, “İlginç bir şekilde Migo, /etc altındaki dosyalar ve dizinler arasında yinelemeli olarak yineleniyor gibi görünüyor” dedi. “Kötü amaçlı yazılım bu konumlardaki dosyaları okuyacak ve içerikle ilgili hiçbir şey yapmayacak.”

“Bir teoriye göre bu, çok sayıda zararsız eylem gerçekleştirerek sanal alan ve dinamik analiz çözümlerini karıştırmaya yönelik (zayıf) bir girişim olabilir ve bu da kötü amaçlı olmayan bir sınıflandırmaya yol açabilir.”

Diğer bir hipotez ise kötü amaçlı yazılımın hedef ortama özel bir eser aradığı yönünde ancak Cado bu mantığı destekleyecek hiçbir kanıt bulamadığını söyledi.

Muir, “Migo, bulut odaklı saldırganların tekniklerini geliştirmeye ve web’e yönelik hizmetlerden yararlanma becerilerini geliştirmeye devam ettiğini gösteriyor” dedi.

“Libprocesshider, cryptojacking kampanyaları tarafından sıklıkla kullanılsa da, bu özel varyant, kötü niyetli süreçlerin yanı sıra diskteki yapıtları da gizleme yeteneğini içeriyor.”