Microsoft Çarşamba günü, Exchange Server’da yeni açıklanan kritik bir güvenlik açığının, Salı Yaması güncellemelerinin bir parçası olarak güvenlik açığına yönelik düzeltmeler yayınlamasından bir gün sonra, aktif olarak istismar edildiğini kabul etti.

Şu şekilde izlendi: CVE-2024-21410 (CVSS puanı: 9,8), sorun Exchange Server’ı etkileyen bir ayrıcalık artışı durumu olarak tanımlandı.

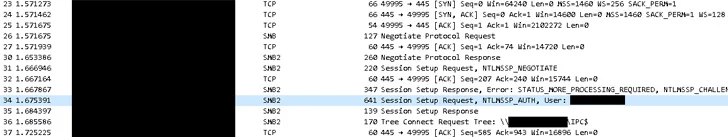

Şirket, “Bir saldırgan, Outlook gibi bir NTLM istemcisini, NTLM kimlik bilgilerini sızdıran türden bir güvenlik açığıyla hedefleyebilir” dedi. söz konusu bu hafta yayınlanan bir tavsiye niteliğinde.

“Sızdırılan kimlik bilgileri daha sonra kurban istemcisi olarak ayrıcalıklar kazanmak ve kurban adına Exchange sunucusunda işlemler gerçekleştirmek için Exchange sunucusuna iletilebilir.”

Redmond, kusurun başarılı bir şekilde kullanılmasının, bir saldırganın kullanıcının sızdırılan Net-NTLMv2 karmasını duyarlı bir Exchange Sunucusuna aktarmasına ve kullanıcı olarak kimlik doğrulaması yapmasına olanak verebileceğini ekledi.

Teknoloji devi, bülteninde yaptığı güncellemede, İstismar Değerlendirmesini “İstismar Tespit Edildi” olarak revize etti ve şu anda bu değerlendirmeyi yaptığını belirtti. etkinleştirilmiş Kimlik Doğrulama için Genişletilmiş Koruma (EPA) Exchange Server 2019 Toplu Güncelleştirme 14 (CU14) güncelleştirmesiyle varsayılan olarak.

İstismarın niteliği ve kusuru kötüye kullanabilecek tehdit aktörlerinin kimliği hakkındaki ayrıntılar şu anda bilinmiyor. Ancak APT28 (diğer adıyla Forest Blizzard) gibi Rus devletine bağlı bilgisayar korsanlığı ekiplerinin, NTLM geçiş saldırıları düzenlemek için Microsoft Outlook’taki kusurlardan yararlanma geçmişi var.

Bu ayın başlarında Trend Micro, saldırganın en azından Nisan 2022’den bu yana yüksek değerli varlıkları hedef alan NTLM geçiş saldırılarına karıştığını ortaya çıkardı. İzinsiz girişler, dış ilişkiler, enerji, savunma ve ulaştırma ile ilgilenen kuruluşların yanı sıra emek ve sosyal refahla ilgili kuruluşları hedef aldı. , finans, ebeveynlik ve yerel şehir konseyleri.

CVE-2024-21410, Microsoft tarafından bu hafta yamalanan ve gerçek hayatta aktif olarak silah haline getirilen diğer iki Windows kusuruna (CVE-2024-21351 (CVSS puanı: 7,6) ve CVE-2024-21412 (CVSS puanı: 8,1)) ekleniyor. dünya saldırıları.

Windows SmartScreen korumalarının atlanmasını sağlayan bir hata olan CVE-2024-21412’nin kötüye kullanılması, daha önce DarkMe truva atını dağıtmak için WinRAR’daki sıfır günlerden yararlanan Water Hydra (aka DarkCasino) adlı gelişmiş bir kalıcı tehdide atfedilmiştir. .

Trend Micro, “Grup, kullanıcı tarafından seçildiğinde tehdit aktörünün CVE-2024-21412’den yararlanmasına olanak tanıyan JPEG görüntüsü görünümüne bürünmüş internet kısayolları kullandı.” dedi. “Grup daha sonra Microsoft Defender SmartScreen’i atlayabilir ve saldırı zincirinin bir parçası olarak Windows ana bilgisayarını tamamen tehlikeye atabilir.”

Microsoft’un Salı Yaması güncellemesi ayrıca, Outlook e-posta yazılımını etkileyen ve Korumalı Görünüm gibi güvenlik önlemlerini önemsiz bir şekilde atlatarak uzaktan kod yürütülmesine neden olabilecek bir diğer kritik eksiklik olan CVE-2024-21413’ü de gideriyor.

Check Point tarafından kod adı MonikerLink olan sorun, “yerel NTLM kimlik bilgisi bilgilerinin sızdırılmasından keyfi kod yürütülmesine kadar geniş ve ciddi bir etkiye izin veriyor.”

Güvenlik açığı, saldırgan tarafından kontrol edilen sunucularda barındırılan rastgele yükleri işaret eden URL’lere ünlem işareti eklenerek “file://” köprü bağlantılarının yanlış ayrıştırılmasından kaynaklanmaktadır (örneğin, “file:///\10.10.111.111testtest”) .rtf!bir şey”).

Siber güvenlik firması, “Hata yalnızca yerel NTLM bilgilerinin sızdırılmasına izin vermekle kalmıyor, aynı zamanda bir saldırı vektörü olarak uzaktan kod yürütülmesine ve daha fazlasına da olanak tanıyor” dedi. söz konusu. “Ayrıca diğer Office uygulamalarını hedeflemek için bir saldırı vektörü olarak kullanıldığında Office Korumalı Görünümü de atlayabilir.”